Způsob odstranění vyžadovalo ověření. Ověření WiFi se nezdařilo. Video: Biometrická autentizace

Při připojování k WiFi síti dochází k chybě ověřování – jedná se o velmi častý problém. Proto je tak důležité pochopit, proč se objevuje a jak jej odstranit. Než však přejdete k nastavení sítě a řešení problémů, měli byste pochopit, co je ověřování. To vám pomůže pochopit, proč se objevuje tato chyba a jak jej rychle a trvale odstranit.

Co je autentizace

Jedná se o systém zabezpečení bezdrátové sítě, který zabraňuje cizím osobám připojit se k vaší skupině. Dnes existuje několik typů autentizace. Nejvhodnější možnost můžete vybrat v nastavení routeru nebo přístupového bodu, který se používá k vytvoření domácí síť. Zpravidla se v dnešní době používá typ šifrování (autentizace) smíšený WPA-PSKWPA2-PSK2.

Jedná se o nejbezpečnější typ šifrování dat a je velmi obtížné jej prolomit nebo obejít. Lze ji však také rozdělit na dva typy. Například doma se používá možnost s jednou klíčovou frází pro všechny účastníky. Uživatel si sám nastaví klíč, který je následně vyžadován pro připojení k síti.

Druhý typ šifrování používají organizace, které vyžadují vyšší úroveň ochrana. V tomto případě je každému důvěryhodnému účastníkovi přiřazena jedinečná přístupová fráze. To znamená, že do skupiny budete moci vstoupit pouze ze svého počítače a pouze po zadání jedinečného klíče. V naprosté většině případů dochází při připojování k chybě ověřování WiFi sítě dochází právě tehdy, když existuje neshoda mezi typy šifrování a zadanou přístupovou frází.

Proč dochází k chybě ověřování WiFi: Video

Proč se chyba ověřování objevuje a jak ji opravit

Jak je uvedeno výše, pokud systém při připojování k síti WiFi napíše „Chyba ověření“, měli byste nejprve zkontrolovat správný pravopis klíčová fráze a zda je povoleno Caps Lock. , pak to můžete zkontrolovat v nastavení routeru. K tomu se však budete muset připojit pomocí kabelu.

Podívejme se na příklad, jak zjistit heslo pomocí routeru D-LinkDir-615. Po připojení k zařízení otevřete svůj oblíbený prohlížeč a adresní řádek zaregistrovat IP adresu routeru. Najdete jej v návodu nebo na samotném těle přístroje (pečlivě jej prohlédněte ze všech stran).

Jak snadno zjistit IP adresu WiFi routeru: Video

IP routeru můžete také zjistit pomocí příkazový řádek. Stiskněte kombinaci kláves Windows + R, zadejte CMD a stiskněte Enter. V okně, které se objeví, napište příkaz ipconfig. Najděte řádek „Hlavní brána“ - to je adresa, kterou potřebujeme.

Napište jej do adresního řádku prohlížeče a stiskněte „Enter“. Dále vás systém požádá o zadání uživatelského jména a hesla. Píšeme admin, admin resp.

Nyní v dolní části obrazovky najděte a klikněte na tlačítko „Pokročilá nastavení“. Objeví se jich několik přídavná okna. Zajímá nás sekce s názvem „WiFi“. Musíte v něm najít nastavení zabezpečení. Zde můžete vybrat typ autentizace (šifrování) a změnit heslo.

Připojení k WiFi routeru ve Windows 8: Video

Někdy se objeví problém s autentizací při připojení počítače k WiFi, i když je klíč zadán správně. To může znamenat, že se router zhroutil nebo jednoduše zamrzl. To lze vyřešit jednoduchým restartem zařízení. To lze provést v nastavení popř jednoduché vypnutí jídlo po dobu 7-10 minut.

Měli byste také zkontrolovat kanál, na kterém router pracuje. K tomu se vracíme Start menu. V sekci WiFi klikněte na „Základní nastavení“ a najděte řádek „Kanál“. Doporučuje se nastavit hodnotu na „Automaticky“.

Jsou i případy, kdy podobná chyba se nezobrazí kvůli problémům s routerem nebo kvůli špatně zadanému klíči. V tomto případě byste měli zkontrolovat nastavení operační systém.

Kontrola OS, když se ověření nezdaří

Chcete-li se připojit k bezdrátové sítě Počítač používá adaptér Wi-Fi. Je to kvůli němu nefunkčnost Mohou nastat problémy s ověřováním sítě WiFi. Nejprve byste měli zkontrolovat přítomnost a správnou funkci ovladačů. To se provádí ve správci zařízení, který lze spustit následovně. Najděte zástupce „Tento počítač“ a klikněte na něj klikněte pravým tlačítkem myši.

Vyberte „Vlastnosti“ a otevřete „Správce zařízení“. Můžete také současně stisknout dvě klávesy – Windows + R, v zobrazeném okně napsat mmc devmgmt.msc a stisknout „Enter“. V okně, které se objeví, nás zajímá „ Síťové adaptéry" Otevřete vlákno a zjistěte, zda je vaše na seznamu WiFi modul. Zpravidla titul má Bezdrátová síť Adaptér Pokud je zařízení označeno vykřičník, pak ovladače nefungují správně.

I když mnoho lidí neví, co je autentizace, každý uživatel globální síť se s postupem jeho vyplňování setkává každý den. Někteří začínají svůj pracovní den touto operací, jiní - zapínáním počítače, jiní - kontrolou pošty a návštěvou internetových stránek a další - v procesu připojení k síti.

Co je to

Autentizace je základem zabezpečení jakéhokoli systému úroveň programu. Přístup k informacím je chráněn ID a heslem. První role může být login, uživatelské jméno, emailová schránka

nebo vygenerovaný kód. Uživatel, který se zaregistruje na serveru nebo v jiném systému, tedy obdrží jedinečné ID. Má to jen on (toto je digitální hodnota, která může být obyčejná sériové číslo

). Identifikace je odeslání dat uživatelem a autentizace je přijetím těchto informací serverem. Tyto dva postupy a podmínky jejich provádění spolu souvisí.

- Místo termínu autentizace se často používají jednodušší výrazy, které lze nazvat synonymy:

- autentizace;

povolení.

Video: Biometrická autentizace

Druh

Autentizační metody se zpravidla dělí podle prostředků použitých při procesu a jejich počtu.

- Typy autentizace jsou rozděleny do několika skupin na základě následujících kritérií:

- informační složka (když znáte něco, co nikdo jiný nezná, například heslo);

- předmět nebo prostředek (v případě použití karty, razítka, tokenu, speciálního USB flash disku);

- biometrie (přístup pomocí sítnice, otisku prstu, krevní skupiny);

informace o uživateli (přístup k určitým informacím v závislosti na umístění, jazyku, informace z mezipaměti prohlížeče).

Ochrana heslem Nejznámější a nejběžnější metodou je ochrana heslem.

Při procházení autorizačním procesem a zadáním hesla jej systém porovnává s konkrétním identifikátorem, který je uložen v databázi.

- Existují dva typy hesel:

- trvalý;

dynamický. Trvalé heslo vydává server při registraci (v případě připojení k přístupu obecné informace

) nebo si je nastaví sám uživatel (v případě ukládání osobních údajů).

Dynamické heslo vydává server. A v závislosti na nastavení přestane existovat po nějaké době nebo ihned po odhlášení ze systému. Ochrana bezpečnější. Hackerům se to ale také daří obejít pomocí hlavní zranitelnosti – lidského faktoru, protože pro autorizaci uživatele je potřeba mu přenést nové heslo.

Jedinečné položky

Nejpoužívanější způsob ochrany bankovních systémů a prostory omezený přístup prováděné pomocí plastové karty s elektronickým čipem obsahujícím unikátní informace.

Tato možnost se také často používá pro ovládání fyzický přístup na jednotlivé serverové stroje nebo důležité klientské stroje osobní počítače (usb flash disk s klíčovým programem a jedinečný identifikátor uživatel).

Tento způsob zabezpečení je ideální pro ochranu před vzdálené hackování . Má to ale své nevýhody. Koneckonců, každý předmět může být vetřelci ztracen nebo ukraden.

Biometrie

Nejdražší, ale nejvíce spolehlivým způsobem autentizace je biometrická. Pro autorizaci systému se používá metoda skenování, kdy je přijatý obrázek porovnán s uloženou kopií v databázi.

Moderní metody umožňují pokaždé porovnávat různé oblasti nebo body a také identifikovat uživatele podle rysů obličeje a mimiky.

Tento systém je z hlediska bezpečnosti nejspolehlivější. Má to však i nevýhody. Aby správně fungovala, musí existovat buď záložní kódy„dozorce“ nebo osoba odpovědná za ochranu. To se provádí v případě, že se uživateli něco stane, ale tato skutečnost značně narušuje idealitu systému.

Uživatelská data

Uživatelská data mohou být zcela odlišná a jedinečná, například:

- rok narození;

- rodné jméno matky;

- jméno vašeho oblíbeného zvířete;

- mobilní číslo;

- bydliště.

Tyto informace lze použít v několika případech a pro různé účely:

- třídit informace, které se zobrazují uživateli (například reklama na podniky v Moskvě se nebude zobrazovat obyvatelům Kyrgyzstánu);

- pro předání rozšířeného typu zabezpečení nazývaného obousměrné ověřování. Tento typ se používá v extrémně bezpečných systémech a vypadá jako dialog mezi uživatelem a serverem. Poté, co projdete přípravnou úrovní a vstoupíte správné heslo, můžete být požádáni, abyste vybrali jedno ze svých dat narození.

Autentizační technologie a algoritmus

Po analýze typů autentizace můžete pochopit, že žádný z nich není ideální a každý má své vlastní chyby. Nejčastěji se proto používá dvouúrovňová autentizace.

To znamená, že k získání plný přístup informace, musíte nejprve projít základní kontrola: například zadejte své přihlašovací jméno a heslo do systému.

Následně je potřeba potvrdit svou identitu přísnější identifikací (předmět, otázky, biometrie, podpis).

Technologie ověřování poštovního serveru Nejjednodušší způsob, jak se na práci podívat krok za krokem a pochopit, co to je dvoufaktorové ověřování

- – analyzovat proces přijímání pošty: druhým faktorem je IP adresa. Pokud se přihlašujete z nové IP poprvé, můžete být požádáni o potvrzení vaší identity pomocí čísla (mobilní telefon sms zpráva

- ) je druhý stupeň ochrany; Poštovní servery mají také end-to-end ověřování. V tomto případě nemusíte zadávat heslo pokaždé, pokud používáte stejný počítač a IP adresu. Autorizační údaje se v prohlížeči nejen ukládají, ale také se do něj načítají cookies

a pokaždé, když přistoupíte na server, umožní vám to projít za běhu.

Autentizační algoritmus na příkladu autorizace v lokální síti

K identifikaci počítačů ve fungující místní síti a omezení přístupu ke zdrojům existují doménové sítě. Autorizační proces lze provádět současně na několika úrovních a za použití různých faktorů. V jedné lokální síti můžete vidět téměř všechny typy autentizace.

Pro přístup k síti můžete použít název počítače nebo IP adresu spojenou s doménou. Zároveň je potřeba zadat uživatelské jméno a heslo (to jsou dva identifikační faktory).

Dalším typem autentizace je zde vztah uživatele, rozsahu adres nebo konkrétního počítače ke skupině s omezenými přístupovými právy. Proč je zajímavé používat doménová síť

, to je schopnost spravovat a omezovat přístup k absolutně libovolným informacím, a to jak v lokálních, tak globálních sítích prostřednictvím vícefaktorové autentizace.

Pokud se vyskytnou chyby, co mám dělat?

K většině chyb dochází kvůli nesprávně zadaným údajům: přihlašovací jméno, heslo, název serveru nebo IP adresa.

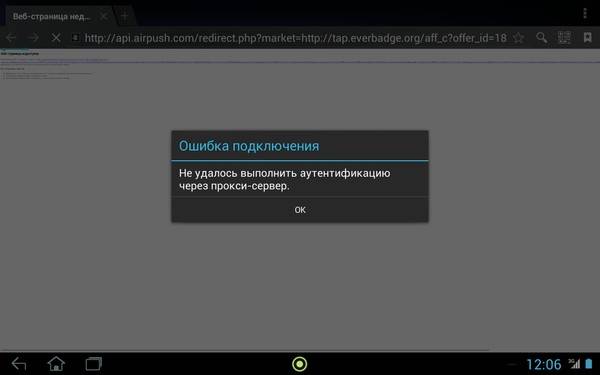

Pokud selže jeden ze serverů nebo síťových zařízení (routerů) umístěných u vás doma, v práci nebo ve stejné místní síti, můžete v závislosti na situaci:

- zkontrolujte zařízení sami;

- kontaktujte svého poskytovatele;

- zavolejte správce systému.

Každý, aniž by o tom věděl, používá autentizaci mnohokrát denně, přihlašuje se do operačního systému, na server, sociální síť nebo přijímání pošty.

Autentizace uživatele v systému je jednoduchý a každodenní úkol. Poté, co sami trochu porozumíte procesu a algoritmu akce, můžete přesněji označit problém při kontaktování podpory nebo správce sítě a uvést, na jaké úrovni se chyba vyskytuje.

Co je autentizace? Jedná se o postup, během kterého se data kontrolují, aby se zajistilo, že odpovídají současným datům. Proběhne ověření a zadaná data se porovnají s informacemi uvedenými v databázi. Autentizaci lze provést pomocí digitálního podpisu. Další způsob kontroly kontrolní součet soubor s hodnotou uvedenou autorem.

Proces identifikace se účastní 5 prvků. Zde je jejich seznam:

- podrobit;

- charakteristický;

- vlastník systému;

- autentizační mechanismus;

- mechanismus kontroly přístupu.

Subjekt je osoba, která se pokouší přihlásit. Zná autentizační kód, to jsou jeho vlastnosti. Mechanismus rozpoznávání kontroluje heslo a mechanismus řízení přístupu je proces, který nechává uživatele dovnitř. Pokud se zadaná data neshodují, ověření se nezdařilo.

Na příkladu výběru peněz z bankomatu je snadné pochopit, jak prvky fungují. Subjektem je člověk, který chce získat peníze, charakteristika je jeho bankovní karta a osobní ID. Vlastníkem je samotná banka, která k ověření dat používá vlastní autentizační mechanismus. Analyzuje se ID karty a bankovního klienta, zadané heslo a PIN kód. Pokud vše proběhne v pořádku, uživatel obdrží povolení k provádění bankovních akcí. Jedná se o technologii kontroly přístupu. Výsledkem je, že majitel úspěšně vybere požadovanou částku peněz, pokud jsou PIN a heslo správné.

Elektronický podpis

Existuje několik typů:

- pravidelný elektronický podpis;

- profesionální podpis;

- nekvalifikovaný.

Kvalifikovaný podpis se vyznačuje tím, že má certifikát obsahující klíč pro ověření. Získává se jako výsledek kryptografické transformace informací a umožňuje určit vlastníka dokumentu. Pomáhá také odhalit případné změny v dokumentu (i když byly provedeny po ověření).

Nekvalifikovaný podpis identifikuje osobu podle klíče a lze jej použít ke sledování jakýchkoli změn. Hlavním rozdílem oproti předchozí verzi je absence certifikátu a potvrzení ze zákona.

Jednoduchý elektronický podpis se vytváří pomocí kódů a hesel a identifikuje konkrétní osobu.

Opakovaně použitelná hesla

Proces používání opakovaně použitelných hesel vypadá takto:

- je požadován přístup, jsou zadány přístupové údaje;

- tyto údaje jsou zpracovávány ve službě a porovnávány;

- pokud vše souhlasí, systém přeskočí další stránka, jinak se subjekt vrátí k prvnímu kroku a zopakuje své akce.

Referenční heslo je uloženo na serveru, obvykle bez kryptografických transformací. Jakmile k němu budete mít přístup, můžete se snadno dostat k důvěrným informacím.

Podle GOST 28147-89 je nutné použít 256bitový klíč. Tato kombinace znaků se volí při použití generátoru pseudonáhodná čísla. Častou chybou, kvůli které je mnoho uživatelů napadeno, je používání slov ze slovníku. Pokud se takový kód po dlouhou dobu nezmění, útočník jej vyzvedne jednoduché vyhledávání.

Jednorázová hesla

Často se používá při dvoufázovém ověřování. Výhodou tohoto typu hesel oproti opakovaně použitelným je, že pro útočníka je obtížnější se do systému dostat. Podstatou metody One Time Password je, že při každém přihlášení je vyžadován nový kód. Existují tři technologie:

- Generování pseudonáhodných čísel.

- Jednotný systém času. Tato metoda je založena na generování náhodných čísel za určité časové období. Když subjekt požaduje přístup, musí zadat kód PIN a náhodné číslo. Tato data se porovnávají s informacemi uloženými v databázi.

- Jediná základna hesla pro osobu a systém. Každé heslo lze použít pouze jednou a je obtížné jej zachytit.

Autentizace pomocí SMS

Tato metoda poskytuje účinná ochrana z vloupání. To zahrnuje použití jednorázový kód. Hlavní výhodou je, že ověřovací klíč je odeslán přes jiný kanál. Co je SMS autentizace? To lze pochopit na příkladu, jak k tomuto procesu dochází:

- Osoba zadá své jméno a autentizační heslo.

- Nastupuje zadané číslo ověřovací klíč telefonu ve formuláři textovou zprávu.

- Zadejte jej do příslušného pole.

- Program kontroluje podobnost.

Někdy je zabezpečení zvýšeno vyžadováním zadání PIN kódu. Tato metoda je běžná v bankovní transakce kdy je nutné zajistit bezpečnost pro klienta banky.

Biometrie

Jedním ze způsobů, který téměř 100% ochrání uživatele před zachycením jeho hesla a ztrátou dat, je využití biometrie. Poskytuje identifikaci uživatele podle jeho jedinečných vlastností. Následující seznam obsahuje nejpoužívanější biometrické atributy:

- Otisky prstů. Skener pro identifikaci osoby pomocí otisků prstů má malá velikost, snadné použití.

- Když není možné skenovat otisky prstů, analyzuje se geometrie ruky. Biologická opakovatelnost této metody je mnohem větší než u předchozí, ale stále je extrémně malá a činí pouze 2 %.

- Sítnice oka je velmi účinná náprava osobní identifikace. Toto je nejpřesnější možnost, která se používá v moderní

- Použití kondenzátorový mikrofon A zvuková karta, můžete analyzovat hlas partnera a určit jeho identitu. Pravděpodobnost chyby není větší než 5%. Hlasové ověření provádí telefonní kanály komunikace.

- Sledování rychlosti psaní na klávesnici se pro osobní identifikaci používá jen zřídka, ale může pomoci filtrovat výsledky.

- Kontrola vlastnoručního podpisu. Je analyzována sada ručně psaných znaků. Používá se k identifikaci osoby grafické tablety digitizéry.

Biometrické ověřování je relativně nový směr, používá se u chytrých platebních karet. Metoda bude využívána v obchodech nového formátu, které neposkytují přímou platbu kartou nebo hotovostí.

Co je biometrická autentizace, lze snadno pochopit pomocí následujících příkladů. K nákupu musí klient přiložit prst na skener. Další možností je spektrální analýza tvář kupujícího. Vejde do obchodu, kamera ho vyfotí, a když z obchodu odejde, peníze jsou strženy přímo z jeho zůstatku. Nákup se provádí bez použití jakýchkoli platebních nástrojů.

Umístění

Co je ověřování polohy? Metoda se používá ve spojení s dalšími metodami identifikace osoby. Toto je jedna z běžných metod při ověřování, když wi-fi připojení. Nejoblíbenější metody identifikace podle geografické polohy:

- Přístupový bod k internetu.

Není možné prokázat pravost podle místa vzdálený uživatel, ale pomůže vyhnout se hackování. Uživatel například obdrží zprávu, že se ke svému účtu přihlašuje z neobvyklého místa. Nyní může člověk ovládat situaci: blokovat účet nebo povolit přístup. GPS senzor vysílá více signálů, díky nimž je poloha uživatele určena poměrně přesně.

Druhá metoda se podobá první, ale mechanismus není založen na použití satelitů, ale na bodech bezdrátové komunikace.

Vícefaktorové ověřování

Metoda kombinuje několik faktorů. To výrazně zvyšuje bezpečnost systému. Příkladem toho je pokročilá ochrana u některých notebooků. Je vyžadován kód, místo je sledováno, používá se dvoufaktorové ověřování. Pokud se něco nesčítá, je osoba identifikována pomocí potvrzovacího kódu, který je zaslán na mobilní telefon.

co dělat

K chybám dochází jak při přihlašování na stránky, tak při připojení k Wi-Fi. Na příkladu identifikace v bezdrátové síti můžete pochopit, že problémy vznikají hlavně ve dvou případech:

- neshoda typu šifrování;

- špatně zadaný klíč.

Pokud osoba zadá kombinaci přihlašovacího hesla nesprávně, obdrží zprávu „Neexistují žádná data pro vaši autentizaci“ nebo jiný text. Text bude jistě významově podobný tomu uvedenému. Pokud je uživatel přesvědčen, že jeho přihlašovací jméno a klíč odpovídají skutečným, musíte hledat problém v typu šifrování. Tento parametr se konfiguruje přímo v nastavení routeru.

Sergej Panasenko,

Ph.D., vedoucí oddělení vývoje softwaru v Ankadu

[e-mail chráněný]

Typy autentizace

Jak víte, téměř v každém počítačovém systému je potřeba autentizace. Během tohoto postupu počítačový systém kontroluje, zda je uživatel tím, za koho se vydává. Za účelem získání přístupu k počítači, internetu, systému dálkové ovládání bankovní účet atd., musí uživatel přesvědčivě prokázat počítačový systémže „je to tentýž člověk“ a ne nikdo jiný. K tomu musí poskytnout systému nějaké autentizační informace, na základě kterých autentizační modul tohoto systému rozhodne o udělení přístupu k požadovanému zdroji (přístup je povolen/není povolen).

V současnosti se pro takové ověřování používají tři typy informací.

první - unikátní posloupnost znaků, kterou musí uživatel znát, aby se úspěšně autentizoval. Nejjednodušší příklad- autentizace heslem, ke které stačí zadat do systému svůj identifikátor (například login) a heslo.

Druhým typem informací je jedinečný obsah nebo jedinečné vlastnosti podrobit. Nejjednodušším příkladem je klíč k jakémukoli zámku. V případě ověření počítače jakékoli externí média informace: čipové karty, elektronické tablety iButton, USB tokeny atd.

A konečně třetí typ autentizace je pomocí biometrické informace, který je nedílnou součástí uživatele. Může to být otisk prstu, vzor duhovky, tvar obličeje, parametry hlasu atd.

Velmi často se k autentizaci používá několik typů informací. Typickým příkladem je situace, kdy jsou ověřovací informace uloženy na čipové kartě, která vyžaduje pro přístup heslo (PIN). Tato autentizace se nazývá dvoufaktorový . Existují skutečné systémy

a s třífaktorovou autentizací. V některých případech je vyžadována i vzájemná autentizace – kdy se oba účastníci výměny informací navzájem kontrolují. Například před převodem vzdálený server

všechna důležitá data, uživatel se musí ujistit, že to je přesně ten server, který potřebuje.

Vzdálená autentizace V případě vzdálené autentizace (řekněme, že uživatel má v úmyslu přistupovat ke vzdálenému poštovní server zkontrolovat svůj e-mail ) je problém s přenosem autentizačních informací přes nedůvěryhodné komunikační kanály (přes internet popř místní síť

). Pro zachování tajnosti jedinečných informací se při odesílání přes takové kanály používá více autentizačních protokolů. Podívejme se na některé z nich, ty nejtypičtější pro různé aplikace.

Přístup pomocí hesla Nejjednodušším ověřovacím protokolem je přístup pomocí hesla. Přístupový protokol , PAP): všechny informace o uživateli (přihlašovací jméno a heslo) jsou přenášeny po síti jako prostý text (obr. 1). Heslo přijaté serverem je porovnáno s referenčním heslem daného uživatele, které je uloženo na serveru. Z bezpečnostních důvodů nejsou hesla často uložena na serveru. otevřený formulář

a jejich hodnoty hash (o hašování viz "BYTE/Russia" č. 1 "2004). Toto schéma má velmi významná nevýhoda síťové pakety, může získat heslo uživatele pomocí jednoduchého analyzátoru paketů typu sniffer. A po jeho obdržení může útočník snadno předat autentizaci pod jménem vlastníka hesla.

Během procesu autentizace může být po síti přenášeno nejen heslo, ale výsledek jeho transformace - řekněme stejný hash hesla. To bohužel neodstraní výše popsanou nevýhodu – útočník by mohl stejně snadno zachytit hash hesla a použít jej později.

Nevýhodou tohoto autentizačního schématu je, že každý potenciální uživatel systému se do něj musí nejprve zaregistrovat – minimálně zadat své heslo pro následnou autentizaci. A komplexnější autentizační protokoly výzva-odpověď popsané níže umožňují v zásadě rozšířit systém na neomezené množství uživatelé bez jejich předchozí registrace.

Žádost-odpověď

Rodina protokolů, na kterou se obvykle odkazuje jejich ověřovací procedura výzva-odpověď, zahrnuje několik protokolů, které umožňují autentizaci uživatele bez přenosu informací po síti. Do rodiny protokolů výzva-odpověď patří například jeden z nejrozšířenějších – protokol CHAP (Challenge-Handshake Authentication Protocol).

Ověřovací postup zahrnuje minimálně čtyři kroky (obr. 2):

- uživatel odešle na server požadavek na přístup, včetně jeho přihlášení;

- server vygeneruje náhodné číslo a odešle je uživateli;

- uživatel zašifruje přijaté náhodné číslo symetrický algoritmusšifrování na vašem jedinečný klíč(viz "BYTE/Russia" č. 8 "2003), výsledek šifrování je odeslán na server;

- server dešifruje přijaté informace pomocí stejného klíče a porovná je s původním náhodným číslem. Pokud se čísla shodují, je uživatel považován za úspěšně ověřeného, protože je rozpoznán jako vlastník jedinečného tajného klíče.

Autentizační informace v v tomto případě slouží jako klíč, na kterém se provádí šifrování náhodné číslo. Jak je vidět z výměnného diagramu, daný klíč se nikdy nepřenáší po síti, ale účastní se pouze výpočtů, což je nepochybná výhoda protokolů této rodiny.

Hlavní nevýhoda podobné systémy autentizace – nutnost mít zapnuté místní počítač klientský modul, který provádí šifrování. To znamená, že na rozdíl od protokolu PAP pro vzdálený přístup Pro požadovaný server je vhodný pouze omezený počet počítačů vybavených takovým klientským modulem.

Nicméně, jak klientský počítač může být také čipová karta nebo podobné „nositelné“ zařízení, které má dostatek výpočetní výkon, například mobilní telefon. V tomto případě je teoreticky možné autentizovat a získat přístup k serveru z libovolného počítače vybaveného čtečkou čipových karet, mobilního telefonu nebo PDA.

Protokoly výzva-odpověď lze snadno rozšířit na schéma vzájemné autentizace (obrázek 3). V tomto případě v požadavku na ověření uživatel (krok 1) odešle své náhodné číslo (N1). V kroku 2 musí server kromě svého náhodného čísla (N2) odeslat také číslo N1 zašifrované příslušným klíčem. Poté, před provedením kroku 3, jej uživatel dešifruje a zkontroluje: pokud se dešifrované číslo shoduje s N1, znamená to, že server má požadované tajný klíč, tj. to je přesně server, který uživatel potřebuje. Tento postup ověřování se často nazývá handshake.

Jak vidíte, autentizace bude úspěšná pouze v případě, že se uživatel již dříve zaregistroval tento server a nějak si s ním vyměnil tajný klíč.

Všimněte si, že místo symetrické šifrování lze také použít protokoly této rodiny asymetrické šifrování a elektronické digitální podpis. V takových případech lze autentizační schéma snadno rozšířit na neomezený počet uživatelů; digitální certifikáty v rámci infrastruktury veřejné klíče

(viz "BYTE/Rusko" č. 7 "2004).

protokol Kerberos Protokol Kerberos je poměrně flexibilní a má schopnosti jemné doladění

První věc, kterou je třeba říci, je, že při použití Kerberos nemůžete přímo přistupovat k žádnému cílovému serveru. Chcete-li spustit samotnou autentizační proceduru, musíte kontaktovat speciální autentizační server s požadavkem obsahujícím přihlášení uživatele. Pokud server nenajde žadatele ve své databázi, požadavek je odmítnut. Jinak autentizační server vygeneruje náhodný klíč, který bude použit k zašifrování komunikačních relací uživatele s jiným speciálním serverem v systému: Ticket-Granting Server (TGS). Autentizační server zašifruje tento náhodný klíč (říkejme mu Ku-tgs) pomocí klíče uživatele (Kuser) a odešle jej. Další kopie klíče Ku-tgs s číslem dodatečné parametry(tzv. vstupenka) je také odeslána uživateli zašifrovaná pomocí speciálního klíče pro připojení autentizačních serverů a TGS (Ktgs). Uživatel není schopen dešifrovat lístek, který je nutné předat serveru TGS v dalším autentizačním kroku.

Další akcí uživatele je požadavek na TGS, obsahující přihlašovací jméno uživatele, název serveru, ke kterému chcete přistupovat, a stejný lístek pro TGS. Požadavek navíc vždy obsahuje aktuální časové razítko, zašifrované klíčem Ku-tgs. Časové razítko je potřeba k zabránění útokům, které jsou prováděny přehráním zachycených předchozích požadavků na server. Zdůrazněme to systémový čas Všechny počítače účastnící se ověřování Kerberos musí být přísně synchronizovány.

Pokud je tiket úspěšně ověřen, TGS server vygeneruje další náhodný klíč pro šifrování komunikace mezi uživatelem hledajícím přístup a cílovým serverem (Ku-serv). Tento klíč je zašifrován klíčem Kuser a odeslán uživateli. Kromě toho, podobně jako v kroku 2, je uživateli také zaslána kopie klíče Ku-serv a autentizační parametry požadované cílovým serverem (vstupenka pro přístup k cílovému serveru) v zašifrované podobě (na klíči pro připojení TGS a cílový server - Kserv).

Nyní musí uživatel odeslat přijatou zprávu na cílový server předchozí krok lístku a také časové razítko zašifrované klíčem Ku-serv. Po úspěšném ověření tiketu je uživatel konečně považován za ověřeného a může si vyměňovat informace s cílovým serverem. Klíč Ku-serv jedinečný pro této relace komunikace, se často používá k šifrování dat odeslaných v této relaci.

Každý systém může mít více cílových serverů. Pokud uživatel potřebuje přístup k několika z nich, opět vytvoří požadavky na server TGS - tolikrát, kolik serverů potřebuje ke své práci. Server TGS generuje nový náhodný klíč Ku-serv pro každý z těchto požadavků, tj. všechny komunikační relace s různými cílovými servery jsou chráněny pomocí různých klíčů.

Procedura ověřování Kerberos vypadá poměrně složitě. Nezapomeňte však, že všechny požadavky a jejich šifrování pomocí potřebných klíčů automaticky provádí software nainstalovaný na lokálním počítači uživatele. Nezpochybnitelnou nevýhodou je přitom nutnost instalovat poměrně složitý klientský software tohoto protokolu. Dnes je však podpora Kerberos zabudována do nejběžnějších operačních systémů Rodina Windows, počínaje Windows 2000, což tuto nevýhodu odstraňuje.

Druhou nevýhodou je potřeba několika speciálních serverů (přístup k cílovému serveru zajišťují minimálně další dva, autentizační server a TGS). Nicméně v systémech s malé číslo všechny tři servery (autentizační, TGS a cílový) lze fyzicky kombinovat na jednom počítači.

Zároveň je třeba zdůraznit, že autentizační server a TGS musí být spolehlivě chráněny před neoprávněným přístupem narušitelů. Teoreticky může útočník, který získá přístup k TGS nebo autentizačnímu serveru, zasahovat do procesu generování náhodné klíče nebo získat klíče všech uživatelů, a proto zahájit relace s libovolným cílovým serverem jménem jakéhokoli legitimního uživatele.

* * *

Volba jednoho nebo druhého protokolu závisí především na důležitosti informací, ke kterým je udělen přístup v důsledku autentizace. Dalším kritériem je snadnost použití. A zde, stejně jako jinde, je užitečné udržovat přiměřenou rovnováhu. Někdy, když ne speciální požadavky k utajení autentizační procedury je místo spolehlivého (ale obtížně implementovatelného) protokolu jako Kerberos lepší použít „elementární“ protokol hesel PAP, jehož jednoduchost a snadnost použití často převáží všechny jeho nevýhody.

Jak víte, téměř v každém počítačovém systému je potřeba autentizace. Během tohoto postupu počítačový systém kontroluje, zda je uživatel tím, za koho se vydává. Aby uživatel získal přístup k počítači, internetu, vzdálenému systému správy bankovních účtů atd., musí počítačovému systému přesvědčivě dokázat, že „je tou samou osobou“ a ne někým jiným. K tomu musí poskytnout systému nějaké autentizační informace, na základě kterých autentizační modul tohoto systému rozhodne o udělení přístupu k požadovanému zdroji (přístup je povolen/není povolen).

V současnosti se pro takové ověřování používají tři typy informací.

první - unikátní posloupnost znaků, kterou musí uživatel znát, aby se úspěšně autentizoval. Nejjednodušší příklad je ověřování heslem, u kterého stačí do systému zadat svůj identifikátor (například login) a heslo.

Druhým typem informací je jedinečný obsah nebo jedinečné vlastnosti podrobit. Nejjednodušším příkladem je klíč k jakémukoli zámku. V případě ověření počítače je tato kapacita přehrána jakýmkoli externím paměťovým médiem: čipovými kartami, elektronickými tabletami iButton, USB tokeny atd.

A konečně třetí typ autentizace je pomocí biometrické informace, který je nedílnou součástí uživatele. Může to být otisk prstu, vzor duhovky, tvar obličeje, parametry hlasu atd.

Velmi často se k autentizaci používá několik typů informací. Typickým příkladem je situace, kdy jsou ověřovací informace uloženy na čipové kartě, která vyžaduje pro přístup heslo (PIN). Tato autentizace se nazývá Typickým příkladem je situace, kdy jsou ověřovací informace uloženy na čipové kartě, která vyžaduje pro přístup heslo (PIN). Tato autentizace se nazývá. Existují skutečné systémy s třífaktorovou autentizací.

V některých případech je vyžadována i vzájemná autentizace – kdy se oba účastníci výměny informací navzájem kontrolují. Například před přenosem jakýchkoli důležitých dat na vzdálený server se uživatel musí ujistit, že toto je server, který potřebuje.

všechna důležitá data, uživatel se musí ujistit, že to je přesně ten server, který potřebuje.

V případě vzdálené autentizace (řekněme, že uživatel má v úmyslu přistupovat ke vzdálenému poštovnímu serveru, aby zkontroloval svou poštu), nastává problém s přenosem autentizačních informací přes nedůvěryhodné komunikační kanály (přes internet nebo lokální síť). Pro zachování tajnosti jedinečných informací se při odesílání přes takové kanály používá více autentizačních protokolů. Podívejme se na některé z nich, ty nejtypičtější pro různé aplikace.

). Pro zachování tajnosti jedinečných informací se při odesílání přes takové kanály používá více autentizačních protokolů. Podívejme se na některé z nich, ty nejtypičtější pro různé aplikace.

Nejjednodušším autentizačním protokolem je Password Access Protocol (PAP): všechny informace o uživateli (přihlašovací jméno a heslo) jsou přenášeny po síti jako prostý text (obr. 1). Heslo přijaté serverem je porovnáno s referenčním heslem daný uživatel, který je uložen na serveru. Z bezpečnostních důvodů server často neukládá hesla jako prostý text, ale jejich hodnoty hash.

Obrázek 1 - Schéma protokolu PAP

Toto schéma má velmi významnou nevýhodu: jakýkoli útočník schopný zachytit síťové pakety může získat heslo uživatele pomocí jednoduchého analyzátoru paketů, jako je sniffer. A po jeho obdržení může útočník snadno předat autentizaci pod jménem vlastníka hesla.

Během procesu autentizace může být po síti přenášeno nejen heslo, ale výsledek jeho transformace - řekněme stejný hash hesla. To bohužel neodstraní výše popsanou nevýhodu – útočník by mohl stejně snadno zachytit hash hesla a použít jej později.

Nevýhodou tohoto autentizačního schématu je, že každý potenciální uživatel systému se do něj musí nejprve zaregistrovat – minimálně zadat své heslo pro následnou autentizaci. A dále popsané složitější autentizační protokoly výzva-odpověď umožňují v zásadě rozšířit systém na neomezený počet uživatelů bez jejich předchozí registrace.

Žádost-odpověď

Rodina protokolů, na kterou se obvykle odkazuje jejich ověřovací procedura výzva-odpověď, zahrnuje několik protokolů, které umožňují autentizaci uživatele bez přenosu informací po síti. Do rodiny protokolů výzva-odpověď patří například jeden z nejrozšířenějších – protokol CHAP (Challenge-Handshake Authentication Protocol).

Ověřovací postup zahrnuje minimálně čtyři kroky (obr. 2):

- · uživatel odešle na server požadavek na přístup, včetně jeho přihlášení;

- · server vygeneruje náhodné číslo a odešle je uživateli;

- · uživatel zašifruje výsledné náhodné číslo pomocí symetrického šifrovacího algoritmu pomocí svého jedinečného klíče, výsledek šifrování je odeslán na server;

- · server dešifruje přijaté informace pomocí stejného klíče a porovná je s původním náhodným číslem. Pokud se čísla shodují, je uživatel považován za úspěšně ověřeného, protože je rozpoznán jako vlastník jedinečného tajného klíče.

Obrázek 2 - Schéma autentizačního protokolu výzva-odpověď.

Autentizační informací je v tomto případě klíč, na kterém je náhodné číslo zašifrováno. Jak je patrné z výměnného diagramu, tento klíč se nikdy nepřenáší po síti, ale účastní se pouze výpočtů, což je nepochybná výhoda protokolů této rodiny.

Hlavní nevýhodou takových autentizačních systémů je nutnost mít na lokálním počítači klientský modul, který provádí šifrování. To znamená, že na rozdíl od protokolu PAP je pro vzdálený přístup k požadovanému serveru vhodný pouze omezený počet počítačů vybavených takovým klientským modulem.

Jako klientský počítač však může fungovat i čipová karta nebo podobné „nositelné“ zařízení s dostatečným výpočetním výkonem, například mobilní telefon. V tomto případě je teoreticky možné se autentizovat a získat přístup k serveru z libovolného počítače vybaveného čtečkou čipových karet, mobilního telefonu nebo PDA.

Protokoly výzva-odpověď lze snadno rozšířit na schéma vzájemné autentizace (obrázek 3). V tomto případě v požadavku na ověření uživatel (krok 1) odešle své náhodné číslo (N1). V kroku 2 musí server kromě svého náhodného čísla (N2) odeslat také číslo N1 zašifrované příslušným klíčem. Poté, před provedením kroku 3, jej uživatel dešifruje a zkontroluje: pokud se dešifrované číslo shoduje s N1, znamená to, že server má požadovaný tajný klíč, tj. toto je přesně server, který uživatel potřebuje. Tento postup ověřování se často nazývá handshake.

Obrázek 3 - Schéma protokolu vzájemného ověřování

Jak vidíte, autentizace bude úspěšná pouze v případě, že se uživatel dříve zaregistroval na tomto serveru a nějakým způsobem si s ním vyměnil tajný klíč.

Všimněte si, že namísto symetrického šifrování mohou protokoly této rodiny používat jak asymetrické šifrování, tak elektronický digitální podpis. V takových případech lze autentizační schéma snadno rozšířit na neomezený počet uživatelů, stačí použít digitální certifikáty jako součást infrastruktury veřejného klíče.

(viz "BYTE/Rusko" č. 7 "2004).

Protokol Kerberos, který je poměrně flexibilní a lze jej doladit pro konkrétní aplikace, existuje v několika verzích. Podíváme se na zjednodušený autentizační mechanismus implementovaný pomocí protokolu Kerberos verze 5 (obrázek 4):

Obrázek 4 - Diagram protokolu Kerberos

Za prvé, stojí za to říci, že při použití Kerberos nemůžete přímo přistupovat k žádnému cílovému serveru. Chcete-li spustit samotnou autentizační proceduru, musíte kontaktovat speciální autentizační server s požadavkem obsahujícím přihlášení uživatele. Pokud server nenajde žadatele ve své databázi, požadavek je odmítnut. Jinak autentizační server vygeneruje náhodný klíč, který bude použit k zašifrování komunikačních relací uživatele s jiným speciálním serverem v systému: Ticket-Granting Server (TGS). Autentizační server zašifruje tento náhodný klíč (říkejme mu Ku-tgs) pomocí klíče uživatele (Kuser) a odešle jej. Uživateli je také zaslána dodatečná kopie klíče Ku-tgs s řadou dalších parametrů (nazývaná tiket), zašifrovaná speciálním klíčem pro propojení autentizačních serverů a TGS (Ktgs). Uživatel není schopen dešifrovat lístek, který je nutné předat serveru TGS v dalším autentizačním kroku.

Další akcí uživatele je požadavek na TGS, obsahující přihlašovací jméno uživatele, název serveru, ke kterému chcete přistupovat, a stejný lístek pro TGS. Požadavek navíc vždy obsahuje aktuální časové razítko, zašifrované klíčem Ku-tgs. Časové razítko je potřeba k zabránění útokům, které jsou prováděny přehráním zachycených předchozích požadavků na server. Zdůrazňujeme, že systémový čas všech počítačů účastnících se autentizace pomocí protokolu Kerberos musí být přísně synchronizován.

Pokud je tiket úspěšně ověřen, TGS server vygeneruje další náhodný klíč pro šifrování komunikace mezi uživatelem hledajícím přístup a cílovým serverem (Ku-serv). Tento klíč je zašifrován klíčem Kuser a odeslán uživateli. Kromě toho, podobně jako v kroku 2, je uživateli také zaslána kopie klíče Ku-serv a autentizační parametry požadované cílovým serverem (vstupenka pro přístup k cílovému serveru) v zašifrované podobě (na klíči pro připojení TGS a cílový server - Kserv).

Nyní musí uživatel odeslat lístek přijatý v předchozím kroku na cílový server a také časové razítko zašifrované klíčem Ku-serv. Po úspěšném ověření tiketu je uživatel konečně považován za ověřeného a může si vyměňovat informace s cílovým serverem. Klíč Ku-serv, jedinečný pro danou komunikační relaci, se často používá k šifrování dat odeslaných v této relaci.

Každý systém může mít více cílových serverů. Pokud uživatel potřebuje přístup k několika z nich, opět vytvoří požadavky na server TGS - tolikrát, kolik serverů potřebuje ke své práci. Server TGS generuje nový náhodný klíč Ku-serv pro každý z těchto požadavků, tj. všechny komunikační relace s různými cílovými servery jsou chráněny pomocí různých klíčů.

Procedura ověřování Kerberos vypadá poměrně složitě. Nezapomeňte však, že všechny požadavky a jejich šifrování pomocí potřebných klíčů automaticky provádí software nainstalovaný na lokálním počítači uživatele. Nezpochybnitelnou nevýhodou tohoto protokolu je zároveň nutnost instalovat poměrně složitý klientský software. Dnes je však podpora Kerberos zabudována do nejběžnějších operačních systémů rodiny Windows, počínaje Windows 2000, což tuto nevýhodu odstraňuje.

Druhou nevýhodou je potřeba několika speciálních serverů (přístup k cílovému serveru zajišťují minimálně další dva, autentizační server a TGS). V systémech s malým počtem uživatelů však lze všechny tři servery (autentizační, TGS a cíl) fyzicky kombinovat na stejném počítači.

Zároveň je třeba zdůraznit, že autentizační server a TGS musí být spolehlivě chráněny před neoprávněným přístupem narušitelů. Teoreticky je útočník, který získá přístup k TGS nebo autentizačnímu serveru, schopen zasahovat do procesu generování náhodného klíče nebo získat klíče všech uživatelů, a proto zahájit komunikační relaci s libovolným cílovým serverem jménem jakéhokoli legitimního uživatele.