Se requiere autenticación cómo eliminar. La autenticación WiFi falló. Vídeo: Autenticación biométrica

Se produce un error de autenticación al conectarse a una red WiFi; este es un problema muy común. Por eso es tan importante entender por qué aparece y cómo eliminarlo. Pero antes de pasar a la configuración de red y la solución de problemas, debes comprender qué es la autenticación. Esto te ayudará a entender por qué aparece. este error y cómo eliminarlo rápida y permanentemente.

¿Qué es la autenticación?

Este es un sistema de seguridad de red inalámbrica que evita que personas ajenas se conecten a su grupo. Hoy en día existen varios tipos de autenticación. Puede seleccionar la opción más adecuada en la configuración del enrutador o punto de acceso que se utiliza para crear red doméstica. Por regla general, hoy en día el tipo de cifrado (autenticación) utilizado es WPA-PSKWPA2-PSK2 mixto.

Este es el tipo de cifrado de datos más seguro y es muy difícil de descifrar o eludir. Sin embargo, también se puede dividir en dos tipos. Por ejemplo, en casa se utiliza una opción con una frase clave para todos los suscriptores. El propio usuario establece la clave, que posteriormente será necesaria para conectarse a la red.

El segundo tipo de cifrado lo utilizan organizaciones que requieren nivel superior protección. En este caso, a cada suscriptor de confianza se le asigna una frase de contraseña única. Es decir, podrá ingresar al grupo solo desde su computadora y solo después de ingresar una clave única. En la gran mayoría de los casos, se produce un error de autenticación al conectarse a Redes wifi ocurre precisamente cuando hay una discrepancia entre los tipos de cifrado y la frase de contraseña ingresada.

Por qué ocurre el error de autenticación WiFi: vídeo

¿Por qué aparece el error de autenticación y cómo solucionarlo?

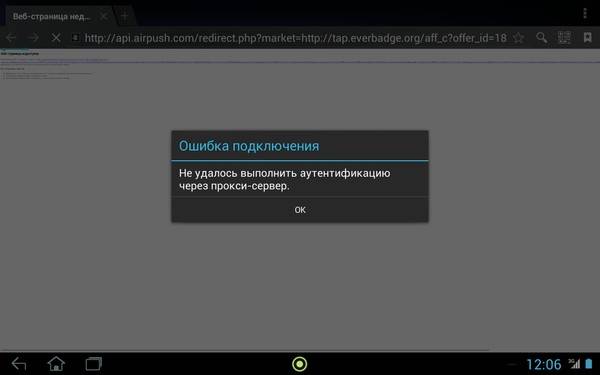

Como se mencionó anteriormente, si al conectarse a una red WiFi el sistema escribe "Error de autenticación", primero debe verificar la ortografía correcta. frase clave y si está habilitado Bloq Mayús. , luego puedes verificarlo en la configuración del enrutador. Pero para ello tendrás que conectarte mediante un cable.

Veamos cómo averiguar la contraseña usando el enrutador D-LinkDir-615 como ejemplo. Después de conectarse al dispositivo, abra su navegador favorito y barra de direcciones Registre la IP del enrutador. Puede encontrarlo en las instrucciones o en el cuerpo del dispositivo (inspeccione cuidadosamente desde todos los lados).

Cómo averiguar fácilmente la dirección IP de un enrutador WiFi: Vídeo

También puede averiguar la IP del enrutador usando línea de comando. Presione la combinación de teclas de Windows + R, escriba CMD y presione Enter. En la ventana que aparece, escriba el comando ipconfig. Busque la línea "Puerta de enlace principal": esta es la dirección que necesitamos.

Escríbelo en la barra de direcciones de tu navegador y presiona “Entrar”. A continuación, el sistema le pedirá que ingrese su nombre de usuario y contraseña. Escribimos admin, admin respectivamente.

Ahora, en la parte inferior de la pantalla, busque y haga clic en el botón "Configuración avanzada". Aparecerán varios ventanas adicionales. Nos interesa el apartado llamado “WiFi”. Necesita encontrar configuraciones de seguridad en él. Aquí es donde puede seleccionar el tipo de autenticación (cifrado) y cambiar la contraseña.

Conexión a un enrutador WiFi en Windows 8: Video

A veces aparece un problema de autenticación al conectar una computadora a WiFi incluso si la clave se ingresa correctamente. Esto puede significar que el enrutador ha fallado o simplemente está congelado. Esto se puede resolver simplemente reiniciando el dispositivo. Esto se puede hacer en la configuración o apagado sencillo comida durante 7-10 minutos.

También debe verificar el canal en el que está funcionando el enrutador. Para ello volvemos a menú inicio. En la sección WiFi, haga clic en "Configuración básica" y busque la línea "Canal". Se recomienda establecer el valor en "Automático".

También hay casos en los que error similar no aparece debido a problemas con el enrutador o debido a una clave ingresada incorrectamente. En este caso, debe verificar la configuración en Sistema operativo.

Comprobación del sistema operativo cuando falla la autenticación

Para conectarse a red inalámbrica La computadora usa un adaptador Wi-Fi. es por el Funcionamiento defectuoso Pueden ocurrir problemas de autenticación de la red WiFi. En primer lugar, conviene comprobar la presencia y correcto funcionamiento de los controladores. Esto se hace en el administrador de dispositivos, que se puede iniciar de la siguiente manera. Busque el acceso directo "Mi PC" y haga clic en él. clic derecho ratones.

Seleccione "Propiedades" y abra "Administrador de dispositivos". También puede presionar simultáneamente dos teclas: Windows + R, en la ventana que aparece, escriba mmc devmgmt.msc y presione "Entrar". En la ventana que aparece nos interesa “ Adaptadores de red" Abre el hilo y mira si el tuyo está en la lista. módulo WiFi. Como regla general, el título tiene Red inalámbrica Adaptador Si el dispositivo está marcado signo de exclamación, entonces los controladores no funcionan correctamente.

Aunque mucha gente no sabe qué es la autenticación, cada usuario red global encuentra el procedimiento para completarlo todos los días. Algunos comienzan su jornada laboral con esta operación, otros - encienden la computadora, otros - revisan el correo y visitan páginas de Internet, y otros - en el proceso de conectarse a la red.

Qué es

La autenticación es la base de la seguridad de cualquier sistema en nivel de programa. El acceso a la información está protegido por una identificación y contraseña. El primer rol puede ser inicio de sesión, nombre de usuario, correo electrónico

o código generado. Así, un usuario que se registra en un servidor o en cualquier otro sistema recibe una identificación única. Sólo él lo tiene (este es un valor digital que puede ser ordinario número de serie

). La identificación es el envío de datos por parte del usuario y la autenticación es la aceptación de esa información por parte del servidor. Estos dos procedimientos y las condiciones para su implementación están relacionados entre sí.

- En lugar del término autenticación, a menudo se utilizan expresiones más simples, que pueden denominarse sinónimos:

- autenticación;

autorización.

Vídeo: Autenticación biométrica

Especies

Como regla general, los métodos de autenticación se dividen según los medios utilizados durante el proceso y su número.

- Los tipos de autenticación se dividen en varios grupos según los siguientes criterios:

- componente informativo (cuando sabes algo que nadie más sabe, por ejemplo, una contraseña);

- un objeto o medio (en el caso de utilizar una tarjeta, un sello, una ficha, una unidad flash USB especial);

- biometría (acceso por retina, huella dactilar, tipo de sangre);

información del usuario (acceso a cierta información dependiendo de la ubicación, idioma, información de la caché del navegador).

Protección con contraseña El método más famoso y común es la protección con contraseña.

Al realizar el proceso de autorización e ingresar una contraseña, el sistema la compara con un identificador específico que se almacena en la base de datos.

- Hay dos tipos de contraseñas:

- permanente;

dinámica. El servidor emite una contraseña permanente durante el registro (en caso de conexión para acceder información general

) o establecido por el propio usuario (en el caso de almacenar información personal).

La contraseña dinámica la emite el servidor. Y dependiendo de la configuración, deja de existir después de un tiempo o inmediatamente después de cerrar sesión en el sistema. Protección más seguro. Pero los piratas informáticos también logran evitarlo aprovechando la vulnerabilidad principal: el factor humano, porque para autorizar al usuario es necesario transferirle una nueva contraseña.

Artículos únicos

El método de protección más utilizado. sistemas bancarios y locales acceso limitado llevado a cabo utilizando tarjetas de plastico con un chip electrónico que contiene información única.

Esta opción también se utiliza a menudo para control acceso físico a máquinas servidor individuales o máquinas cliente importantes computadoras personales (unidad flash usb con un programa clave y identificador único usuario).

Este método de seguridad es ideal para protegerse contra piratería remota . Pero tiene sus inconvenientes. Después de todo, los intrusos pueden perder o robar cualquier artículo.

Biometría

El más caro, pero el más. manera confiable La autenticación es biométrica. Para autorizar el sistema se utiliza un método de escaneo, donde la imagen recibida se compara con una copia guardada en la base de datos.

Los métodos modernos permiten comparar diferentes áreas o puntos cada vez, así como identificar al usuario por rasgos faciales y expresiones faciales.

Este sistema es el más confiable en términos de seguridad. Sin embargo, también tiene desventajas. Para que funcione correctamente, debe haber códigos de respaldo Se ha designado un “supervisor”, o una persona responsable de la protección. Esto se hace en caso de que algo le suceda al usuario, pero este hecho viola en gran medida la idealidad del sistema.

Datos de usuario

Los datos del usuario pueden ser completamente diferentes y únicos, por ejemplo:

- año de nacimiento;

- Nombre de soltera de la madre;

- el nombre de tu animal favorito;

- número de teléfono móvil;

- domicilio.

Esta información se puede utilizar en varios casos y con diferentes finalidades:

- ordenar la información que se muestra al usuario (por ejemplo, la publicidad de empresas en Moscú no se mostrará a los residentes de Kirguistán);

- para pasar un tipo mejorado de seguridad llamado autenticación bidireccional. Este tipo se utiliza en sistemas extremadamente seguros y parece un diálogo entre el usuario y el servidor. Después de haber pasado el nivel preliminar y haber ingresado contraseña correcta, es posible que se le solicite que elija una de sus fechas de nacimiento.

Tecnología y algoritmo de autenticación.

Habiendo analizado los tipos de autenticación, se puede comprender que ninguno de ellos es ideal y cada uno tiene sus propios errores. Por lo tanto, la autenticación de dos niveles se utiliza con mayor frecuencia.

Esto significa que para conseguir acceso completo información, primero debe pasar por cheque básico: por ejemplo, ingrese su nombre de usuario y contraseña en el sistema.

A continuación, deberá confirmar su identidad con una identificación más estricta (asunto, preguntas, datos biométricos, firma).

Tecnología de autenticación del servidor de correo La forma más sencilla de ver el trabajo paso a paso y entender de qué se trata. autenticación de dos factores

- – analizar el proceso de recepción de correo: el segundo factor es la dirección IP. Si inicia sesión desde una nueva IP por primera vez, es posible que se le solicite que confirme su identidad utilizando el número (teléfono móvil mensaje SMS

- ) es el segundo nivel de protección; Los servidores de correo también tienen autenticación de un extremo a otro. En este caso, no necesita ingresar una contraseña cada vez siempre que use la misma computadora y dirección IP. Los datos de autorización no sólo se guardan en el navegador, sino que se cargan en galletas

, y cada vez que accedes al servidor, te permite pasar sobre la marcha.

Algoritmo de autenticación utilizando el ejemplo de autorización en una red local.

Para identificar computadoras en una red local en funcionamiento y restringir el acceso a los recursos, existen redes de dominio. El proceso de autorización se puede realizar simultáneamente en varios niveles y utilizando diferentes factores. En una red local puedes ver casi todos los tipos de autenticación.

Para acceder a la red, puede utilizar un nombre de computadora o una dirección IP asociada a un dominio. Al mismo tiempo, debe ingresar un nombre de usuario y contraseña (estos son dos factores de identificación).

El siguiente tipo de autenticación aquí es la relación de un usuario, un rango de direcciones o una computadora específica con un grupo con derechos de acceso delimitados. Por qué es interesante usarlo red de dominio

, esta es la capacidad de administrar y limitar el acceso a absolutamente cualquier información, tanto en la red local como global mediante autenticación multifactor.

Si ocurren errores, ¿qué debo hacer?

La mayoría de los errores ocurren debido a datos ingresados incorrectamente: nombre de usuario, contraseña, nombre del servidor o dirección IP.

Si falla uno de los servidores o dispositivos de red (routers) ubicados en tu casa, trabajo o en la misma red local, podrás, según la situación:

- revise el dispositivo usted mismo;

- comuníquese con su proveedor;

- Llame al administrador del sistema.

Todo el mundo utiliza la autenticación sin saberlo muchas veces al día, iniciando sesión en el sistema operativo, en el servidor, para red social o recibir correo.

La autenticación de usuarios en el sistema es una tarea sencilla y cotidiana. Habiendo entendido un poco sobre el proceso y el algoritmo de acción, podrá indicar con mayor precisión el problema al comunicarse con el soporte o el administrador de la red, indicando en qué nivel ocurre el error.

¿Qué es la autenticación? Este es un procedimiento durante el cual se verifican los datos para garantizar que corresponden a los datos actuales. Se produce la verificación y los datos ingresados se comparan con la información especificada en la base de datos. La autenticación se puede realizar mediante una firma digital. Otra forma de comprobar suma de control archivo con el valor especificado por el autor.

Hay 5 elementos involucrados en el proceso de identificación. Aquí está su lista:

- sujeto;

- característica;

- propietario del sistema;

- mecanismo de autenticación;

- Mecanismo de control de acceso.

El asunto es la persona que intenta iniciar sesión. Conoce el código de autenticación, estas son sus características. El mecanismo de reconocimiento verifica la contraseña y el mecanismo de control de acceso es el proceso que permite la entrada al usuario. Si los datos ingresados no coinciden, entonces la autenticación falló.

Es fácil entender cómo funcionan los elementos usando el ejemplo de retirar dinero de un cajero automático. El sujeto es una persona que quiere conseguir dinero, la característica es su tarjeta bancaria y identificación personal. El propietario es el propio banco, que utiliza su propio mecanismo de autenticación para verificar los datos. Se analiza la tarjeta y el ID del cliente bancario, así como la contraseña y el código PIN introducidos. Si todo coincide, el usuario recibe permiso para realizar acciones bancarias. Esta es la tecnología de control de acceso. Como resultado, el propietario retira con éxito la cantidad de dinero requerida si el PIN y la contraseña son correctos.

firma electrónica

Hay varios tipos:

- regular firma electrónica;

- firma profesional;

- no capacitado.

Una firma calificada se puede distinguir por el hecho de que tiene un certificado que contiene una clave de verificación. Se obtiene como resultado de la transformación criptográfica de la información y permite determinar el propietario del documento. También ayuda a detectar cualquier cambio en el documento (incluso si se realizaron después de la verificación).

Una firma no calificada identifica a una persona mediante una clave y puede usarse para rastrear cualquier cambio. La principal diferencia con la opción anterior es la ausencia de certificado y confirmación de la ley.

Una firma electrónica simple se crea mediante el uso de códigos y contraseñas e identifica a una persona específica.

Contraseñas reutilizables

El proceso de uso de contraseñas reutilizables se ve así:

- se solicita acceso, se ingresan los datos de acceso;

- estos datos se procesan en el servicio y se comparan;

- si todo coincide, entonces el sistema salta página siguiente, de lo contrario el sujeto vuelve al primer paso y repite sus acciones.

La contraseña de referencia se almacena en el servidor, normalmente sin transformaciones criptográficas. Una vez que tenga acceso a él, podrá acceder fácilmente a información confidencial.

Según GOST 28147-89, es necesario utilizar una clave de 256 bits. Esta combinación de caracteres se selecciona cuando se utiliza un generador. números pseudoaleatorios. Un error común que hace que muchos usuarios sean pirateados es el uso de palabras del diccionario. Si dicho código no cambia durante mucho tiempo, el atacante lo recupera. búsqueda sencilla.

Contraseñas de un solo uso

A menudo se utiliza en la autenticación de dos pasos. La ventaja de este tipo de contraseñas frente a las reutilizables es que a un atacante le resulta más difícil acceder al sistema. La esencia del método de contraseña única es que se requiere un nuevo código cada vez para iniciar sesión. Hay tres tecnologías:

- Generación de números pseudoaleatorios.

- Sistema de tiempo unificado. Este método se basa en generar números aleatorios durante un período de tiempo. Cuando un sujeto solicita acceso, debe ingresar un código PIN y un número aleatorio. Estos datos se comparan con la información almacenada en la base de datos.

- base única contraseñas para una persona y un sistema. Cada contraseña sólo se puede utilizar una vez y es difícil de interceptar.

Autenticación vía SMS

Este método proporciona protección efectiva del robo. Implica el uso código de un solo uso. La principal ventaja es que la clave de verificación se envía por un canal diferente. ¿Qué es la autenticación por SMS? Esto se puede entender usando un ejemplo de cómo ocurre este proceso:

- La persona ingresa su nombre y contraseña de autenticación.

- Se pone manos a la obra número especificado clave de autenticación telefónica en el formulario mensaje de texto.

- Ingréselo en el campo correspondiente.

- El programa comprueba la similitud.

A veces, la seguridad se mejora al solicitar que se ingrese un código PIN. Este método es común en transacciones bancarias cuando es necesario garantizar la seguridad de un cliente bancario.

Biometría

Una de las formas que protege casi al 100% al usuario de la interceptación de su contraseña y la pérdida de datos es el uso de datos biométricos. Proporciona identificación del usuario por sus características únicas. La siguiente lista contiene los atributos biométricos más utilizados:

- Huellas dactilares. Se ha creado un escáner para identificar a una persona mediante huellas dactilares. tamaño pequeño, fácil de usar.

- Cuando no es posible escanear las huellas dactilares, se analiza la geometría de la mano. La repetibilidad biológica de este método es mucho mayor que la del anterior, pero sigue siendo extremadamente pequeña y asciende a sólo el 2%.

- La retina del ojo es muy remedio efectivo identificación personal. Esta es la opción más precisa que se utiliza en la actualidad.

- Usando micrófono de condensador Y tarjeta de sonido, podrás analizar la voz del interlocutor y determinar su identidad. La probabilidad de error no supera el 5%. La verificación de voz se realiza mediante canales telefónicos comunicaciones.

- El seguimiento de la velocidad de escritura del teclado rara vez se utiliza para la identificación personal, pero puede ayudar a filtrar los resultados.

- Control de firma manuscrita. Se analiza un conjunto de caracteres escritos a mano. Se utiliza para identificar a una persona. tabletas gráficas digitalizadores.

La verificación biométrica es una dirección relativamente nueva y se utiliza en tarjetas de pago inteligentes. El método se utilizará en comercios de nuevo formato que no ofrezcan pago directo con tarjeta o efectivo.

Qué es la autenticación biométrica se puede entender fácilmente con los siguientes ejemplos. Para realizar una compra, el cliente debe colocar su dedo sobre el escáner. Otra opción es análisis espectral La cara del comprador. Entra en una tienda, una cámara le toma una foto y cuando sale de la tienda, el dinero se retira directamente de su saldo. La compra se realiza sin utilizar ningún instrumento de pago.

Ubicación

¿Qué es la autenticación de ubicación? El método se utiliza junto con otros métodos para identificar a una persona. Este es uno de los métodos comunes durante la autenticación cuando conexión wifi. Los métodos de identificación más populares por ubicación geográfica:

- Punto de acceso a Internet.

Es imposible demostrar la autenticidad por ubicación. usuario remoto, pero ayudará a evitar la piratería. Por ejemplo, el usuario recibe un mensaje de que está iniciando sesión en su cuenta desde una ubicación inusual. Ahora una persona puede controlar la situación: bloquear cuenta o permitir el acceso. sensores gps envía múltiples señales, gracias a las cuales la ubicación del usuario se determina con bastante precisión.

El segundo método se parece al primero, pero el mecanismo no se basa en el uso de satélites, sino en puntos. comunicación inalámbrica.

Autenticación multifactor

El método combina varios factores. Esto aumenta significativamente la seguridad del sistema. Un ejemplo de esto es la protección avanzada de algunos portátiles. Código requerido, ubicación rastreada, usada autenticación de dos factores. Si algo no cuadra, se identifica a la persona mediante un código de confirmación que se envía al teléfono móvil.

que hacer

Se producen errores tanto al iniciar sesión en el sitio como al conectarse a Wi-Fi. Usando el ejemplo de identificación en una red inalámbrica, se puede entender que los problemas surgen principalmente en dos casos:

- el tipo de cifrado no coincide;

- clave introducida incorrectamente.

Si una persona ingresa incorrectamente la combinación de inicio de sesión y contraseña, recibe el mensaje "No hay datos para su autenticación" u otro texto. El texto seguramente tendrá un significado similar al dado. Si el usuario está seguro de que su nombre de usuario y su clave corresponden a los reales, debe buscar un problema en el tipo de cifrado. Este parámetro se configura directamente en la configuración del enrutador.

Serguéi Panasenko,

Ph.D., Jefe del Departamento de Desarrollo de Software de Ankad

[correo electrónico protegido]

Tipos de autenticación

Como usted sabe, en casi cualquier sistema informático existe la necesidad de autenticación. Durante este procedimiento, el sistema informático comprueba si el usuario es quien dice ser. Para poder acceder a una computadora, Internet, el sistema mando a distancia cuenta bancaria etc., el usuario debe demostrar de manera convincente sistema informático que “él es esa misma persona”, y nadie más. Para hacer esto, debe proporcionar al sistema cierta información de autenticación, sobre la base de la cual el módulo de autenticación de este sistema toma la decisión de otorgarle acceso al recurso requerido (el acceso está permitido o no).

Actualmente, se utilizan tres tipos de información para dicha verificación.

Primero - secuencia única de caracteres, que el usuario debe conocer para autenticarse exitosamente. El ejemplo más simple- autenticación de contraseña, para lo cual basta con ingresar su identificador (por ejemplo, inicio de sesión) y contraseña en el sistema.

El segundo tipo de información es contenido único o características únicas sujeto. El ejemplo más sencillo es la llave de cualquier cerradura. En el caso de la autenticación informática, cualquier medios externos información: tarjetas inteligentes, tabletas electrónicas iButton, tokens USB, etc.

Y finalmente, el tercer tipo de autenticación es mediante información biométrica, que es integral para el usuario. Podría ser una huella digital, un patrón de iris, la forma de la cara, parámetros de voz, etc.

Muy a menudo, se utilizan varios tipos de información para la autenticación. Un ejemplo típico es cuando la información de autenticación se almacena en una tarjeta inteligente que requiere una contraseña (PIN) para acceder. Esta autenticación se llama dos factores . Hay sistemas reales

y con autenticación de tres factores. En algunos casos, también se requiere autenticación mutua, cuando ambos participantes en el intercambio de información se verifican entre sí. Por ejemplo, antes de la transferencia servidor remoto

cualquier dato importante, el usuario debe asegurarse de que este sea exactamente el servidor que necesita.

Autenticación remota En caso de autenticación remota (digamos que el usuario tiene la intención de acceder a la autenticación remota) servidor de correo para comprobar tu correo electrónico ) existe un problema con la transmisión de información de autenticación a través de canales de comunicación que no son de confianza (a través de Internet o red local

). Para mantener en secreto información única, se utilizan múltiples protocolos de autenticación cuando se envía a través de dichos canales. Veamos algunos de ellos, los más típicos para diversas aplicaciones.

Acceso con contraseña El protocolo de autenticación más simple es el acceso con contraseña. Protocolo de acceso , PAP): toda la información del usuario (nombre de usuario y contraseña) se transmite a través de la red en texto claro (Fig. 1). La contraseña recibida por el servidor se compara con la contraseña de referencia del usuario determinado, que se almacena en el servidor. Por motivos de seguridad, las contraseñas a menudo no se almacenan en el servidor. formulario abierto

y sus valores hash (sobre el hash, consulte "BYTE/Russia" No. 1 "2004). Este esquema tiene muy inconveniente significativo paquetes de red, puede obtener la contraseña del usuario utilizando un sencillo analizador de paquetes tipo sniffer. Y una vez recibida, el atacante puede pasar fácilmente la autenticación con el nombre del propietario de la contraseña.

Durante el proceso de autenticación, no solo se puede transmitir a través de la red una contraseña, sino también el resultado de su transformación, por ejemplo, el mismo hash de contraseña. Desafortunadamente, esto no elimina el inconveniente descrito anteriormente: un atacante podría fácilmente interceptar el hash de la contraseña y usarlo más tarde.

La desventaja de este esquema de autenticación es que cualquier usuario potencial del sistema primero debe registrarse en él, al menos ingresar su contraseña para la autenticación posterior. Y los protocolos de autenticación de desafío-respuesta más complejos que se describen a continuación hacen posible, en principio, expandir el sistema a cantidad ilimitada usuarios sin su registro previo.

Solicitud-respuesta

La familia de protocolos, generalmente denominada por su procedimiento de verificación de desafío-respuesta, incluye varios protocolos que permiten la autenticación del usuario sin transmitir información a través de la red. La familia de protocolos de desafío-respuesta incluye, por ejemplo, uno de los más comunes: el protocolo CHAP (Challenge-Handshake Authentication Protocol).

El procedimiento de verificación incluye al menos cuatro pasos (Fig. 2):

- el usuario envía una solicitud de acceso al servidor, incluido su inicio de sesión;

- el servidor genera un número aleatorio y lo envía al usuario;

- el usuario cifra el número aleatorio recibido algoritmo simétrico cifrado en su clave única(ver "BYTE/Rusia" No. 8 "2003), el resultado del cifrado se envía al servidor;

- el servidor descifra la información recibida usando la misma clave y la compara con el número aleatorio original. Si los números coinciden, se considera que el usuario se ha autenticado correctamente, ya que se le reconoce como propietario de una clave secreta única.

Información de autenticación en en este caso sirve como clave sobre la cual se realiza el cifrado numero aleatorio. Como se puede ver en el diagrama de intercambio, clave dada nunca se transmite a través de la red, solo participa en los cálculos, lo que es una indudable ventaja de los protocolos de esta familia.

Principal desventaja sistemas similares autenticación: una necesidad que debe tener computadora local Módulo de cliente que realiza el cifrado. Esto significa que, a diferencia del protocolo PAP, para acceso remoto Sólo un número limitado de ordenadores equipados con un módulo de cliente de este tipo son adecuados para el servidor requerido.

Sin embargo, como computadora cliente También puede ser una tarjeta inteligente o un dispositivo "portátil" similar que tenga suficiente poder de computación, por ejemplo, un teléfono móvil. En este caso, es teóricamente posible autenticarse y acceder al servidor desde cualquier ordenador equipado con un lector de tarjetas inteligentes, un teléfono móvil o una PDA.

Los protocolos de desafío-respuesta se pueden extender fácilmente a un esquema de autenticación mutua (Figura 3). En este caso, en la solicitud de autenticación, el usuario (paso 1) envía su número aleatorio (N1). En el paso 2, el servidor, además de su número aleatorio (N2), también debe enviar el número N1, cifrado con la clave adecuada. Luego, antes de realizar el paso 3, el usuario lo descifra y comprueba: si el número descifrado coincide con N1, indica que el servidor tiene la información requerida. clave secreta, es decir, este es exactamente el servidor que el usuario necesita. Este procedimiento de autenticación suele denominarse apretón de manos.

Como puede ver, la autenticación sólo será exitosa si el usuario se ha registrado previamente para este servidor y de alguna manera intercambió una clave secreta con él.

Tenga en cuenta que en lugar de cifrado simétrico También se pueden utilizar protocolos de esta familia. cifrado asimétrico y electrónico firma digital. En tales casos, el esquema de autenticación se puede extender fácilmente a un número ilimitado de usuarios; basta con solicitarlo; certificados digitales dentro de la infraestructura claves publicas

(ver "BYTE/Rusia" No. 7 "2004).

protocolo Kerberos El protocolo Kerberos es bastante flexible y tiene las capacidades sintonia FINA

Lo primero que hay que decir es que cuando se utiliza Kerberos, no se puede acceder directamente a ningún servidor de destino. Para iniciar el procedimiento de autenticación, debe comunicarse con un servidor de autenticación especial con una solicitud que contiene el inicio de sesión del usuario. Si el servidor no encuentra al solicitante en su base de datos, la solicitud es rechazada. En caso contrario, el servidor de autenticación genera una clave aleatoria que se utilizará para cifrar las sesiones de comunicación del usuario con otro servidor especial del sistema: el Ticket-Granting Server (TGS). El servidor de autenticación cifra esta clave aleatoria (llamémosla Ku-tgs) utilizando la clave del usuario (Kuser) y se la envía a este último. Copia adicional de la clave Ku-tgs con un número parámetros adicionales(llamado ticket) también se envía al usuario cifrado con una clave especial para conectar los servidores de autenticación y TGS (Ktgs). El usuario no puede descifrar el ticket, que debe pasarse al servidor TGS en el siguiente paso de autenticación.

La siguiente acción del usuario es una solicitud a TGS, que contiene el inicio de sesión del usuario, el nombre del servidor al que desea acceder y el mismo ticket para TGS. Además, la solicitud siempre contiene una marca de tiempo actual, cifrada con la clave Ku-tgs. La marca de tiempo es necesaria para evitar ataques que se llevan a cabo al reproducir solicitudes anteriores interceptadas al servidor. Hagamos hincapié en que hora del sistema Todas las computadoras que participan en la autenticación Kerberos deben estar estrictamente sincronizadas.

Si el ticket se verifica exitosamente, el servidor TGS genera otra clave aleatoria para cifrar las comunicaciones entre el usuario que busca acceso y el servidor de destino (Ku-serv). Esta clave se cifra con la clave Kuser y se envía al usuario. Además, de manera similar al paso 2, una copia de la clave Ku-serv y los parámetros de autenticación requeridos por el servidor de destino (un ticket para acceder al servidor de destino) también se envían al usuario en forma cifrada (en la clave para conectar TGS y el servidor de destino - Kserv).

Ahora el usuario debe enviar al servidor de destino el mensaje recibido. paso anterior ticket, así como una marca de tiempo cifrada con la clave Ku-serv. Después de una verificación exitosa del ticket, el usuario finalmente se considera autenticado y puede intercambiar información con el servidor de destino. Clave Ku-serv exclusiva de de esta sesión comunicación, se utiliza a menudo para cifrar los datos enviados en esta sesión.

Cualquier sistema puede tener varios servidores de destino. Si el usuario necesita acceder a varios de ellos, vuelve a crear solicitudes al servidor TGS, tantas veces como el número de servidores que necesita para funcionar. El servidor TGS genera una nueva clave Ku-serv aleatoria para cada una de estas solicitudes, es decir, todas las sesiones de comunicación con diferentes servidores de destino están protegidas mediante claves diferentes.

El procedimiento de autenticación Kerberos parece bastante complicado. Sin embargo, no olvide que todas las solicitudes y su cifrado con las claves necesarias se realizan automáticamente mediante el software instalado en la computadora local del usuario. Al mismo tiempo, la necesidad de instalar un software cliente bastante complejo es una desventaja indudable. de este protocolo. Sin embargo, hoy en día el soporte Kerberos está integrado en los sistemas operativos más comunes. familia de ventanas, comenzando con Windows 2000, que elimina este inconveniente.

La segunda desventaja es la necesidad de varios servidores especiales (el acceso al servidor de destino lo proporcionan al menos dos más, el servidor de autenticación y TGS). Sin embargo, en sistemas con un pequeño número usuarios, los tres servidores (autenticación, TGS y destino) se pueden combinar físicamente en una computadora.

Al mismo tiempo, cabe destacar que el servidor de autenticación y el TGS deben estar protegidos de forma fiable contra el acceso no autorizado de intrusos. Teóricamente, un atacante que obtenga acceso al TGS o al servidor de autenticación puede interferir con el proceso de generación. claves aleatorias u obtener las claves de todos los usuarios y por lo tanto iniciar sesiones con cualquier servidor de destino en nombre de cualquier usuario legítimo.

* * *

La elección de un protocolo u otro depende principalmente de la importancia de la información a la que se concede acceso como resultado de la autenticación. Otro criterio es la facilidad de uso. Y aquí, como en otros lugares, conviene mantener un equilibrio razonable. A veces si no requisitos especiales Para mantener el secreto del procedimiento de autenticación, en lugar de un protocolo confiable (pero difícil de implementar) como Kerberos, es mejor usar el protocolo de contraseña "elemental" PAP, cuya simplicidad y facilidad de uso a menudo supera todas sus desventajas.

Como usted sabe, en casi cualquier sistema informático existe la necesidad de autenticación. Durante este procedimiento, el sistema informático comprueba si el usuario es quien dice ser. Para poder acceder a una computadora, a Internet, a un sistema de gestión remota de cuentas bancarias, etc., el usuario debe demostrar de manera convincente al sistema informático que "él es la misma persona" y no otra persona. Para hacer esto, debe proporcionar al sistema cierta información de autenticación, sobre la base de la cual el módulo de autenticación de este sistema toma la decisión de otorgarle acceso al recurso requerido (el acceso está permitido o no).

Actualmente, se utilizan tres tipos de información para dicha verificación.

Primero - secuencia única de caracteres, que el usuario debe conocer para autenticarse exitosamente. El ejemplo más simple es autenticación de contraseña, para lo cual basta con ingresar su identificador (por ejemplo, login) y contraseña en el sistema.

El segundo tipo de información es contenido único o características únicas sujeto. El ejemplo más sencillo es la llave de cualquier cerradura. En el caso de la autenticación informática, esta capacidad la desempeña cualquier medio de almacenamiento externo: tarjetas inteligentes, tabletas electrónicas iButton, tokens USB, etc.

Y finalmente, el tercer tipo de autenticación es mediante información biométrica, que es integral para el usuario. Podría ser una huella digital, un patrón de iris, la forma de la cara, parámetros de voz, etc.

Muy a menudo, se utilizan varios tipos de información para la autenticación. Un ejemplo típico es cuando la información de autenticación se almacena en una tarjeta inteligente que requiere una contraseña (PIN) para acceder. Esta autenticación se llama Un ejemplo típico es cuando la información de autenticación se almacena en una tarjeta inteligente que requiere una contraseña (PIN) para acceder. Esta autenticación se llama. Existen sistemas reales con autenticación de tres factores.

En algunos casos, también se requiere autenticación mutua, cuando ambos participantes en el intercambio de información se verifican entre sí. Por ejemplo, antes de transmitir cualquier dato importante a un servidor remoto, el usuario debe asegurarse de que este sea el servidor que necesita.

cualquier dato importante, el usuario debe asegurarse de que este sea exactamente el servidor que necesita.

En el caso de la autenticación remota (por ejemplo, un usuario intenta acceder a un servidor de correo remoto para comprobar su correo electrónico), existe el problema de transmitir información de autenticación a través de canales de comunicación que no son de confianza (a través de Internet o una red local). Para mantener en secreto información única, se utilizan múltiples protocolos de autenticación cuando se envía a través de dichos canales. Veamos algunos de ellos, los más típicos para diversas aplicaciones.

). Para mantener en secreto información única, se utilizan múltiples protocolos de autenticación cuando se envía a través de dichos canales. Veamos algunos de ellos, los más típicos para diversas aplicaciones.

El protocolo de autenticación más simple es el Protocolo de acceso con contraseña (PAP): toda la información del usuario (nombre de usuario y contraseña) se transmite a través de la red en texto claro (Fig. 1). La contraseña recibida por el servidor se compara con la contraseña de referencia. usuario dado, que se almacena en el servidor. Por motivos de seguridad, el servidor a menudo no almacena las contraseñas en texto claro, sino sus valores hash.

Figura 1 - Diagrama del protocolo PAP

Este esquema tiene un inconveniente muy importante: cualquier atacante capaz de interceptar paquetes de red puede obtener la contraseña del usuario utilizando un sencillo analizador de paquetes como un sniffer. Y una vez recibida, el atacante puede pasar fácilmente la autenticación con el nombre del propietario de la contraseña.

Durante el proceso de autenticación, no solo se puede transmitir a través de la red una contraseña, sino también el resultado de su transformación, por ejemplo, el mismo hash de contraseña. Desafortunadamente, esto no elimina el inconveniente descrito anteriormente: un atacante podría fácilmente interceptar el hash de la contraseña y usarlo más tarde.

La desventaja de este esquema de autenticación es que cualquier usuario potencial del sistema primero debe registrarse en él, al menos ingresar su contraseña para la autenticación posterior. Y los protocolos de autenticación de desafío-respuesta más complejos que se describen a continuación permiten, en principio, ampliar el sistema a un número ilimitado de usuarios sin su registro previo.

Solicitud-respuesta

La familia de protocolos, generalmente denominada por su procedimiento de verificación de desafío-respuesta, incluye varios protocolos que permiten la autenticación del usuario sin transmitir información a través de la red. La familia de protocolos de desafío-respuesta incluye, por ejemplo, uno de los más comunes: el protocolo CHAP (Challenge-Handshake Authentication Protocol).

El procedimiento de verificación incluye al menos cuatro pasos (Fig. 2):

- · el usuario envía una solicitud de acceso al servidor, incluido su inicio de sesión;

- · el servidor genera un número aleatorio y lo envía al usuario;

- · el usuario cifra el número aleatorio resultante utilizando un algoritmo de cifrado simétrico utilizando su clave única, el resultado del cifrado se envía al servidor;

- · el servidor descifra la información recibida usando la misma clave y la compara con el número aleatorio original. Si los números coinciden, se considera que el usuario se ha autenticado correctamente, ya que se le reconoce como propietario de una clave secreta única.

Figura 2 - Esquema del protocolo de autenticación de desafío-respuesta.

La información de autenticación en este caso es la clave utilizada para cifrar el número aleatorio. Como se puede ver en el diagrama de intercambio, esta clave nunca se transmite a través de la red, sino que solo participa en los cálculos, lo que es una indudable ventaja de los protocolos de esta familia.

La principal desventaja de estos sistemas de autenticación es la necesidad de tener un módulo cliente en la computadora local que realice el cifrado. Esto significa que, a diferencia del protocolo PAP, sólo un número limitado de ordenadores equipados con un módulo de cliente de este tipo son adecuados para el acceso remoto al servidor requerido.

Sin embargo, una tarjeta inteligente o un dispositivo portátil similar con suficiente potencia informática, por ejemplo un teléfono móvil, también puede actuar como ordenador cliente. En este caso, es teóricamente posible autenticarse y acceder al servidor desde cualquier ordenador equipado con un lector de tarjetas inteligentes, un teléfono móvil o una PDA.

Los protocolos de desafío-respuesta se pueden extender fácilmente a un esquema de autenticación mutua (Figura 3). En este caso, en la solicitud de autenticación, el usuario (paso 1) envía su número aleatorio (N1). En el paso 2, el servidor, además de su número aleatorio (N2), también debe enviar el número N1, cifrado con la clave adecuada. Luego, antes de realizar el paso 3, el usuario lo descifra y comprueba: si el número descifrado coincide con N1, indica que el servidor tiene la clave secreta requerida, es decir, este es exactamente el servidor que el usuario necesita. Este procedimiento de autenticación suele denominarse apretón de manos.

Figura 3: Diagrama del protocolo de autenticación mutua

Como puede ver, la autenticación será exitosa solo si el usuario se registró previamente en este servidor y de alguna manera intercambió una clave secreta con él.

Tenga en cuenta que en lugar de cifrado simétrico, los protocolos de esta familia pueden utilizar tanto cifrado asimétrico como una firma digital electrónica. En tales casos, el esquema de autenticación puede extenderse fácilmente a un número ilimitado de usuarios; basta con utilizar certificados digitales como parte de una infraestructura de clave pública.

(ver "BYTE/Rusia" No. 7 "2004).

El protocolo Kerberos, que es bastante flexible y tiene la capacidad de ajustarse para aplicaciones específicas, existe en varias versiones. Veremos un mecanismo de autenticación simplificado implementado utilizando la versión 5 del protocolo Kerberos (Figura 4):

Figura 4: diagrama del protocolo Kerberos

En primer lugar, vale la pena decir que cuando se utiliza Kerberos no se puede acceder directamente a ningún servidor de destino. Para iniciar el procedimiento de autenticación, debe comunicarse con un servidor de autenticación especial con una solicitud que contiene el inicio de sesión del usuario. Si el servidor no encuentra al solicitante en su base de datos, la solicitud es rechazada. En caso contrario, el servidor de autenticación genera una clave aleatoria que se utilizará para cifrar las sesiones de comunicación del usuario con otro servidor especial del sistema: el Ticket-Granting Server (TGS). El servidor de autenticación cifra esta clave aleatoria (llamémosla Ku-tgs) utilizando la clave del usuario (Kuser) y se la envía a este último. También se envía al usuario una copia adicional de la clave Ku-tgs con una serie de parámetros adicionales (llamado ticket), cifrada con una clave especial para conectar los servidores de autenticación y TGS (Ktgs). El usuario no puede descifrar el ticket, que debe pasarse al servidor TGS en el siguiente paso de autenticación.

La siguiente acción del usuario es una solicitud a TGS, que contiene el inicio de sesión del usuario, el nombre del servidor al que desea acceder y el mismo ticket para TGS. Además, la solicitud siempre contiene una marca de tiempo actual, cifrada con la clave Ku-tgs. La marca de tiempo es necesaria para evitar ataques que se llevan a cabo al reproducir solicitudes anteriores interceptadas al servidor. Destacamos que la hora del sistema de todas las computadoras que participan en la autenticación mediante el protocolo Kerberos debe estar estrictamente sincronizada.

Si el ticket se verifica exitosamente, el servidor TGS genera otra clave aleatoria para cifrar las comunicaciones entre el usuario que busca acceso y el servidor de destino (Ku-serv). Esta clave se cifra con la clave Kuser y se envía al usuario. Además, de manera similar al paso 2, una copia de la clave Ku-serv y los parámetros de autenticación requeridos por el servidor de destino (un ticket para acceder al servidor de destino) también se envían al usuario en forma cifrada (en la clave para conectar TGS y el servidor de destino - Kserv).

Ahora el usuario deberá enviar el ticket recibido en el paso anterior al servidor de destino, así como una marca de tiempo cifrada con la clave Ku-serv. Después de una verificación exitosa del ticket, el usuario finalmente se considera autenticado y puede intercambiar información con el servidor de destino. La clave Ku-serv, única para una sesión de comunicación determinada, se utiliza a menudo para cifrar los datos enviados en esta sesión.

Cualquier sistema puede tener varios servidores de destino. Si el usuario necesita acceder a varios de ellos, vuelve a crear solicitudes al servidor TGS, tantas veces como el número de servidores que necesita para funcionar. El servidor TGS genera una nueva clave Ku-serv aleatoria para cada una de estas solicitudes, es decir, todas las sesiones de comunicación con diferentes servidores de destino están protegidas mediante claves diferentes.

El procedimiento de autenticación Kerberos parece bastante complicado. Sin embargo, no olvide que todas las solicitudes y su cifrado con las claves necesarias se realizan automáticamente mediante el software instalado en la computadora local del usuario. Al mismo tiempo, la necesidad de instalar un software cliente bastante complejo es una indudable desventaja de este protocolo. Sin embargo, hoy en día la compatibilidad con Kerberos está integrada en los sistemas operativos más comunes de la familia Windows, comenzando con Windows 2000, lo que elimina este inconveniente.

La segunda desventaja es la necesidad de varios servidores especiales (el acceso al servidor de destino lo proporcionan al menos dos más, el servidor de autenticación y TGS). Sin embargo, en sistemas con un número reducido de usuarios, los tres servidores (autenticación, TGS y destino) se pueden combinar físicamente en la misma computadora.

Al mismo tiempo, cabe destacar que el servidor de autenticación y el TGS deben estar protegidos de forma fiable contra el acceso no autorizado de intrusos. En teoría, un atacante que obtiene acceso al TGS o al servidor de autenticación puede interferir con el proceso de generación aleatoria de claves u obtener las claves de todos los usuarios y, por lo tanto, iniciar sesiones de comunicación con cualquier servidor de destino en nombre de cualquier usuario legítimo.