Veliki FAQ o presretanju mobilnih komunikacija: IMSI hvatači i kako se zaštititi od njih. GSM slušanje s HackRF mobilnim metodama slušanja

Presretanje radio i mobilnih komunikacija

Za presretanje razgovora s radiotelefona ne morate imati posebnu opremu. Dovoljno je znati u kojem frekvencijskom području uređaj radi, te se presretačem spojiti na tu frekvenciju.

Za presretanje mobilnih razgovora potrebna vam je sofisticiranija oprema. Kao što je već spomenuto, mobilne tvrtke pažljivo šifriraju svoje signale, tako da ih nije tako lako presresti i prepoznati. Sustavi za presretanje i kontrolu mobilnih komunikacija AMPS ili NMT-450i proizvode se u Zapadnoj Europi i Ruskoj Federaciji.

Rad kompleksa sastoji se u otkrivanju dolaznih i odlaznih signala koji se generiraju prilikom primanja poziva, praćenja pretplatničkih brojeva povezanih s ovim razgovorom, praćenja kretanja kontroliranog pretplatnika tijekom telefonskog razgovora.

Broj istovremeno slušanih pretplatnika ovisi o snazi uređaja i instaliranom softveru.

U prosjeku, mobilni kompleks za presretanje i praćenje sposoban je odmah pratiti 14 pretplatnika ili sedam telefonskih poziva. Neki uređaji su dodatno opremljeni magnetofonima i diktafonima za istovremeno snimanje razgovora. Podaci se prenose na tvrdi disk priključenog računala ili se pohranjuju na memorijsku karticu samog uređaja. Kompleks potpuno kontrolira "život" pretplatnika, stalno nadzirući njegove pozive i poruke.

Cijena za takve komplekse ovisi o njihovom kapacitetu i broju istovremeno kontroliranih pretplatnika. U novčanom smislu, ona varira oko 10-50 tisuća dolara. Vrijedno je uzeti u obzir činjenicu da je mnogo teže presresti i potisnuti GSM komunikaciju. Znanstvenici u Velikoj Britaniji i Njemačkoj rade na stvaranju sustava za presretanje, a njihova je trenutačna cijena oko 500 tisuća dolara.

Prijenos akustičkih informacija preko dalekovoda

Ovi odašiljači ili mrežne oznake ugrađeni su u električne uređaje koji se napajaju fiksnom mrežom od 220 volti. Ponekad su mrežne oznake ugrađene u same utičnice. Uređaj se sastoji od mikrofona, pojačala i niskofrekventnog odašiljača. Frekvencijski raspon - 10-350 kHz.

Ovi odašiljači ili mrežne oznake ugrađeni su u električne uređaje koji se napajaju fiksnom mrežom od 220 volti. Ponekad su mrežne oznake ugrađene u same utičnice. Uređaj se sastoji od mikrofona, pojačala i niskofrekventnog odašiljača. Frekvencijski raspon - 10-350 kHz.

Ugradnja visokofrekventnih odašiljača nema smisla jer ih je lakše otkriti. Signali se primaju i prenose duž jedne električne faze.

Ako su faze različite, kao spojna komponenta koristi se kondenzator. Uređaj za prijem akustičnih informacija izrađuje se po narudžbi. Međutim, blok kućnih interfona savršeno će se nositi sa svojim zadacima.

Prodaju se u bilo kojoj trgovini elektronike. Odašiljači informacija ugrađeni su u električne uređaje i pomoću njih se napajaju energijom. Otkrivanje mrežnih knjižnih oznaka je teško, budući da će svaki elektronički stroj ometati skeniranje radijskog zraka.

U Ruskoj Federaciji razvijen je i koristi se kompleks za presretanje i dešifriranje poruka na dojavljivaču, koji se može naći u prodaji u svim zemljama ZND-a.

U Ruskoj Federaciji razvijen je i koristi se kompleks za presretanje i dešifriranje poruka na dojavljivaču, koji se može naći u prodaji u svim zemljama ZND-a.

Kompleks se sastoji od minijaturnog računala na kojem je instaliran odgovarajući softver, prijamnika i pretvarača signala s dojavljivača. Kao prijemni uređaj koristi se radio skener AR3000 ili radio stanica.

Kompleks presreće :

- tekst;

- zvuk;

- digitalne poruke.

Koji se zauzvrat šalju putem radio dojavljivanja.

Dekodirane poruke pohranjuju se na tvrdi disk u arhivskoj datoteci, a vrijeme i datum poruke navedeni su u nazivu datoteke. Na tvrdom disku računala možete filtrirati poruke jednog pretplatnika, filtrirati sve poruke u određenom vremenskom intervalu ili izvršiti druge radnje s primljenim datotekama. Promjena opcija pretraživanja i filtriranja.

Zamjenik direktora za razvoj Kerimov Rostislav.

Okrećemo se razmatranju hakiranja GSM-a. Članci o ranjivostima u A5/1 pojavili su se prije otprilike 15 godina, ali još nije bilo javne demonstracije hakiranja A5/1 u stvarnom svijetu. Štoviše, kao što se može vidjeti iz opisa rada mreže, mora se razumjeti da se osim probijanja samog algoritma šifriranja mora riješiti niz čisto inženjerskih problema, koji se obično uvijek izostavljaju iz razmatranja (uključujući javne demonstracije ). Većina članaka o GSM hakiranju temelji se na članku Elija Barkana iz 2006. i istraživanju Karstena Noha. U svom članku, Barkan et al pokazali su da od u GSM-u ispravljanje pogrešaka ide prije enkripcije (i trebalo bi biti obrnuto), moguće je određeno smanjenje prostora pretraživanja za odabir KC-a i provedba napada poznatim šiframa (uz potpuno pasivno slušanje etera) u prihvatljivom obliku vrijeme koristeći unaprijed izračunate podatke. Sami autori članka kažu da je za primanje bez smetnji za hakiranje unutar 2 minute potrebno 50 terabajta unaprijed izračunatih podataka. U istom članku (u dijelu o A5/2) naznačeno je da signal iz zraka uvijek dolazi sa smetnjama, što komplicira izbor ključa. Za A5 / 2 predstavljen je modificirani algoritam koji može uzeti u obzir smetnje, ali istodobno zahtijeva dvostruko više unaprijed izračunatih podataka i, sukladno tome, vrijeme krekiranja se udvostručuje. Za A5/1 je naznačena mogućnost konstruiranja sličnog algoritma, ali sam algoritam nije prikazan. Može se pretpostaviti da je u ovom slučaju također potrebno udvostručiti količinu prethodno izračunatih podataka. Proces odabira ključa A5/1 je vjerojatnosni i vremenski ovisan, tj. što duže traje audicija, veća je vjerojatnost da ćeš pokupiti KC. Dakle, 2 minute navedene u članku su okvirno, a ne zajamčeno vrijeme za odabir KC. Carsten Nohl razvija najpoznatiji GSM hakerski projekt. Do kraja 2009. njegova tvrtka za računalnu sigurnost namjeravala je do kraja 2009. javnosti objaviti dugine tablice ključeva sesije algoritma A5/1 koji se koristi za šifriranje govora u GSM mrežama. Karsten Nol svoj demarš protiv A5/1 objašnjava željom da skrene pozornost javnosti na postojeći problem i natjera telekom operatere da prijeđu na naprednije tehnologije. Na primjer, UMTS tehnologija uključuje korištenje 128-bitnog A5/3 algoritma, čija je snaga takva da se danas ne može hakirati nijednim dostupnim sredstvom. Carsten je izračunao da bi kompletna tablica ključeva A5/1 bila veličine 128 petabajta kada bi bila zapakirana i pohranjena distribuirana na više računala na mreži. Da bi se to izračunalo, bit će potrebno oko 80 računala i 2-3 mjeseca rada. Korištenje modernih CUDA grafičkih kartica i programabilnih polja Xilinx Virtex trebalo bi značajno smanjiti vrijeme izračuna. Konkretno, njegov govor na 26C3 (Chaos Communication Congress) u prosincu 2009. napravio je mnogo buke. Ukratko formulirajte bit govora na sljedeći način: uskoro možemo očekivati pojavu jeftinih sustava za online dekodiranje A5 / 1. Prijeđimo na inženjerske probleme. Kako doći do podataka iz zraka? Za presretanje razgovora morate imati kompletan skener koji bi trebao moći otkriti koje baze emitiraju uokolo, na kojim frekvencijama, kojim operaterima pripadaju, koji su telefoni s kojim TMSI-ima trenutno aktivni. Skener mora moći pratiti razgovor s navedenog telefona, ispravno obrađivati prijelaze na druge frekvencije i bazne stanice. Na internetu postoje ponude za kupnju sličnog skenera bez dekodera za 40-50 tisuća dolara. Ne može se nazvati proračunskim uređajem. Dakle, za stvaranje uređaja koji bi nakon jednostavnih manipulacija mogao početi slušati razgovor na telefonu, potrebno je:

a) implementirati dio koji radi s eterom. Konkretno, omogućuje vam da odredite koji od TMSI-ja odgovara telefonu koji tražite ili, koristeći aktivne napade, prisilite telefone da "otkriju" svoje stvarne IMSI i MSISDN;

b) implementirati algoritam odabira KC za A5/1 koji dobro radi na stvarnim podacima (s šumom/pogreškama, prazninama itd.);

d) sve te točke spojiti u cjelovito radno rješenje.

Karsten i ostali istraživači u osnovi rješavaju točku "c". Konkretno, on i njegovi kolege predlažu korištenje OpenBTS-a, airdumpa i Wiresharka za stvaranje IMSI presretača (IMSI catcher). Za sada možemo reći da ovaj uređaj emulira baznu stanicu i da je ugrađen između MS-a i prave bazne stanice. Govornici tvrde da SIM kartica može lako spriječiti telefon da pokaže da radi u načinu šifriranja A5/0 (tj. bez šifriranja uopće) i da je većina SIM kartica u optjecaju upravo to. Stvarno je moguće. U GSM 02.07 je zapisano (Normativni dodatak B.1.26) da SIM kartica sadrži poseban OFM bit u Administrativnom polju, koji će, ako je postavljen na jedan, onemogućiti indikaciju enkripcije veze (u obliku barn lock-a) . U GSM 11.11 navedena su sljedeća prava pristupa ovom polju: čitanje je uvijek dostupno, a dopuštenja pisanja opisana su kao "ADM". Poseban skup prava koji upravljaju unosom u ovo polje operater postavlja u fazi izrade SIM kartica. Stoga se govornici nadaju da je većina kartica izdana s postavljenim bitovima i da njihovi telefoni zapravo ne pokazuju naznaku nedostatka enkripcije. Ovo stvarno znatno olakšava rad IMSI hvatača. vlasnik telefona ne može otkriti nedostatak enkripcije i nešto posumnjati. Zanimljiv detalj. Istraživači su se susreli s činjenicom da je programska oprema telefona testirana na usklađenost s GSM specifikacijama i nije testirana za rukovanje neuobičajenim situacijama, dakle, u slučaju neispravnog rada bazne stanice (na primjer, "lažni" OpenBTS koji je korišten za presretanje) , telefoni se često smrzavaju. Najveću rezonanciju izazvala je izjava da je za samo 1500 dolara moguće sastaviti gotov komplet za slušanje razgovora iz USRP-a, OpenBTS-a, Asterisk-a i airprobe-a. Ta se informacija naveliko proširila internetom, samo su autori ovih vijesti i članaka proizašlih iz njih zaboravili spomenuti da sami govornici nisu iznijeli detalje, a demonstracija nije ni održana. U prosincu 2010. Carsten i Munaut (Sylvain Munaut) ponovno su govorili na konferenciji 27C3 s izvješćem o presretanju razgovora u GSM mrežama. Ovog puta predstavili su cjelovitiji scenarij, ali ima puno "stakleničkih" uvjeta. Za otkrivanje lokacije koriste internetske usluge koje omogućuju slanje zahtjeva za slanje podataka o usmjeravanju u SS7 mrežu. SS7 je mrežni/protokolni skup koji se koristi za komunikaciju između telefonskih operatera (GSM i fiksnih) i za komunikaciju između komponenti GSM mreže. Nadalje, autori se pozivaju na implementaciju mobilnih komunikacija u Njemačkoj. Tamo, RAND dobiven kao rezultat upita dobro korelira s regionalnim kodom (pozivni broj / poštanski broj). Stoga takvi zahtjevi tamo omogućuju točno određivanje grada ili čak dijela grada u kojem se ovaj pretplatnik nalazi u Njemačkoj. Ali operater to nije dužan učiniti. Sada istraživači poznaju grad. Nakon toga uzimaju njuškalo, odlaze u grad koji su ranije pronašli i počinju obilaziti sve njegove LAC-ove. Dolaskom na teritorij koji je dio nekog LAC-a, pošalju SMS žrtvi i osluškuju je li u tijeku pozivanje žrtvinog telefona (ovo se događa preko nekriptiranog kanala, u svim bazama odjednom). Ako postoji poziv, tada dobivaju informacije o TMSI-ju koji je izdan pretplatniku. Ako ne, idu provjeriti sljedeći LAC. Treba napomenuti da se od IMSI se ne prenosi tijekom straničenja (i istraživači to ne znaju), već se prenosi samo TMSI (što oni žele znati), zatim se izvodi "napad na mjerenje vremena". Oni pošalju nekoliko SMS-ova s pauzama između i vide koji se TMSI-ji pejdžiraju ponavljajući postupak dok samo jedan (ili nijedan) ne ostane na popisu "sumnjivih" TMSI-ja. Kako bi se spriječilo da žrtva primijeti takvo "ispitivanje", šalje se SMS koji se neće prikazati pretplatniku. Ovdje se radi ili o posebno kreiranom flash sms-u, ili o netočnom (pokvarenom) SMS-u, koji će telefon obraditi i izbrisati, a korisniku se ništa neće prikazati. Otkrivši LAC, počinju posjećivati sve ćelije ovog LAC-a, slati SMS i osluškivati odgovore na pozivanje. Ako postoji odgovor, onda je žrtva u ovoj ćeliji i možete početi probijati njezin ključ sesije (KC) i slušati njezine razgovore. Prije toga je potrebno snimiti prijenos. Ovdje istraživači predlažu sljedeće:

1) postoje prilagođene FPGA ploče koje su sposobne istovremeno snimati sve kanale bilo uplink (komunikacijski kanal od pretplatnika (telefon ili modem) do bazne stanice mobilnog operatera), ili downlink (komunikacijski kanal od bazne stanice pretplatniku) GSM frekvencija (890 –915 odnosno 935–960 MHz). Kao što je već spomenuto, takva oprema košta 40-50 tisuća dolara, tako da je dostupnost takve opreme za jednostavnog istraživača sigurnosti upitna;

2) možete uzeti manje moćnu i jeftiniju opremu i slušati neke od frekvencija na svakoj od njih. Ova opcija stoji oko 3,5 tisuća eura s rješenjem baziranim na USRP2;

3) možete najprije razbiti ključ sesije, a zatim dekodirati promet u hodu i pratiti frekvencijsko skakanje koristeći četiri telefona koji imaju alternativni OsmocomBB firmware umjesto izvornog firmware-a. Uloge telefona: 1. telefon se koristi za paging i kontrolu odgovora, 2. telefon je dodijeljen pretplatniku za razgovor. U tom slučaju svaki telefon mora pisati i prijem i prijenos. Ovo je vrlo važna točka. Do tog trenutka OsmocomBB zapravo nije radio, a za godinu dana (od 26C3 do 27C3) OsmocomBB je doveden u upotrebljivo stanje, tj. do kraja 2010. nije postojalo praktično radno rješenje. Hakiranje ključa sesije. Budući da su u istoj ćeliji sa žrtvom, šalju joj SMS, snimaju komunikaciju žrtve s bazom i probijaju ključ, koristeći činjenicu da tijekom postavljanja sesije (session setup) postoji razmjena mnogih polupraznih paketa ili s predvidljivim sadržajem. Rainbow tablice se koriste za ubrzanje hakiranja. U vrijeme 26C3 ove tablice nisu bile tako dobro popunjene i hakiranje se nije radilo za minute ili čak desetke minuta (autori spominju sat vremena). Odnosno, prije 27C3 čak ni Carsten (glavni istraživač u ovom području) nije imao rješenje koje mu je omogućilo crack KC u prihvatljivom vremenu (tijekom kojeg najvjerojatnije ne bi bilo promjene session key (rekeying)). Istraživači zatim iskorištavaju činjenicu da se ponovno unošenje ključa rijetko radi nakon svakog poziva ili SMS-a, a ključ sesije koji saznaju neće se promijeniti neko vrijeme. Sada, znajući ključ, mogu dekodirati kriptirani promet prema/od žrtve u stvarnom vremenu, te raditi frekvencijsko skakanje u isto vrijeme kad i žrtva. U ovom slučaju četiri flashirana mobitela su stvarno dovoljna za hvatanje u eter, jer nije potrebno pisati sve frekvencije i sve timeslotove. Istraživači su demonstrirali ovu tehnologiju na djelu. Istina, “žrtva” je mirno sjedila i posluživala ju je jedna stotka. Sumirajući međurezultat, možemo potvrdno odgovoriti na pitanje o mogućnosti presretanja i dekriptiranja GSM razgovora u hodu. Pritom morate imati na umu sljedeće:

1) Gore opisana tehnologija ne postoji u obliku koji je dostupan svima (uključujući script kiddies). Ovo čak nije ni konstruktor, već praznina za dijelove konstruktora koje treba dovršiti do upotrebljivog stanja. Istraživači opetovano primjećuju da nemaju jasne planove za iznošenje specifičnosti implementacije u javnu domenu. To znači da na temelju ovog razvoja, proizvođači na Bliskom istoku ne proizvode masovno uređaje od 100 dolara koje svatko može slušati.

2) OsmocomBB podržava samo jednu familiju čipova (iako onu najčešću).

3) Metoda određivanja lokacije zahtjevima upućenim HLR-u i popisivanjem LAC-a funkcionira više u teoriji nego u praksi. U praksi, napadač ili zna gdje se žrtva fizički nalazi ili ne može ući u istu ćeliju sa žrtvom. Ako napadač ne može slušati istu ćeliju u kojoj se nalazi žrtva, tada metoda ne radi. Za razliku od demonstracije, u stvarnosti postoje tisuće straničnih poruka u LA-u s prosječnim učitavanjem. Štoviše, straničenje ne radi u trenutku slanja, već u određenim vremenskim prozorima i u serijama (prema grupama straničenja s vlastitim redovima čekanja, čiji je broj ostatak dijeljenja IMSI-ja s brojem kanala, koji mogu biti različiti u svakoj ćeliji), što opet komplicira implementaciju.

4) Recimo da je pronađen LA. Sada moramo "osjetiti" pretplatnikov odgovor. Telefonski odašiljač ima snagu od 1-2 vata. Sukladno tome, njegovo skeniranje s udaljenosti od nekoliko desetaka metara također je zadatak (ne lak). Ispada paradoks: LA pokriva, na primjer, cijelu regiju (grad). U njemu, primjerice, 50 ćelija, od kojih neke imaju domet i do 30 km. Pokušavamo uhvatiti i dešifrirati zračenje na višesmjernoj anteni. Da bi se izvršio ovaj zadatak u ovoj izvedbi, potrebno je mnogo opreme. Ako pođemo od premise prema kojoj je žrtva u izravnom vidokrugu, tj. udaljenost na kojoj presretanje izgleda realističnije, puno učinkovitiji i jednostavniji usmjereni mikrofon. Treba napomenuti da u demonstraciji istraživači presreću njihove telefone na udaljenosti od 2 metra.

5) Kretanje plijena između stanica također uzrokuje probleme, jer također se trebate kretati s njim.

6) Telefoni korišteni u demonstraciji zahtijevaju modifikaciju hardvera, moraju ukloniti filtar s antene, inače "vanzemaljski" uplink telefoni neće "vidjeti". Filter u telefonu je potreban kako bi "slušao" ne sve frekvencije, već samo "svoju".

7) Ako mreža redovito mijenja ključ (rekeying) ili mijenja TMSI (nitko od istraživača to nije uzeo u obzir), tada ova metoda uopće ne radi ili radi vrlo loše (vrijeme dešifriranja može biti dulje od vremena razgovora) ).

8) Slušanje cijele mreže neće raditi, morate znati telefonski broj.

GSM presretanje

*GSM 900* Presretanje

Proizvod *GM* dizajniran je za primanje i obradu signala

standardni GSM-900, 1800 i u odsutnosti i u prisutnosti kriptozaštite

(algoritmi A5.1 i A5.2).

"GM" omogućuje:

- upravljanje izravnim upravljanjem ili glasovnim kanalom (zračenje

baze)

- pratiti obrnuti upravljački ili glasovni kanal (zračenje

cijevi)

- skenirajte sve kanale u potrazi za aktivnim na određenoj lokaciji

- selektivno skenirajte kanale i postavite njihovo vrijeme ponovnog skeniranja

- organizirati slušanje od kraja do kraja

- organizirati selektivno slušanje prema poznatim TMSI, IMSI, IMEI,

AON broj, Ki.

- automatski snimati razgovor na tvrdi disk

- kontrolirajte razgovor bez snimanja

- traženje aktivnog pretplatnika (za otvorene kanale)

- popraviti broj koji je birao mobilni pretplatnik

- popraviti telefonski broj pozivatelja na mobilnom uređaju (ako

omogućen sustav identifikacije pozivatelja)

- prikaz svih registracija na kanalu

Proizvod sadrži dva prijemna kanala - naprijed i natrag.

U nedostatku kriptozaštite *GM* može raditi u dva načina:

- traženje aktivnog mobilnog pretplatnika.

U prisutnosti kriptozaštite samo u načinu rada

- upravljanje upravljačkim kanalom stanice (naprijed i nazad);

Kada nadzire kontrolni kanal stanice, *GM* utvrđuje sljedeće

parametri za svaku vezu:

- IMSI ili TMSI (ovisno o načinu rada upravljanog

moja mreža, ove signale prenosi bazna stanica);

- IMEI (kada to zatraži bazna stanica i kada energija

Dostupnost mobilnog pretplatnika, jer je zračenje fiksno

cijevi);

- birani broj (prilikom povezivanja iniciranog mobitelom

pretplatnika i njegovom energetskom dostupnošću, jer u ovom slučaju

zračenje cijevi);

- ANI broj (kada ga emitira bazna stanica).

U aktivnom načinu traženja pretplatnika prati se svaki sljedeći poziv.

spoj. U ovom načinu rada *GM* stalno skenira cijeli raspon i

kada se otkrije aktivni pretplatnik, prelazi u način upravljanja (naravno

ako pretplatnik trenutno razgovara, jer uređaj uključuje odašiljač

samo za vrijeme trajanja poziva). Ako je potrebno (ako ovaj razgovor nije

zainteresiran) operater može resetirati način upravljanja i "GM" će ponovno prijeći na

u način skeniranja dok ne pronađe drugu aktivnu osobu. Način rada

traženje aktivnog pretplatnika preporučljivo je koristiti prilikom održavanja. U

*GM* ne otkriva identifikatore pretplatnika u ovom načinu rada!

Kod praćenja upravljačkog kanala bazne stanice moguće su dvije opcije

djela:

- u prolaznom načinu rada

- u modu odabira značajki

U načinu rada s kraja na kraj, prvi dostupni razgovor u

nadziranu ćeliju i prikazuju se sve registracije. Ako je dano

razgovor nije zanimljiv, tada se kontrola može prekinuti pritiskom na tipku

Pauza.

U načinu odabira samo veze s danim

TMSI, IMSI, IMEI, ANI broj ili birani broj. Izborna lista

uključuje do 200 identifikatora. U slučaju kontrole zatvorenog kanala

Odabir kripto načina rada provodi se prema poznatom Ki, što dopušta

jedinstveno identificirati pretplatnika bez navođenja TMSI, IMSI ili IMEI.

Izborna lista uključuje do 40 pretplatnika.

*GM* se izrađuje u obliku monobloka dimenzija 450x250x50 mm. Kontrolirati

rad *GM* se odvija s vanjskog računala (moguće je spojiti

laptop) putem RS-232 serijskog priključka.

Paket uključuje uređaj sa softverom,

omogućujući čitanje parametra Ki sa SIM kartice, očitavanje se odvija u

u roku od 10 sati.

*GM* se napaja AC 220V. tako

Istosmjerni napon 12 V, na primjer iz ugrađene mreže automobila.

Po narudžbi je moguće izraditi kanale u rasponu od 1800 MHz i 450 MHz.

Kratice i oznake

TMSI - privremeni identifikator (broj) mobilnog pretplatnika

IMSI - Međunarodni identitet mobilnog pretplatnika

IMEI - Međunarodni identifikacijski broj opreme

mobilni

stanice

Ki – pojedinačni autentifikacijski ključ pretplatnika

1. Kompleks je dizajniran za primanje signala iz TTT sustava.

2. Kompleks ima dva prijemno-obradna kanala - jedan u gornjem i jedan u donjem dijelu raspona.

3. Kompleks omogućuje ugađanje bilo kojeg od 124 moguća kontrolna kanala.

4. Tijekom rada kompleksa moguća su dva načina:

- bez odabira;

- s odabirom.

Tablica odabira može sadržavati do 40 identifikatora.

Identifikator se sastoji od IMSI i IMEI (moguće je navesti samo IMSI ili samo IMEI).

Kompleks vrši odabir prema IMSI, IMEI i TMSI. Odabir po TMSI nakon uključivanja kompleksa

pruža se samo nakon primitka naredbe s danim IMEI ili IMSI.

Pažnja! IMEI - identifikacijski broj slušalice (određuje proizvođač). IMSI -

međunarodni identifikacijski broj pretplatnika (zabilježen na SIM kartici). Općenito, nema izravnog

dopisivanje gradskom broju pretplatnika. Tablicu korespondencije postavlja operater (tvrtka koja izdaje

cijevi).

5. Omogućena je identifikacija odlaznog broja.

6. Način primopredaje se razrađuje.

7. Nije predviđena obrada u skladu s algoritmima A5.

8. Kompleksom upravlja Windows program preko serijskog priključka.

9. Registracija se može provesti i na magnetofonu i na zvučnom blasteru.

10. Kada je napajanje uključeno, kompleks se prebacuje u način aktivnog traženja pretplatnika. Po njegovom otkriću

kompleks prelazi u način primanja. Omogućeno je resetiranje pretplatnika. U ovom načinu rada kontrola

nije potrebno računalo. U ovom načinu rada, ID-ovi pretplatnika nisu određeni.

Nakon pokretanja upravljačkog programa, kompleks se prebacuje u način upravljanja određenim kanalom

upravljanja (osigurana je provedba točaka 3 ... 5).

KRATAK OPIS SUSTAVA.

Široka uporaba sustava započela je 1993. godine osnivanjem MTS-a i

dobivanje dopuštenja za korištenje raspona 890 - 915 MHz i 935 - 960 MHz bez 10 MHz,

namijenjen za rad radara.

Prema javnom tisku trenutno ih je između 180.000 i 220.000

korisnika. Sustav je prema ekonomskim pokazateljima prilično skup i njegovi korisnici, kao

u pravilu postoji sloj društva koji pripada (barem) tzv.

Ova činjenica stvorila je preduvjete i potrebu za razvojem sredstava kontrole informacija,

sustav koji cirkulira u mreži.

Ovaj je standard postao raširen u područjima s velikom gustoćom naseljenosti.

Sustav je trenutno implementiran i radi u sljedećim gradovima:

- MOSKVA;

- SANKT PETERBURG;

- SAMARA;

- TOLJATI;

- ROSTOV-NA-DONU;

- KALUGA;

- SEVERODVINSK;

- MURMANSK;

- SMOLENSK;

- TULA;

- PSKOV;

- RAZAN;

- VLADIMIR;

- ARKHANGELSK;

- PETROZAVODSK.

- KIJEV

- DNEPROPETROVSK

- DONJECK

- ODESA

Završava se i uvođenje sustava u nekim drugim gradovima, poput Jaroslavlja.

Standard omogućuje automatski roaming s otprilike 58 zemalja svijeta.

Prednosti sustava uključuju digitalnu metodu prijenosa podataka, veliki broj

istovremeno opsluženi pretplatnici, poteškoće stvaranja blizanaca (kloniranje SIM kartice), pogodnost

rad pretplatnika, mogućnost prepoznavanja ukradenih uređaja pri korištenju legalnih SIM kartica i

itd.

Gore navedeni čimbenici odredili su izvedivost stvaranja kontrola.

OSNOVNI ALGORITMI FUNKCIONIRANJA KOMPLEKSA.

Algoritmi za obradu radijskog prometa pružaju najpotpuniji i najkvalitetniji pristup

informacije koje kruže mrežom, a također vam omogućuju povećanje mogućnosti kompleksa kada

nove standarde bez mijenjanja osnovnog softvera dodavanjem više

moduli. To uključuje, na primjer, planirano uvođenje vokodera s poboljšanim govorom,

prijenos podataka i faksimila. Tijekom probnog rada kompleksa moguće je doraditi

načini za specifične korisničke zadatke.

Kompleks se koristi u stacionarnoj i mobilnoj verziji.

NAČINI RADA.

(osnovni set za isporuku)

Način skeniranja omogućuje određivanje vidljivih frekvencija baznih stanica na mjestu stajanja, kao i

osnovne mrežne postavke. U tijeku rada osigurava se izbor vremena za analizu određene frekvencije i

analizira se način rada upravljačkih kanala. Ovaj način rada pruža optimalno

primati konfiguraciju staze. Odabrana konfiguracija može se učitati ili spremiti u hodu.

Manual Scan Mode #1 omogućuje automatsko otkrivanje učitanih kanala

vidljive frekvencije s indikacijom prisutnosti aktivnosti. Operateru omogućuje odabir koji je aktivan

govorni utori. Ako postoji pretplatnik u zoni radio vidljivosti, on osigurava dvostruki prijem.

Manual Scan Mode #2 omogućuje automatsko ugađanje vidljivih frekvencija s

zaustavljaju se na aktivnim frekvencijskim mjestima i formiraju do četiri dupleksa u end-to-end modu

mašina. Kada je aktivni kanal onemogućen, automatsko skeniranje se nastavlja. Moguć nastavak

skeniranje naredbama operatera. Ovaj način vam omogućuje da popravite pregovore u stroju

u odsutnosti ili prisutnosti operatera maksimalnog mogućeg broja kanala. Uglavnom se koristi za

mala aktivnost prometa, na primjer, kada nema operatora noću ili kada ih je malo

vidljive frekvencije. Omogućuje dvostruki prijem u prisutnosti potonjeg u zoni radijske vidljivosti.

Način rada po privremenim brojevima dopušta na odabranim kontrolnim kanalima (ne više od šest)

omogućiti automatsko podešavanje privremenih brojeva pretplatnika sa statistikom i prilikom odabira

pretplatnika od interesa prema primljenim informacijama ili prilikom ponovne registracije u mreži tijekom rada u

mobilnu verziju, unijeti u bazu i stalno pratiti uz kontinuirani nadzor.

Vjerojatnost stalne kontrole ovisi o broju frekvencija križanja (kod 10-12, vjerojatnost

iznosi 80%), kao i na brzinu kretanja (do 80 km/h prema standardu korištenog signala).

Dodatni set za isporuku.

Način određivanja energije #1 omogućuje određivanje energetski raspoložive energije

određivanje aktivnih frekvencija i izdavanje rezultata operateru, na naredbu potonjeg,

postavljanje kanala za prijem uz istovremeni prijem dupleksa. Broj prijemnih kanala - do četiri

dupleksi.

Način određivanja energije #2 omogućuje određivanje raspoložive energije

pretplatnika unutar raspona prijenosnih uređaja. Omogućuje vam pružanje auto-scan raspona sa

određivanje aktivnih frekvencija i automatsko podešavanje aktivnih utora s fiksiranjem pregovora. Po

Kada sesija završi, automatska kontrola se nastavlja.

Uz proširenu verziju isporučuje se modul koji vam omogućuje da odredite i identificirate kada

prisutnost prijenosnog uređaja u zoni radijske vidljivosti, broj fiksnog ili mobilnog pretplatnika kada

poziva u smjeru prema baznoj stanici, kao i prilikom prosljeđivanja IMEI broja izvršiti identifikaciju

pretplatnik.

Regije u Rusiji u kojima pretplatnici MTS-a mogu koristiti komunikacijske usluge:

(podaci od 6. travnja)

1. MTS

Moskva, Moskovska oblast, Tver, Tverska oblast, Siktivkar, Uhta, Kostroma, Republika Komi.

2. Ruska telefonska kompanija (RTK) - spojen na MTS preklopnik

Vladimir, Vladimirska oblast, Kaluga, Kaluška oblast, Pskov, Rjazan, Rjazanska oblast, Smolensk,

Smolenska oblast, Tula, Tulska oblast

3. Preporuka

Orao, Lipetsk.

4. Tambovske telekomunikacije

Tambov, Michurinsk.

5. Nacionalni roaming

Grad, operater Područje usluge

1. Petrograd

Sjeverozapadni GSM

(250 02)

Arkhangelsk,

Vologda,

Lenjingradska regija,

Murmansk,

Novgorod Veliki,

Petrozavodsk,

Severodvinsk,

Čerepovec

2. Samara

PAMETNO

(250 07)

Astragan,

Toljati,

Ufa

3. Rostov na Donu

Dontelecom

(250 10)

Azov,

Taganrog

4. Krasnodar

Kuban GSM

(250 13)

Adler, Anapa,

Gelendžik,

Hot tipka,

Dagomys, Yeysk,

Lazarevskaja, Matsesta,

Krasnaya Polyana,

Dinskaja, Novorosijsk,

Tuapse, Soči,

Timaševsk, Temrjuk,

Krimsk, Khosta

5. Jekaterinburg

Uraltel

(250 39)

6. Nižnji Novgorod

NSS

(250 03)

(!!! Za odlaznu komunikaciju trebate

međunarodni pristup)

7. Stavropolj

Postati TeleSot

(250 44)

Esentuki,

Nevinomisk,

Kislovodsk,

Pjatigorsk,

Mineralna voda

8. Novosibirsk

CCC 900

(250 05)

9. Omsk

Mobilni komunikacijski sustavi

(250 05)

10. Surgut

Ermak RMS

(250 17)

Langepas,

Nizhnevartovsk,

Megion,

Hanti-Mansijsk,

Neftjugansk

11. Habarovsk

Dalekoistočni mobilni

sustavi-900

10

(250 12)

12. Kaliningrad

EXTEL

(250 28)

Međunarodni roaming

Državni operateri

1. Austrija 1. MobilKom

2. max mobilni. Telekom servis

3. POVEŽI

2. Australija 4. Telstra

3. Azerbajdžan (CIS) 5. Azercell

4. Andora 6. STA

5. Bahrein 7. Batelco

6. Belgija 8. Belgacom Mobile

9 Mobistar S.A.

7. Obala Bjelokosti 10. SIM

8. Bugarska 11. MobilTel AD

9. UK 12. Vodafone Ltd.

13. Cellnet

14. Narančasti GSM-1800

10. Mađarska 15. Westel 900 GSM Mobile

16. Pannon GSM

11. Njemačka 17. DeTeMobile (D-1)

18. Mannesmann Mobilfunk (D-2)

12. Grčka 19. Panafon S.A.

20. STET Grčka

13. Gruzija (CIS) 21. Geocell

22 Magticom doo

14. Hong Kong 23. Hong Kong Telecom CSL

24. Hutchison Telephone Comp.

25.SmarTone mobilne komunikacije

15. Gibraltar 26. Gibtel

16. Danska 27. Sonofon

28 TeleDanmark Mobil A/S

17. o. Jersey 29. Jersey Telecoms

18. Italija 30. TIM

31. Omnitel Pronto Italia S.p.A.

19. Island 32. Zemlje siminn

33.TAL

20. Španjolska 34. Airtel Movil, S.A.

35. Telefonica Moviles

21. Indonezija 36. Satelindo

37. PT Excelcomindo Pratama

38. Telkomsel

22. Irska 39. Aircell

40. Esat Digifone

23. Cipar 41. CYTA

24. Kina 42. China Telecom

25. Latvija 43. LMT

44. Baltcom GSM

26. Litva 45. Bite GSM

46. Sveukupni uređaj

27. Libanon 47. LibanCell

48. FTML S.A.L.

28. Luksemburg 49. P&T Luksemburg

50. Tango

29. o. Maine 51. Manx Telecom Ltd.

30. Makao 52. CTM

31. Makedonija 53. GSM MobiMak

11

32. Mauricijus 54. Cellplus

33. Malezija 55. Celcom

34. Malta 56. Telecell Limited

57 Vodafone Malta

35. Moldavija 58. Voxtel

36. Norveška 59. Telenor Mobil AS

60. NetCom GSM as

37. Novi Zeland 61. BellSouth Novi Zeland

38. Nizozemska 62. Libertel B.V.

63. KPN Telekom

64. Telfort

39. UAE 65. Etisalat

40. Portugal 66. Telecel

67.TMN

41. Poljska 68. Polska Telefonia Cyfrowa (ERA)

69. Polkomtel S.A.

70. Centertel GSM-1800

42. Rumunjska 71. MobilFon SA

72. Mobil Rom

43. SAD 73. Omnipoint

44. Singapur 74. SingTel Mobile (GSM 900/1800)

75.Mobilni jedan

45. Slovačka 76. Globtel

77. EuroTel Bratislava

46. Slovenija 78. Mobitel

47. Tajland 79. Napredni info servis (AIS)

48. Tajvan 80. Chunghwa Telecom LDM

81.GSM PCC

82. FarEasTone

83Mobitai Communications Corp.

49. Türkiye 84. Telsim

85. Turkcell

50. Uzbekistan 86. Coscom

51. Ukrajina 87. UMC

88. Kyivstar

89.URS

52. Finska 90. Oy Radiolinja Ab

91. Sonera

53. Francuska 92. SFR

93 France Telecom

54. Hrvatska 94. HPT

55. Češka 95. EuroTel Praha

96.RadioMobil

56. Švedska 97. Europolitan AB

98 Comviq GSM AB

99 Telia Mobile AB

57. Švicarska 100. Swiss Telecom PTT

58. Šri Lanka 101. MTN

59. Estonija 102. EMT

103. Radiolinja Eesti

104. AS Ritabell

60. Jugoslavija 105. Mobtel *Srbija* BK-PTT

106. ProMonte (Crna Gora)

61. Južna Afrika 107. MTN

108. Vodacom (Pty) Ltd

Može se naručiti!

Zaključite sami.

Ne tako davno, proučavao sam mogućnosti HackRF-a za analizu prometa GSM mreža, signal sinkronizacije uređaja pomalo pluta, ali u svakom slučaju, rezultat će biti pristup raznim porukama sustava. Nadalje, pretpostavljam da imate instaliran linux s gnuradiom, a također ste ponosni vlasnik hackrf-a. Ako ne, možete koristiti live cd, informacije o kojem se nalaze u odjeljku "Softver" na forumu. Ovo je izvrsna opcija kada hackrf radi odmah po vađenju.

Prvo trebamo odrediti frekvenciju lokalne GSM stanice. Za ovo sam koristio gprx, koji je uključen uz live cd. Nakon analize frekvencija oko 900 MHz, vidjet ćete nešto poput ovoga:

Možete vidjeti fiksne kanale na 952 MHz i 944,2 MHz. U budućnosti će te frekvencije biti polazne točke.

Sada, uz pomoć sljedećih naredbi, moramo instalirati Airprobe.

git klon git://git.gnumonks.org/airprobe.git

git klon git://git.gnumonks.org/airprobe.git

cd airprobe/gsmdecode

./bootstrap

./konfigurirati

napraviti

cd airprobe/gsm prijemnik

./bootstrap

./konfigurirati

napraviti

Instalacija završena. Sada možemo primati GSM signal. Pokrenite wireshark s naredbom

Odaberite "lo" kao prijemni uređaj i odaberite gsmtap kao filtar, kao što je prikazano na sljedećoj slici:

Sada se vratite na terminal i upišite

cd airprobe/gsm-prijemnik/src/python

./gsm_receive_rtl.py -s 2e6

Otvorit će se skočni prozor i morat ćete isključiti automatsko prikupljanje, kao i postaviti klizač na maksimum. Zatim kao srednju frekvenciju upisujemo prethodno dobivene GSM frekvencije.

Također odabiremo vršne i prosječne vrijednosti u odjeljku s opcijama praćenja, kao što je prikazano u nastavku:

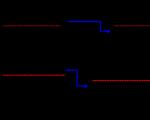

Vidjet ćete da samo signal ispravnog slijeda (plavi grafikon) mjestimično prelazi vršnu vrijednost (zeleni grafikon), što ukazuje da je ovo trajni kanal. Sada moramo početi s dekodiranjem. U prozoru kliknite na sredinu tog istog frekvencijskog skoka. Možda ćete vidjeti pogreške, ali to je normalno. Podatke sam počeo dobivati na ovaj način:

Sada možete primijetiti da gsm podaci dolaze na Wireshark. Kao što sam spomenuo na početku članka, signal sata pluta, tako da morate nastaviti klikati na krug kako biste održali postavljenu frekvenciju. Međutim, program radi prilično dobro. Koliko god smiješno zvučalo, umatanje vašeg hack rf-a u ručnik (ili slično) povećat će toplinsku stabilnost signala sata i smanjiti širenje. Ova metoda sama po sebi vjerojatno neće biti vrlo korisna, ali mislim da barem pokazuje ogroman potencijal HackRF-a.