Ransomware de virus informáticos. Manifestación de virus, eliminación de virus. Ransomware: qué es y por qué hay que tener cuidado

El estudio, que identificó las principales amenazas cibernéticas de 2017, fue realizado por Acronis, una empresa dedicada a la protección y almacenamiento de datos en nubes híbridas.

La mayoría de los participantes en la encuesta admitieron que no habían oído nada sobre el ransomware, pero consideraban que sus datos personales (documentos, fotografías, vídeos, música) eran muy valiosos. Restaurarlos después de un ataque de este tipo de malware puede costar una cantidad decente: más de 500 dólares.

También resultó que más de una cuarta parte de los encuestados nunca habían realizado copias de seguridad. Y más del 34% dijo que ya había perdido.

El ransomware funciona de forma sencilla. Llegan al dispositivo (por ejemplo, por correo electrónico) y cifran los datos del usuario. Después de esto, los piratas informáticos exigen un rescate.

Los atacantes no sólo atacan a las grandes empresas o agencias gubernamentales, sino también a la gente corriente, porque ellos también están dispuestos a pagar.

Este es sólo un ejemplo de un ransomware llamado Osiris. Este troyano elude fácilmente Windows Defender, ataca las copias de seguridad de datos y se niega a ejecutarse en un entorno virtual.

A principios de año, Osiris infectó los ordenadores del departamento de policía de la ciudad estadounidense de Cockrell Hill. Como resultado, se perdieron datos de casos penales (pruebas, fotografías, vídeos) de los últimos ocho años. La protección no pudo evitar la pérdida irrecuperable de información.

¿Qué nos espera en el futuro próximo?

- La epidemia de ransomware crecerá exponencialmente. En 2016, los piratas informáticos ganaron con su ayuda alrededor de mil millones de dólares; en 2017, esta cantidad puede quintuplicarse.

- El número de “cepas” de este malware aumentará.

- El número de distribuidores de ransomware aumentará. Uno de los principios de funcionamiento del virus es copiar el modelo SaaS (software como servicio), en el que participan un gran número de pequeños distribuidores. Su único objetivo es infectar los ordenadores de destino. Para hacer esto, no necesita conocimientos técnicos especiales. Basta con tener tu propio ordenador y estar preparado para infringir la ley.

- Las tecnologías para distribuir ransomware serán aún más astutas. A finales de 2016 surgió uno de los esquemas de distribución más ingeniosos hasta la fecha. Al usuario se le prometió una clave de descifrado gratuita si infectaba a otros dos usuarios con malware. Se cree que esta idea fue tomada de la famosa película de terror "El Anillo".

- Varios esquemas seguirán siendo el tipo de ataque más común. Pero serán aún más personalizados y efectivos. En lugar de bloqueadores, el ransomware utilizará cada vez más cifradores.

- Surgirán nuevos métodos para presionar a las víctimas. Las tecnologías le permiten aumentar el monto del rescate y eliminar archivos cada hora hasta que el usuario pague. Se predice que el ransomware comenzará a amenazar con distribuir y publicar datos confidenciales y comprometedores si la víctima no paga el rescate de inmediato.

- Cada vez menos proveedores de software de seguridad ofrecen descifradores gratuitos. Los desarrolladores de ransomware aprenderán a utilizar los esquemas de cifrado más potentes.

- Las nuevas versiones de malware podrán funcionar en las nubes y comenzarán a atacar, incluido el almacenamiento de datos en la nube. Los usuarios tendrán que buscar proveedores de nube que puedan proteger sus datos de este tipo de ataques.

¿Qué hacer?

Las reglas siguen siendo simples:

- Haga una copia de seguridad de sus datos. Elija software de respaldo con almacenamiento local y en la nube y protección activa contra ransomware.

- Actualice su sistema operativo y software con regularidad. Gracias a esto, no sufrirás vulnerabilidades ya conocidas.

- Sin leer, elimine correos electrónicos, enlaces y archivos adjuntos sospechosos. El malware ingresa al sistema cuando un usuario abre un archivo adjunto de correo electrónico infectado o sigue un enlace a un sitio web malicioso.

- Instale software antivirus en su computadora y habilite la actualización automática.

ransomware es un tipo de malware que impide el acceso parcial o total al ordenador o a los archivos de un usuario y exige un rescate para acceder a ellos nuevamente.

Diferentes tipos de ransomware

Actualmente existen diferentes tipos de ransomware dependiendo de la gravedad con la que afectan al ordenador. Algunos impiden que los usuarios accedan al sistema, generalmente bloqueando la pantalla. Otro tipo de ransomware interrumpe aplicaciones como el software de seguridad y los navegadores web. El último tipo, el más común, cifra los archivos personales del usuario, como documentos e imágenes, impidiendo el acceso a ellos, sólo se paga un rescate a cambio de la clave de descifrado. Este tipo de ransomware también se conoce como Cryptolocker.

Los ataques de ransomware bloquean las PC de las víctimas para obtener un rescate.

El objetivo de estos ataques es obligar al usuario a pagar un rescate si la víctima quiere restaurar la computadora o los archivos infectados. Los rescates van desde unos pocos dólares pagados mediante SMS premium hasta varios cientos mediante una nueva moneda digital. Los atacantes buscan métodos gratuitos para obtener un rescate. Los recientes ataques de ransomware han comenzado a utilizar Bitcoin como moneda de rescate, como ocurrió con , que exigía entre 300 y 600 dólares en Bitcoin, según varias fuentes, a cambio de una clave de descifrado para recuperar archivos cifrados.

Sin embargo, es importante tener en cuenta que, en muchos casos, pagar un rescate no garantiza la recuperación de archivos ni el acceso al sistema.

Métodos comunes de infección de ransomware

El ransomware se propaga de diversas formas. La forma más común es a través de sitios web pirateados o correos electrónicos no deseados. El contenido de estos sitios web o correos electrónicos suele afirmar que el usuario ha ganado un premio u ofrece acceso gratuito a contenido pago, como música o películas. El usuario hace clic en el enlace proporcionado y descarga el malware o abre el archivo adjunto del correo electrónico. Otro método común es un caballo de Troya o cualquier otra carga útil de malware.

¿Cómo protegerse del ransomware?

Generalmente, la mejor defensa es la precaución. Puede seguir algunas pautas para minimizar el riesgo de ser víctima de dicho ataque.

Asegúrese de que el mensaje sea de una persona de confianza y tenga mucho cuidado con el archivo adjunto. No abra archivos descargados de sitios que no sean de confianza.

Actualice su sistema informático a la última versión. El ransomware puede infectarlo aprovechando las vulnerabilidades existentes del sistema, por lo que es muy importante actualizar al último sistema de seguridad seguro.

Asegúrate de tener un antivirus instalado en tu computadora y mantenlo actualizado

Cuando utilice el USB de otra persona en su computadora, asegúrese de ejecutar un análisis antivirus.

En resumen, el ransomware es un malware cada vez más común que puede bloquear completamente el acceso a su computadora o a sus archivos. Hacer copias de seguridad de sus archivos con regularidad puede ayudar a minimizar el impacto en caso de un ataque. Tener cuidado al abrir correos electrónicos o enlaces de fuentes no confiables y tener un antivirus actualizado puede ayudarte a evitar ser víctima de esta estafa.

U otro ransomware, puede usar un disco de arranque o una unidad flash para eliminar completamente la amenaza. En este artículo veremos en detalle cómo hacer esto.

|

|

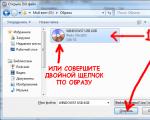

Crear una unidad USB de arranque: No es necesario instalar HitmanPro. Después de descargar el programa, haga clic en el ícono del hombre pequeño para acceder al cuadro de diálogo para crear una unidad flash de arranque.

|

|

: Una vez que el producto detecta una amenaza, la imagen de fondo se vuelve roja. Los archivos sospechosos se analizan en servidores en la nube. Haga clic en Siguiente para iniciar el proceso de eliminación.

|

|

: Windows 7 y 8 tienen una herramienta incorporada para grabar imágenes ISO en CD.

|

|

: Cuando inicia la utilidad por primera vez, debe seleccionar el idioma de la interfaz.

|

|

En ambos casos, deberá descargar el archivo de imagen ISO. Grabar una imagen ISO en el discoUn archivo ISO es una copia digital del contenido de un disco. Simplemente necesitarás grabar esta imagen en el disco usando las herramientas integradas en Windows 7 u 8. Si todavía usas Windows XP, tendrás que usar un programa de terceros para grabar la imagen. Para usuariosventanas7 yventanas8 deberás hacer lo siguiente:

Usar discos de arranque para eliminar amenazasInserte el disco de arranque y reinicie su computadora. Después de que aparezca la pantalla de inicio, debe asegurarse de que el arranque se realizará desde el disco de arranque; para ello, deberá presionar la tecla correspondiente (recuerde, entre las opciones posibles están , o ). Cuando aparezca una lista de dispositivos desde los que se puede iniciar, seleccione el disco grabado. Los pasos restantes ocurren automáticamente. Los discos de arranque escanean el sistema y, si se detectan rastros de malware, eliminan las amenazas. Cuando utilice un disco Avira, utilice la tecla "F2" para seleccionar el idioma de interfaz deseado y luego inicie el sistema de recuperación. Después de iniciar el sistema, un asistente le guiará paso a paso a través de los pasos necesarios para una limpieza exitosa. Cuando utilice un disco Kaspersky, presione cualquier tecla para acceder al menú después de cargar el entorno de recuperación. Luego deberá seleccionar un idioma antes de habilitar el modo gráfico del sistema de recuperación. Si tiene preguntas sobre el uso de discos de arranque, puede formularlas en el sitio web o en el foro. Siga las pruebas de soluciones antivirus en el sitio web para seleccionar productos eficaces con la máxima protección. Si su antivirus permite troyanos, intente cambiar a otro programa antivirus que muestre resultados consistentemente altos en las pruebas de AV-Test y otros laboratorios independientes. Algunos troyanos crean un punto de restauración del sistema y lo utilizan como escondite. Si Windows se recupera en uno de estos puntos, el troyano permanece en el sistema. Es recomendable eliminar todos los puntos de restauración. Para hacer esto, presione el atajo de teclado “Windows + Pausa” y seleccione la pestaña “Protección del sistema”. Después de seleccionar la unidad C, haga clic en el botón "Configurar" y luego, junto a la inscripción "eliminar todos los puntos del sistema", haga clic en el botón "Eliminar" y luego en "Siguiente". Basado en materiales del laboratorio de pruebas AV-Test. ¿Encontraste un error tipográfico? Presione Ctrl + Entrar |

virus informático o simplemente un virus es un programa malicioso que ingresa a la computadora desde el exterior (Internet, cualquier otra red a la que esté conectada la computadora, o directamente por el usuario al conectar medios de almacenamiento externos: discos, unidades flash, otros dispositivos: móvil teléfono, cámara, etc.). Cuando se abre un archivo que contiene un código de virus, se ejecuta inmediatamente o con retraso y causa daños al ordenador (daños a programas y datos) y/o al usuario (obligando a realizar operaciones dudosas).

virus ransomware Se refiere a una familia de programas maliciosos que dificultan el funcionamiento del sistema operativo o bloquean completamente su funcionamiento. Exige, bajo diversos pretextos, implícita/explícitamente mediante un mensaje SMS o su número de teléfono móvil, transferir dinero para que su ordenador funcione. Como regla general, ingresa a su computadora cuando visita sitios infectados, aprovechando las vulnerabilidades del navegador que utiliza. Es muy importante identificarlo y neutralizarlo a tiempo.

MANIFESTACIÓN DEL VIRUS

Necesitas conocer al enemigo de vista. Los virus ransomware vienen en tres variedades.

Algunos no brindan acceso completo al sistema operativo o bloquean completamente su funcionamiento:

Puede aparecer un banner con dicho contenido incluso si no ha visitado sitios con contenido pornográfico o dudoso.

Es posible que se le recomiende enviar un mensaje SMS a un número corto.

En cualquier caso, tanto si se indica el importe como si no, puedes perder un dinero mucho mayor del que se indica en el mensaje.

Otros virus ransomware no brindan acceso completo a los sitios web e interrumpen el navegador.

O

O

Cuidado, pueden aparecer banners similares en otras redes sociales y navegadores.

Cuidado, pueden aparecer banners similares en otras redes sociales y navegadores.

Otros virus ransomware pueden cifrar archivos en su computadora. Estos virus son quizás los más terribles. Impiden la apertura de archivos cifrados, principalmente como txt, xls, doc, y bloquean el acceso a la información del escritorio.

Como regla general, este tipo de malware proviene de virus como Trojan.Winlock.6027xxxx, Trojan-Ransom.Win32.xxxxxxx y se encuentran en archivos como zip, rar, exe, bat, com.

CÓMO DESHACERSE DEL VIRUS

En esta sección veremos cómo deshacernos de un virus, o más precisamente, cómo deshacernos de un virus ransomware, cómo deshacernos de un banner de ransomware.

Para comenzar la lucha contra un virus ransomware, primero es necesario determinar su tipo. Si esto está relacionado con el envío de SMS, entonces su código de programa tendrá una extensión bat, por ejemplo, el virus Trojan-Ransom.BAT.Agent.c. Cambia el archivo Hosts en Windows, que se encuentra en la carpeta Windows\System32\drivers\etc (Windows NT/2000/XP/Vista/7). Abra el archivo Hosts usando un editor de texto como el Bloc de notas y elimine todas las líneas excepto 127.0.0.1 localhost.

Después de esto, realizamos un análisis completo de la computadora con un antivirus y reiniciamos. El problema debería desaparecer.

Después de esto, realizamos un análisis completo de la computadora con un antivirus y reiniciamos. El problema debería desaparecer.

La situación es más complicada con los virus de la familia Trojan-Ransom.Win32.Digitala. El banner requiere que ingrese un código para desbloquear la computadora infectada. Dichos códigos, después de ingresar los datos iniciales del banner, son emitidos de forma gratuita por servicios como

, .

Naturalmente, para recibir el código, debe ingresar los datos originales del banner usando otra computadora que funcione. También puede intentar llamar a la empresa propietaria del número corto. Quizás le den un código de desbloqueo y también le reembolsen su dinero si envió un SMS. El costo de enviar SMS a números cortos se puede encontrar en http://onservis.ru/stoimost-sms.html.

Si el código recibido ayudó a desbloquear la computadora, entonces es necesario realizar un análisis completo de la computadora usando un programa antivirus, sin olvidar actualizar primero la base de datos antivirus.

Si el código que recibió no le ayudó, intente utilizar una utilidad o programa gratuito (producto Kaspersky Lab) (producto Dr.Web). Puede encontrar cómo trabajar con estos productos en los sitios web de los desarrolladores.

Los productos anteriores deben descargarse en un medio externo (disco, unidad flash). Para curar el virus, debe desconectarse de Internet, reiniciar su computadora e iniciarla en modo seguro (presione rápidamente el botón F8 después de encenderla y seleccione "Arrancar en modo seguro" en el menú). Después de esto, inicie uno de los programas mencionados anteriormente desde un medio externo y realice un análisis completo de la computadora. Después de verificar, reinicie la computadora en modo normal.

Los virus bloqueadores del navegador no bloquean toda la computadora y se encuentran en el navegador. Más a menudo se trata de Trojan-Ransom.Win32.Hexzone o Trojan-Ransom.Win32.BHO. El procedimiento para obtener el código es el mismo que para el virus Trojan-Ransom.Win32.Digitala (ver arriba).

Si no funciona, utilice Dr.Web especificando la opción "Hacer disco de arranque" al grabar. Para iniciar un disco de arranque, debe configurar el Primer dispositivo de arranque en el BIOS: .

LiveCD de Dr.Web está diseñado para el tratamiento y eliminación de virus y la recuperación de emergencia del sistema. Si esto no ayuda, visite el portal VirusInfo o utilice un conjunto de programas gratuitos con instrucciones para restaurar WINDOWS (enlace de descarga).

Los virus de cifrado son los virus ransomware más desagradables. Estos virus son Trojan-Ransom.Win32.GPCode, Trojan-Ransom.Win32.Encore, Trojan.Ramvicrype. Para tratarlos, el Laboratorio Dr.Web ha desarrollado especialmente utilidades gratuitas (), en particular, para tratar Trojan-Ransom.Win32.Encore.

1. No puedes prescindir de un programa antivirus, ya sea gratuito o de pago. Utilice software antivirus con licencia.

2. Realice un análisis completo de su computadora en busca de virus al menos una vez por semana.

3. En caso de duda, revise nuevamente los archivos sospechosos en su computadora, uno por uno. Puede utilizar escáneres en línea en los sitios web de desarrolladores de software antivirus.

4. Recuerda: el mejor antivirus es tu precaución.

5. Duplique archivos muy necesarios en medios de almacenamiento externos (CD, DVD, disco duro o unidad flash).

6. Primero verifique todos los medios de almacenamiento extraíbles en busca de virus y solo luego conéctelos a su computadora y comience a trabajar con ellos. Deshabilite la ejecución automática de medios extraíbles.

7. Descargue cualquier programa y actualización, contenido, etc. de sitios web oficiales o fuentes confiables y confiables.

8. No abra enlaces cuestionables ni correos electrónicos ni archivos de extraños.

9. No almacene contraseñas ni inicios de sesión en su computadora. No deben escribirse en hojas de papel separadas, sino en un cuaderno o libreta. Se puede almacenar en un medio de almacenamiento externo (unidad flash) y los inicios de sesión están separados de las contraseñas. Cambie sus contraseñas al menos una vez al mes.

10. Cuando aparezcan carteles de ransomware, no proporcione su número de teléfono móvil ni envíe SMS a números cortos.

El estudio, que identificó las principales amenazas cibernéticas de 2017, fue realizado por Acronis, una empresa dedicada a la protección y almacenamiento de datos en nubes híbridas.

La mayoría de los participantes en la encuesta admitieron que no habían oído nada sobre el ransomware, pero consideraban que sus datos personales (documentos, fotografías, vídeos, música) eran muy valiosos. Restaurarlos después de un ataque de este tipo de malware puede costar una cantidad decente: más de 500 dólares.

También resultó que más de una cuarta parte de los encuestados nunca habían realizado copias de seguridad. Y más del 34% dijo que ya había perdido.

El ransomware funciona de forma sencilla. Llegan al dispositivo (por ejemplo, por correo electrónico) y cifran los datos del usuario. Después de esto, los piratas informáticos exigen un rescate.

Los atacantes no sólo atacan a las grandes empresas o agencias gubernamentales, sino también a la gente corriente, porque ellos también están dispuestos a pagar.

Este es sólo un ejemplo de un ransomware llamado Osiris. Este troyano elude fácilmente Windows Defender, ataca las copias de seguridad de datos y se niega a ejecutarse en un entorno virtual.

A principios de año, Osiris infectó los ordenadores del departamento de policía de la ciudad estadounidense de Cockrell Hill. Como resultado, se perdieron datos de casos penales (pruebas, fotografías, vídeos) de los últimos ocho años. La protección no pudo evitar la pérdida irrecuperable de información.

¿Qué nos espera en el futuro próximo?

- La epidemia de ransomware crecerá exponencialmente. En 2016, los piratas informáticos ganaron con su ayuda alrededor de mil millones de dólares; en 2017, esta cantidad puede quintuplicarse.

- El número de “cepas” de este malware aumentará.

- El número de distribuidores de ransomware aumentará. Uno de los principios de funcionamiento del virus es copiar el modelo SaaS (software como servicio), en el que participan un gran número de pequeños distribuidores. Su único objetivo es infectar los ordenadores de destino. Para hacer esto, no necesita conocimientos técnicos especiales. Basta con tener tu propio ordenador y estar preparado para infringir la ley.

- Las tecnologías para distribuir ransomware serán aún más astutas. A finales de 2016 surgió uno de los esquemas de distribución más ingeniosos hasta la fecha. Al usuario se le prometió una clave de descifrado gratuita si infectaba a otros dos usuarios con malware. Se cree que esta idea fue tomada de la famosa película de terror "El Anillo".

- Varios esquemas seguirán siendo el tipo de ataque más común. Pero serán aún más personalizados y efectivos. En lugar de bloqueadores, el ransomware utilizará cada vez más cifradores.

- Surgirán nuevos métodos para presionar a las víctimas. Las tecnologías le permiten aumentar el monto del rescate y eliminar archivos cada hora hasta que el usuario pague. Se predice que el ransomware comenzará a amenazar con distribuir y publicar datos confidenciales y comprometedores si la víctima no paga el rescate de inmediato.

- Cada vez menos proveedores de software de seguridad ofrecen descifradores gratuitos. Los desarrolladores de ransomware aprenderán a utilizar los esquemas de cifrado más potentes.

- Las nuevas versiones de malware podrán funcionar en las nubes y comenzarán a atacar, incluido el almacenamiento de datos en la nube. Los usuarios tendrán que buscar proveedores de nube que puedan proteger sus datos de este tipo de ataques.

¿Qué hacer?

Las reglas siguen siendo simples:

- Haga una copia de seguridad de sus datos. Elija software de respaldo con almacenamiento local y en la nube y protección activa contra ransomware.

- Actualice su sistema operativo y software con regularidad. Gracias a esto, no sufrirás vulnerabilidades ya conocidas.

- Sin leer, elimine correos electrónicos, enlaces y archivos adjuntos sospechosos. El malware ingresa al sistema cuando un usuario abre un archivo adjunto de correo electrónico infectado o sigue un enlace a un sitio web malicioso.

- Instale software antivirus en su computadora y habilite la actualización automática.