Tor y VPN han sido prohibidos en Rusia. Qué hacer ahora. Cómo configurar correctamente Tor y ocultar tu IP

Acceso a sitios prohibidos en Rusia. Sin embargo, de hecho, los propios servicios VPN, así como la red Tor anónima, pueden estar prohibidos. Descubrí por qué el estado declaró la guerra al anonimato y cómo funcionará la ley.

¿Qué dice la ley?

La ley obliga a los propietarios de programas y aplicaciones especiales a bloquear el acceso de los rusos a sitios prohibidos en el país. La redacción del documento es lo más vaga posible, por lo que todos los servicios proxy y VPN, las extensiones especiales del navegador, así como la red anónima Tor entran dentro de su alcance.

La gestión de los servicios anteriores tendrá acceso al registro de sitios prohibidos, y se controlará la aplicación de la ley en y. Si los agentes del orden notan que los rusos están visitando recursos prohibidos a través de una aplicación específica, lo informarán a Roskomnadzor. Exigirá que se elimine la infracción y, en caso de desobediencia, la bloqueará.

Además, la ley obliga a los proveedores de Internet a ponerse en contacto con la gestión de los servicios proxy y VPN y exigirles información “que permita identificar a [sus] propietarios”. De hecho, esto significa que los servicios deberán proporcionar datos de registro, es decir, la dirección de la oficina y la ubicación del servidor. Se prohibirá a los motores de búsqueda proporcionar enlaces a recursos prohibidos.

La ley no se aplica a los órganos y departamentos gubernamentales, ni tampoco a las empresas privadas, si los medios para evitar el bloqueo están disponibles sólo para sus empleados.

Cómo se preparó Rusia para la aprobación de la ley

El desarrollo del proyecto de ley se conoció por primera vez en abril. Se decía que el Consejo de Seguridad estaba interesado en él, y en su elaboración participaron Roskomnadzor y abogados del Media Communications Union (MCU), para quienes el documento se convirtió en una oportunidad de asestar un nuevo golpe a los recursos piratas y a los rastreadores de torrents.

Antes de esto, Roskomnadzor, según los rumores, intentó negociar con los servicios VPN una restricción voluntaria del acceso a recursos prohibidos. Se sabe que el departamento también negoció con los desarrolladores del navegador Opera, cuyo modo Turbo le permite evitar bloqueos automáticamente gracias a un proxy integrado.

Por qué los servicios VPN y Tor serán atacados

Casi todos los servicios de proxy y VPN son empresas extranjeras que rara vez cumplen con los requisitos de la legislación rusa. Es poco probable que controlen voluntariamente el registro de sitios prohibidos de Roskomnadzor y restrinjan el acceso a ellos para los clientes rusos, y no temen demasiado la amenaza de bloqueo en el país.

La situación con Tor es aún más complicada: está dirigido por el equipo de desarrollo del Proyecto Tor. La mayoría de los empleados del proyecto se consideran parte del llamado movimiento cypherpunk, lo que significa que se resisten conscientemente a cualquier restricción en Internet y se oponen abiertamente a la cooperación con las autoridades.

Como resultado, la administración de los servicios VPN y Tor probablemente se negarán a restringir el acceso a sitios prohibidos en Rusia y serán los primeros en ser bloqueados por Roskomnadzor.

¿Es posible restringir el acceso a Tor y VPN?

Esto ha sucedido antes con las VPN. En enero, Roskomnadzor, por decisión del tribunal de distrito de Ufa, bloqueó el sitio del servicio VPN HideMe, pero continuó funcionando, simplemente cambiando la dirección a Hidemy.name y habilitando la redirección. Restringir el acceso al sitio no afecta directamente el funcionamiento del servicio VPN, pero complica el acceso a la página de pago y la descarga del programa en sí.

Roskomnadzor también puede lograr la eliminación de los servicios VPN de las tiendas de aplicaciones AppStore, lo que afectará a los propietarios de iPhone y iPad; a diferencia de los propietarios de teléfonos inteligentes Android, no pueden descargar archivos de instalación de terceros.

Puede bloquear dominios técnicos y direcciones de servidores de servicios VPN, provocando interrupciones en la conexión. Roskomnadzor ya tiene experiencia en restringir el acceso a la infraestructura del rastreador de torrents RuTracker: la agencia atacó los servidores bt que se encargaban de distribuir los archivos, bloqueando así parcialmente la posibilidad de descargarlos.

Además, es posible que se requiera que los proveedores de Internet instalen equipos especiales DPI (Inspección profunda de paquetes) que monitorean los paquetes de datos transmitidos en función de su contenido. Estas herramientas pueden distinguir el tráfico VPN del tráfico HTTPS normal y se utilizan para identificar y bloquear servicios VPN en China. Sin embargo, la compra e implementación de dichos equipos cuesta mucho dinero y los costos de su instalación recaerán en los propios operadores.

Lo más probable es que no. Es poco probable que Roskomnadzor pueda obligar a los servicios VPN extranjeros y al Proyecto Tor a limitar el acceso de los rusos a sitios prohibidos y se verá obligado a bloquearlos. Sin embargo, es poco probable que esto les cause daños importantes y no podrá evitar que los residentes del país eviten los bloqueos.

En el contexto de la introducción del bloqueo de sitios rusos en Ucrania y las intenciones del gobierno ruso de introducir adicionalmente el bloqueo de servicios VPN y anonimizadores, decidimos observar con qué frecuencia se utiliza esta práctica en el mundo y en qué países los usuarios tienen ya se ha encontrado con dicho bloqueo.

Según el informe de Freedom House, durante todo el año pasado, los gobiernos de 37 países bloquearon determinados sitios. Y esto sólo teniendo en cuenta los países que participaron en el estudio. En casi todos los países donde se introduce el bloqueo de sitios web, las personas pueden acceder a los recursos bloqueados a través de medios adicionales, que incluyen el navegador Tor, anonimizadores y servicios VPN. Normalmente no están bloqueados y permanecen disponibles para los usuarios. Pero también hay excepciones.

Recientemente, se presentó a la consideración de la Duma Estatal rusa un proyecto de ley que propone controlar el funcionamiento de VPN y Tor. El proyecto de ley establece que Tor, los anonimizadores y los servicios VPN deberán prohibir el acceso a aquellos sitios que estén prohibidos en Rusia. Las listas con dichos sitios se enviarán a la gestión de los servicios. Si en el plazo de un mes no se cumplen los requisitos y los sitios siguen siendo accesibles, sólo en este caso Roskomndazor, a través de los proveedores de Internet y los operadores de telefonía móvil, bloqueará el acceso a estos servicios. Si se cumplen todos los requisitos, los usuarios seguirán pudiendo utilizar un navegador anónimo y una VPN para acceder a otros sitios cuyas actividades no se extienden al territorio de la Federación Rusa.

Los rusos reaccionaron muy duramente ante el nuevo proyecto de ley, aunque aún no ha sido aprobado. Pero no hay ninguna duda de que pronto será aceptado. Mientras tanto, descubramos cómo se bloquean Tor y VPN en otros países.

Bloqueo de direcciones IP

En algunos países vecinos de la Federación de Rusia, ya han entrado en vigor leyes que bloquean el acceso a VPN y Tor. En particular, los gobiernos de Bielorrusia y Kazajstán tomaron medidas de este tipo. En estos países, el bloqueo se realiza con la ayuda de proveedores de Internet, quienes calculan las direcciones IP necesarias y simplemente las bloquean. En Bielorrusia y Kazajstán existen las llamadas “listas negras”, que incluyen direcciones IP de servidores VPN, nodos de entrada Tor e incluso direcciones de sitios que describen formas de evitar el bloqueo. Estas listas se envían a los proveedores, quienes a su vez las bloquean. Para algunos, este enfoque puede parecer inútil. Quizás sea así, porque en lugar de nodos públicos bloqueados aparecen otros nuevos, pero el bloqueo todavía tiene un ligero efecto en la popularidad de estos servicios.

Según las estadísticas de descarga e instalación de Tor, su popularidad ha disminuido. Si en 2015 el número de conexiones a la red anónima sin realizar ningún cambio en la configuración era de 9.000 por día, luego del bloqueo se redujeron a 3 veces menos.

Pero después de que se tomó la decisión de bloquear el acceso a las direcciones IP públicas de Tor, los usuarios comenzaron a utilizar cada vez más los llamados puentes, que tienen direcciones IP que no están incluidas en la lista prohibida. Además, el número de puentes de este tipo comenzó a aumentar constantemente. Antes de la aprobación de la ley de bloqueo, sólo unos cientos de personas se conectaban a la red a través de puentes; después de la promulgación de la ley, el número diario de conexiones de este tipo aumentó a 2000. Pero a pesar de estas estadísticas, incluso este método de bloqueo sigue existiendo. útil, porque al cambiar de nodo y, en general, no todos los usuarios pueden realizar cambios en el navegador Tor. La mayoría de los usuarios promedio incluso tienen miedo de instalar un nuevo programa o extensión de navegador en su computadora, sin mencionar el uso de servicios Tor o VPN.

Si leemos el número total de usuarios anónimos de navegadores web en Bielorrusia antes y después del bloqueo, incluso con un aumento en el número de usuarios que trabajan a través de puentes, la diferencia es de aproximadamente 4000. Entonces, como vemos, el método sigue siendo efectivo. Algunas personas no saben cómo evitar el bloqueo, mientras que otras no quieren preocuparse por la configuración. Pero también hay quienes simplemente temen ser rastreados y castigados por visitar sitios prohibidos.

Existen al menos 4 métodos más en el mundo que se utilizan en diferentes países para bloquear total o parcialmente el acceso a Tor o VPN. Lea más sobre ellos en nuestro próximo artículo.

Si crees que para navegar por la web de forma anónima sólo necesitas descargar Tor y ejecutarlo, estás muy equivocado. Hoy te mostraré cómo configurar Tor correctamente para garantizar el máximo anonimato. Además, como parte de este artículo, daré recomendaciones prácticas sobre cómo utilizar Tor correctamente. Cómo comportarse correctamente en la deep web, qué puedes hacer y qué no.

Quizás te interese el artículo “”, en el que hablamos de qué otras redes existen además de la conocida Web, y el artículo “”, en el que repasamos los mejores buscadores en la deep web.

Permítanme recordarles que utilizando el formulario de búsqueda del sitio puede encontrar mucha información sobre el tema del anonimato en Internet y sobre Tor en particular.

- Dónde y cómo descargar Tor correctamente

- Cómo instalar Tor

- Cómo configurar Tor

- Configurar la extensión NoScript

- Configurar opciones ocultas del navegador

- Cómo usar Tor

Estamos a favor de la libertad de expresión, pero contra los criminales y los terroristas. Realmente espero que este artículo sea útil exclusivamente para la primera categoría de personas. En cualquier caso, no somos responsables de ningún uso ilegal que usted haga del programa Tor.

Cómo descargar Tor

Parece que puede resultar complicado descargarlo y ya está, pero no todo es tan sencillo. Debe descargarlo solo desde el sitio web oficial de los desarrolladores. No las versiones antiguas de portales de software y rastreadores de torrents, sino sólo la última versión de los funcionarios.

¿Por qué es recomendable instalar siempre la última versión y actualizar puntualmente la versión instalada? Porque la versión anterior puede tener vulnerabilidades de día cero, que los especialistas pueden utilizar para descubrir su dirección IP real e incluso infectar su sistema con malware.

Puedes descargar la versión rusa de Tor mediante un enlace directo. La versión en inglés se descarga de forma predeterminada. Si necesita la versión rusa de Tor, seleccione "Ruso" en el menú desplegable debajo del botón "Descargar Tor". Allí podrás descargar la versión de Tor para: Apple OS X, Linux y smartphones.

Cómo instalar Tor

Después de descargar el programa, comencemos a instalarlo. Haga doble clic con el mouse para iniciar el archivo descargado. Aparecerá la siguiente ventana:

Instalando Tor

Seleccione la ubicación donde desea instalar Tor. Si no hay nada que cambiar, Tor se instalará de forma predeterminada en la carpeta donde se encuentra el archivo de instalación.

Instalando Tor

Instalando Tor Haga clic en "Finalizar".

Haga clic en el botón "Conectar"

Esperemos a que se cargue el navegador.

Cómo configurar Tor

Ahora comencemos a configurar Tor. En primer lugar, configuremos correctamente la extensión NoScript.

Después de leer tus comentarios al artículo, me di cuenta de que no me entendiste del todo bien. Amigos míos, estas configuraciones extremas son más aplicables a la red oscura, para garantizar el máximo anonimato y resistir la anonimización por parte de las agencias policiales y los piratas informáticos. Si desea utilizar Tor o simplemente cambiar la dirección IP, ¡no necesita esta configuración! Puedes usar Thor nada más sacarlo de la caja.

Configurar la extensión NoScript

Los desarrolladores de Tor han equipado su software con un complemento NoScript muy importante y útil, que está instalado de forma predeterminada, pero lamentablemente no está configurado de forma predeterminada.

Para configurar NoScript, haga clic en el icono del complemento en el lado izquierdo del navegador. En el menú que aparece, seleccione "Configuración".

En la pestaña "Lista blanca", desmarque la casilla "Permiso de script global...".

Vaya a la pestaña "Objetos integrados" y marque los campos obligatorios. Todo es exactamente como se muestra en la captura de pantalla a continuación.

Configurar opciones ocultas del navegador

Ahora configuremos el navegador; para hacer esto, debe ir a la configuración oculta. Escribimos más sobre las configuraciones de privacidad ocultas del navegador Firefox en el artículo "" y en el artículo "".

Entonces, en la barra de direcciones escribimos “about:config” y presionamos enter. Tras esto nos aparecerá una ventana de aviso, en la que pulsamos en el botón azul “Prometo que…” y seguimos adelante.

Configuración del navegador

Configuración del navegador Aquí necesitamos encontrar y cambiar algunas configuraciones críticas. En primer lugar, cambiamos la carga y procesamiento de Javascript. Esto se puede hacer cambiando el parámetro "javascript.enable".

En la barra de búsqueda, que se encuentra debajo de la barra de direcciones, escriba "javascript.enable" y presione Entrar. Ahora haga clic derecho en el elemento "Cambiar", lo que cambiará este parámetro de "Verdadero" a "Falso".

Deshabilitar Javascript

Deshabilitar Javascript De la misma forma buscamos el parámetro “network.http.sendRefererHeader” y lo cambiamos del valor “2” al valor “0”.

Deshabilitar el referente HTTP

Deshabilitar el referente HTTP Busque el parámetro "network.http.sendSecureXsiteReferrer" y cambie su valor a "False".

Deshabilitar SecureXsiteReferrer

Deshabilitar SecureXsiteReferrer Busque el parámetro "extensions.torbutton.saved.sendSecureXSiteReferrer" y cambie su valor a "False".

Deshabilitar SecureXSiteReferrer

Deshabilitar SecureXSiteReferrer Busque el parámetro "network.cookie.cookieBehavior" y cambie su valor de "1" a "2".

Después de estos cambios, es posible que algunos sitios no funcionen correctamente en este navegador. Pero siempre puedes volver a la configuración anterior, lo que ciertamente no recomiendo hacer.

Cómo usar Tor

Una vez que hayas realizado todas las configuraciones, quiero decirte cómo usar Tor correctamente. Aquí hay una lista de reglas que todos los que usan Tor deben seguir:

- No instale extensiones innecesarias y no verificadas en el navegador.

- No hay excusa para no desactivar el complemento NoScript.

- Actualice con frecuencia la cadena de nodos y vuelva a cargar el navegador.

- No abra el navegador Tor (Mozzila Firefox) en pantalla completa.

- No utilice el navegador Tor con derechos de administrador.

- Nunca utilice su nombre de usuario y contraseña para iniciar sesión en su correo electrónico principal o en sus cuentas reales de redes sociales que contengan información sobre usted o que de alguna manera estén conectadas con sus cuentas reales. La única excepción es el formulario de autorización para los sitios y foros de Onion. Y, por supuesto, para este tipo de sitios es recomendable utilizar un buzón de correo separado, que tampoco está asociado con su correo real.

- Verifique todos los archivos descargados de DeepWeb en busca de virus. Escribimos sobre cómo comprobar correctamente los archivos descargados en busca de virus en el artículo "". Ejecute estos archivos sólo en un sistema virtual. Escribimos sobre cómo elegir una máquina virtual en el artículo "" y cómo instalar y configurar una máquina virtual para escanear archivos en busca de virus en el artículo "".

- Actualice el navegador Tor rápidamente.

También recomiendo utilizar un sistema operativo anónimo u otro sistema operativo anónimo. Utilice la búsqueda, en el sitio que una vez revisamos los mejores sistemas operativos anónimos.

El anonimato de Tor depende sólo de usted y de su comportamiento en línea; ni siquiera el navegador más anónimo protegerá su sistema y su información de las manos torcidas del usuario. Ten cuidado, no te dejes engañar. En caso de duda, es mejor no hacer clic, no seguir el enlace y, por supuesto, no descargar.

La Deep Web no siempre es un entorno amigable. Allí también te pueden lastimar personas con traje si haces algo no muy ilegal. Y de piratas informáticos o simplemente estafados si eres un usuario ingenuo y esponjoso de diente de león.

Eso es todo amigos. Espero que hayas podido configurar Tor correctamente. Mucha suerte a todos y no olvides seguirnos en las redes sociales. Este no es el último artículo sobre el tema del anonimato de Tor y la seguridad de la información.

La libertad en Internet en Rusia está siendo atacada una vez más, y esta vez la situación es bastante grave. Se ha aprobado una ley contra todos los anonimizadores, servicios VPN y navegadores Tor y Opera. Ahora, si no bloquean el acceso a todos los sitios a petición de Roskomnadzor, serán bloqueados en Rusia. Además, los recursos prohibidos ya no se pueden mostrar en los resultados del motor de búsqueda. La ley fue aprobada casi por unanimidad en la Duma estatal y el presidente la firmó al día siguiente. Dicen que el director del FSB insistió personalmente en tal urgencia.

La nueva prohibición nos afecta directamente. Entregamos compras de tiendas online estadounidenses a Rusia. Y muchos de ellos simplemente no permiten que los usuarios con IP rusas los visiten. Esto es especialmente típico de los sitios web de marcas: Lacoste, Nordstrom, Tommy Hilfiger, American Eagle. Las compras en Rusia no les ayudan, pero el riesgo, desde su punto de vista, es grande. Desde 2012, Rusia ha estado por delante de todos los demás países en términos de crecimiento del número de transacciones fraudulentas con tarjetas bancarias. Sus tarjetas son copiadas o robadas, y luego se utilizan para pagar con ellas en algún lugar lejano, por lo que es muy difícil rastrearlas. Otro motivo es el cuidado de sus boutiques y sucursales. Si un usuario ve que en EE.UU. un artículo de marca cuesta 175 dólares (10.500) rublos, y en la Federación de Rusia, 23.500 rublos, ¿quién en su sano juicio lo compraría en una boutique? Personas astutas han llegado al punto en que se prueban algo en una tienda, ven lo que necesitan y luego regresan a casa y lo compran en Estados Unidos por la mitad de precio. Los vendedores no están contentos con esta estrategia.

Como resultado, algunos sitios bloquean completamente el acceso a los rusos (Kohl's, Target). Otros actúan de manera más astuta: al detectar una dirección IP rusa, los redireccionan a una tienda nacional o internacional, con un surtido y precios completamente diferentes (, J. Crew). Puede acceder a la sección estadounidense más rentable solo a través de una VPN o un anonimizador. Recomendamos usarlos al realizar compras. Hasta hace poco, esto era completamente legal. Pero la nueva ley ya ha sido adoptada, Putin la firmó y ahora. hay preguntas.

¿Cuál es el punto

Los empleados del FSB y del Ministerio del Interior controlarán las VPN, los anonimizadores y los navegadores a través de los cuales los rusos acceden a sitios prohibidos. Los proveedores de Internet deberán recopilar información sobre la gestión de los servicios VPN y proxy, identificar a sus propietarios, determinar la dirección de la oficina y la ubicación de los servidores. Si algún servicio para evitar el bloqueo no bloquea todos los sitios de la lista de Roskomnadzor dentro de los 30 días, es posible que se prohíba. Esto significa que se bloqueará el acceso a sus servidores y se bloqueará el sitio. O incluso los agregarán al registro de sitios prohibidos (ya hay alrededor de 80 mil de ellos, y agregar un par de cientos de sitios no cambiará nada).

La probabilidad de que todos los servicios VPN proporcionen obedientemente al FSB toda la información sobre ellos mismos y comiencen a bloquear cada nuevo sitio que haya caído en desgracia con Roskomnadzor es prácticamente nula. Pero esto sólo significa que estos sitios serán bloqueados por los proveedores de Internet. Entonces, si desea obtener un par de servicios VPN pero aún no lo ha hecho, ahora es el momento. Casi todas las disposiciones de la nueva ley entrarán en vigor el 1 de noviembre de 2017. Algunos para proveedores ya han comenzado a operar desde su publicación. No hay tiempo para dudar.

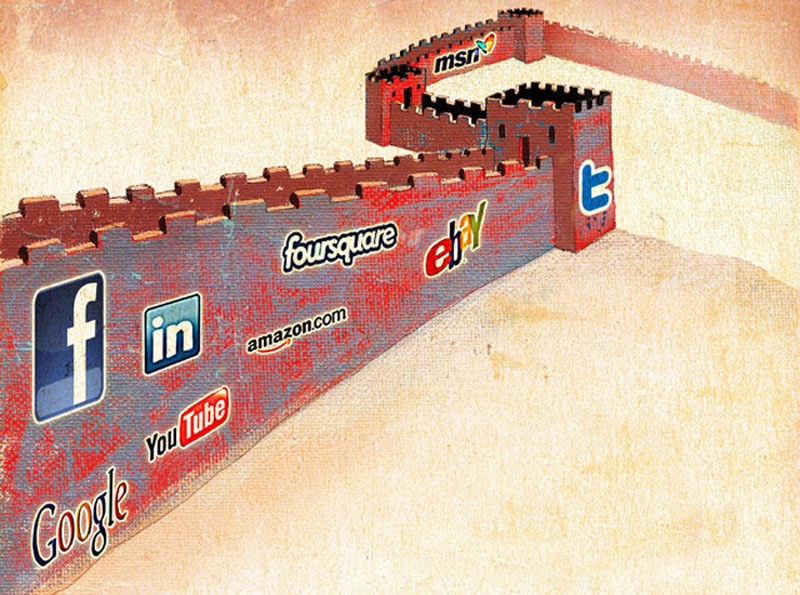

experiencia china

En materia de bloqueo, Rusia sigue el camino del Celeste Imperio, con su “Gran Muralla China de Internet”. A partir de ahí se adoptan las tecnologías de cómo debería funcionar todo esto. Hoy en día, China prohíbe todos los medios extranjeros publicados en chino y todas las redes sociales extranjeras, incluidos Twitter, Facebook y YouTube. Alrededor de dos millones de chinos se dedican únicamente a vigilar y bloquear las declaraciones "incorrectas" de personas en Internet. Esto, por ejemplo, es más que los profesores y médicos rusos juntos.

El proceso de bloqueo de sitios web y servicios VPN funciona como una cinta transportadora. Cada día se prohíben miles de recursos nuevos. Dentro del país, existe un enorme mercado de VPN semilegales (tanto para PC como para dispositivos móviles), con aproximadamente 50 millones de usuarios activos, es decir, alrededor del 10% de la población de Internet. Todos ellos están acostumbrados a migrar periódicamente de un servicio a otro tan pronto como su gobierno prohíbe algo nuevo.

En Rusia, se depositan grandes esperanzas en el navegador Tor. Por lo tanto, en China no funciona, ni directamente ni a través de un puente. Bloqueado por la mayoría de los proveedores. Se requiere que instalen un equipo DPI especial (Inspección profunda de paquetes), que monitorea los paquetes de datos transmitidos. Puede distinguir el tráfico cifrado de Tor o VPN de una señal HTTPS normal. Por lo tanto, las nuevas formas de evitar el bloqueo no durarán mucho.

¿Podrán abarcarlo todo?

En Rusia lo más probable es que no. La compra e implementación de equipos DPI cuesta mucho dinero, que es poco probable que el gobierno o los proveedores de Internet encuentren en los próximos meses. Esto significa que lo que queda es el bloqueo individual de un servicio tras otro si no cumple con las condiciones de Roskomnadzor. Por supuesto, algunos proveedores de VPN seguirán la voluntad de las autoridades y restringirán el acceso a los clientes rusos. Pero la mayoría de ellas son empresas extranjeras con clientes de todo el mundo a quienes no les importaba la legislación rusa. No abrirán sus datos a los proveedores y no bloquearán ochenta mil sitios.

Para nosotros, Pochtoy.com, este curso de los acontecimientos es incluso peor. No visitamos sitios prohibidos en Rusia. Pero nosotros y nuestros clientes necesitamos servicios VPN para compras gratuitas. Si no obedecen, serán de los primeros en ser bloqueados. Conectarse a ellos será problemático y descargar nuevos programas/aplicaciones y complementos del navegador será casi imposible.

Además, Roskomnadzor ahora puede comenzar a bloquear sitios de terceros que publican información sobre cómo eludir las prohibiciones. Entonces, aparentemente, a partir de ahora recomendar a los clientes que se conecten a sitios extranjeros a través de VPN (o, especialmente, Tor) es una actividad peligrosa. Puedes quedar atrapado en una cadena de bloques ciegos aleatorios. Cuidado con las manos: primero, Roskomnadzor bloquea algún recurso que no le gusta. Luego bloquea los enlaces a una VPN o un anonimizador si se proporciona acceso a este recurso a través de él. Y luego bloquea nuestro sitio porque contiene enlaces a dicho servicio VPN. No perderán de vista el precedente chino.

¿Existe una salida legal?

La VPN en sí no es sólo una tecnología legal, sino también absolutamente útil. Lo utilizan tanto usuarios privados y respetables como grandes empresas. Le permite proteger la información de los ciberdelincuentes. Cambiar la dirección IP no es el objetivo, sino un efecto secundario del cifrado del tráfico, que se produce debido al hecho de que los datos se procesan a través del servidor del proveedor del servicio. Al comprender que la VPN es necesaria para la ciberseguridad, la nueva ley tiene una cláusula especial sobre el uso de dicha tecnología para fines corporativos.

Los usuarios privados que hayan accedido a servicios para evitar el bloqueo, pero no se lo hayan contado a nadie, tampoco deberían afrontar ninguna consecuencia. No existe ninguna prohibición de uso (todavía). Incluso en China, la gente no es encarcelada por activar anonimizadores y VPN. Máximo: apague las comunicaciones móviles en el teléfono. El único caso de alto perfil fue cuando varios miles de personas fueron encarceladas por ver pornografía a través de una VPN. Pero aquí el problema estaba precisamente en el recurso final, y no en el servicio en sí. Ver pornografía en cualquier formato (ya sea Internet o DVD) en China es un delito terrible, por el que puedes ir a prisión por el resto de tu vida. Y después del ostracismo público, habiendo mostrado toda su seriedad y demostrando una vez más que “en la URSS no hay sexo”, los guardianes del orden chinos se calmaron. No hubo más casos similares.

Las personas que utilizan servicios prohibidos para acceder a sitios de terceros en lugar de contenido bloqueado no son castigadas ni siquiera en China. Además, existen otras formas de evitar el bloqueo que en realidad no violan nada. La más sencilla es utilizar dos VPN a la vez. Vaya a uno que no esté prohibido en Rusia y, a través de él, vaya a aquel en el que esté disponible el sitio que necesita. En este caso, el primer servicio VPN no sabrá adónde quiere ir en última instancia y no podrá prohibirle hacer nada. Y el segundo no sabe en absoluto que eres un usuario de Rusia y no tiene derecho a bloquear nada por ti. Incluso si ambos servicios deciden seguir estrictamente la ley rusa, usted irá al sitio deseado.

Decidimos tres cosas por nosotros mismos. En primer lugar, ponga más énfasis en el servicio de “Soporte total”. Con su ayuda, nuestros clientes pueden realizar pedidos de productos desde cualquier sitio web estadounidense, incluso si bloquea la dirección IP o no acepta tarjetas bancarias de Rusia. El truco aquí es que nuestros propios operadores están ubicados en los EE. UU. Desde allí les resulta más fácil controlar la compra y la entrega, y resolver problemas si surgen. Y las peculiaridades de Roskomnadzor, la prohibición de Tor, los anonimizadores y las VPN casi no tienen ningún efecto sobre su capacidad para comprar dispositivos y artículos de marca. El servicio cuesta entre 10 dólares y el 5% del importe de la compra y ahorra decenas de miles de rublos, por lo que no tenemos ninguna duda de su popularidad.

En segundo lugar, elimine las recomendaciones de servicios específicos para evitar el bloqueo, especialmente con enlaces. Puede que sea una cobardía, pero no queremos convertirnos en un ejemplo para los demás, como pasó en China con los amantes del porno. En tercer lugar, la nueva ley significa para nosotros un mayor énfasis en las grandes tiendas que son fieles a los clientes de Rusia. Afortunadamente, hay muchos más, desde 6PM y H&M hasta Amazon y eBay, y todos los artículos más populares están ahí. De todos modos, representan la mayor parte de nuestro negocio. Y luego, en cualquier caso, habrá un bloqueo total de las compras en el extranjero para de alguna manera apoyar a las tiendas rusas que están perdiendo competencia en precios (ya hemos escrito sobre esto en el blog). Sólo queda vivir el día a día, vigilando la situación.

PD Si pides algo en EE. UU., regístrate con nosotros e ingresa el código de promoción GEEKTIMES. Damos a cada cliente $7 en su cuenta por la entrega de cualquier producto. Y si algo no está claro o no quiere correr riesgos con VPN al realizar pedidos de marcas, active "Soporte completo" y simplemente espere a que los productos lleguen a Rusia, y nosotros nos encargaremos de la compra y el registro.

Hola, queridos lectores del blog. Probablemente sepa que cualquiera de sus acciones en la red (páginas web visitadas, archivos descargados, vídeos vistos) se puede rastrear y desde lugares completamente diferentes (contactando a su proveedor de Internet, hurgando en su computadora o buscando en los registros de la red). sitios que visitó). Anonimato en Internet Sólo existe si no empiezas a “cavar profundo”.

Existen algunas soluciones al “problema de dejar rastros” que ya hemos cubierto. Por ejemplo, puede hacerlo y así no se guardarán rastros de sus visitas en su ordenador. O, por ejemplo, al bloquear el acceso a algunos sitios (por ejemplo, para iniciar sesión en Contacto u Odnoklassniki desde una computadora de trabajo).

Pero existe una solución mucho más completa: la llamada COLINA. Básicamente, se trata de un software que, con un grado muy alto de probabilidad, te permite ocultar de miradas indiscretas todo lo que haces y has hecho en Internet. Es precisamente sobre la base de esta tecnología que funciona. Navegador Tor, que se discutirá hoy. Básicamente, envuelve una tecnología compleja en el caparazón de un navegador de apariencia normal, accesible a cualquier usuario de Internet y que todos pueden usar. Pero su relleno es inusual...

¿Qué es TOR?

No quiero sobrecargarlo con términos y conceptos técnicos que, en general, resultarán superfluos. Literalmente describiré en pocas palabras (con los dedos) el principio de funcionamiento de la tecnología Tor y el navegador Tor creado sobre esta base. Este conocimiento le permitirá comprender qué esperar de este software, qué fortalezas y debilidades tiene, para que pueda utilizarlo conscientemente según sus necesidades.

Entonces, inicialmente todo esto se gestó en uno de los departamentos militares de Estados Unidos. La historia no dice nada sobre por qué necesitaban esto, pero a principios de la década de 2000, los inicios de la tecnología Thor se pusieron a disposición del público de manera completamente inesperada. Además, los códigos fuente estaban abiertos y este software se distribuyó libremente. ¿Qué significa? ¿Y cuánto se puede confiar en semejante “regalo”?

La pregunta es justa, pero puedes confiar en ella precisamente porque el código de esta tecnología es abierto. El hecho es que desde entonces (más de una década y media), estos códigos de programa han sido estudiados (y modificados) por cientos, si no miles, de personas que entienden esto, y no se han encontrado "marcadores" ni "puertas secretas". . Dónde se trata de seguridad(en nuestro caso, transferencia y almacenamiento de información), es mejor trabajar con software (software) de código abierto.

Por cierto, esta es la razón al elegir n, pero para . Simplemente pertenecen a la categoría de software libre y su código ha sido verificado por miles de especialistas competentes. Es algo más tranquilo, porque guardo muchas contraseñas de servicios vinculados al dinero y perderlas sería muy caro.

Entonces, la tecnología TOP le permite acceder a sitios web y descargar algo de la red. sin dejar rastros. Es decir, cuando abres, por ejemplo, un sitio web a través del navegador Tor, será imposible rastrear la dirección IP de tu ordenador en este sitio web (y por tanto identificarte). Incluso tu proveedor de Internet no entenderá (aunque quieras) que visitaste este sitio (y será imposible demostrarlo). Bueno, el navegador en sí no almacenará todos los rastros de sus andanzas en Internet.

Maravilloso, ¿no? Entiendo que de esta manera la gente puede encubrir sus oscuros asuntos. No sin esto, por supuesto. Pero la idea general de Thor sigue siendo brillante: proporcionar al usuario de Internet una libertad real en forma de completo anonimato. Por ejemplo, en algunos países el acceso a ciertos recursos puede ser bloqueado sin justificación, pero Tor Browser te permitirá sortear estos obstáculos y no ser castigado por esta violación, porque no sabrán que lo hiciste (o no lo probarán). ). Pero ese no es el punto...

¿Cómo funciona TOR?? Esto se llama enrutamiento de cebolla. Mirar. Existe una red de nodos propiedad de partidarios de esta tecnología. Se utilizan tres nodos arbitrarios para transmitir datos. ¿Pero cuáles? Y esto es precisamente lo que nadie sabe.

El navegador Tor envía un paquete al primer nodo y contiene la dirección cifrada del segundo nodo. El primer nodo conoce la clave de cifrado y, tras conocer la dirección del segundo, reenvía el paquete allí (es como quitar la primera capa de una cebolla). El segundo nodo, después de recibir el paquete, tiene una clave para descifrar la dirección del tercer nodo (se ha eliminado otra capa de la cebolla). Por lo tanto, desde fuera no es posible entender qué sitio terminó abriendo en la ventana de su navegador Tor.

Pero tenga en cuenta que sólo la ruta está cifrada(enrutamiento) y el contenido de los paquetes en sí no está cifrado. Por lo tanto, para transmitir datos secretos, sería mejor cifrarlos primero (al menos en el TruCrypt mencionado anteriormente), ya que existe la posibilidad de interceptarlos (por ejemplo, utilizando rastreadores).

Además, esta tecnología hay algunas desventajas más(o características):

- Tu ISP (o cualquier otra persona que controle tu tráfico) puede darse cuenta de que estás utilizando Tor. No sabrá lo que estás viendo o haciendo online, pero a veces el mero hecho de saber que estás ocultando algo puede tener consecuencias. Tenga esto en cuenta y, si es posible, estudie formas de mejorar el camuflaje (y existen), si esto es fundamental para usted.

- La red TOR no utiliza equipos especiales de alta velocidad, sino, de hecho, computadoras comunes. Esto trae a colación otro inconveniente: velocidad La transmisión de información en esta red secreta puede variar significativamente y, en ocasiones, es evidente que no es suficiente, por ejemplo, para ver contenidos multimedia.

¿Dónde puedo descargar la versión oficial rusa del navegador Tor?

En este blog ya he publicado un artículo sobre eso. También se mencionó la Torá. Naturalmente, es mejor y más seguro descargar cualquier producto desde el sitio web de los desarrolladores, es decir, el oficial (creo que ya lo sabes). La página de descarga del Navegador Tor se encuentra en esta dirección (repito una vez más que por razones de seguridad es mejor descargar desde el sitio web oficial):

Tenga en cuenta que antes de hacer clic en el botón de descarga, debe seleccionar un idioma. El valor predeterminado es inglés, pero puede seleccionar una docena de opciones más de la lista desplegable, incluyendo versión rusa totalmente localizada. Así funcionará de forma más agradable cuando el idioma de la interfaz sea nativo.

Sin embargo, durante la instalación se le volverá a preguntar sobre su idioma de interfaz preferido y también podrá seleccionar ruso allí. De lo contrario, el proceso de instalación no es diferente al de instalar cualquier otro navegador.

Sin embargo, cuando inicie por primera vez, se le preguntará si necesita realizar configuraciones adicionales. para conectarse a la red TOR. En la gran mayoría de los casos bastará con pulsar en el botón “Conectar”:

El navegador tardará algún tiempo en conectarse correctamente a la red Tor:

Después de esto, se abrirá una ventana en un navegador que a primera vista parece normal, pero que funciona con Internet creando túneles cifrados (análogos).

Sin embargo, los propios desarrolladores enfatizan que Thor no es una panacea(al menos con la configuración predeterminada). Por lo tanto, se recomienda a aquellos que estén paranoicos con el anonimato absoluto que sigan el enlace para obtener aclaraciones sobre este asunto.

¿Cómo utilizar el navegador Tor?

Cuando carga el navegador por primera vez, se le solicita inmediatamente usar anonimizador para buscar en desconectarse.me. En realidad, es este servicio el que se utilizará como " " en este navegador (puede cambiar esto en la configuración), es decir. al ingresar una solicitud en las pestañas recién abiertas del navegador o al ingresarla a través de la barra de direcciones en cualquier pestaña, el anonimizador deconnect.me se abrirá con los resultados de la búsqueda.

En realidad, la búsqueda la realiza Google (puede seleccionarla en la configuración en el panel superior del servicio; vea la captura de pantalla a continuación), pero no quedan rastros de quién realizó exactamente la búsqueda (recuerde, escribí sobre eso, pero en De hecho, nada se puede eliminar permanentemente, por lo que quienes se preocupan por el anonimato deben recordar esto).

No olvides también seleccione el idioma de búsqueda(en el panel superior de la ventana deconnect.me a la derecha), porque gracias al anonimizador, Google no podrá reconocer automáticamente su idioma preferido. Aunque, al elegir, por ejemplo, el ruso, hasta cierto punto levantas el velo del secreto sobre tu incógnito para este motor de búsqueda. Pero aquí es necesario hacer un compromiso: conveniencia o paranoia.

Sí, el navegador Tor también le advertirá cuando haga clic por primera vez en un enlace que es mejor cargar páginas en inglés, para evitarlas, por así decirlo.

Personalmente, elegí la opción "No", porque para mí la comodidad es más importante y no hablo ningún otro idioma además del ruso. Ay y ah.

Por cierto, puedes comprobarlo tu mismo que efectivamente ha sido "encriptado". Para hacer esto, será suficiente ir al sitio desde cualquier otro navegador y luego hacer lo mismo desde Thor. Como puedes ver, TOR reemplaza (me convertí en una noruega sensual) y esto es solo una pequeña parte de la protección de tu anonimato.

Por cierto, si hace clic en la cebolla a la izquierda de la barra de direcciones, podrá ver la misma cadena de tres nodos (proxy) que separa su computadora del sitio que está visitando (escribí sobre el enrutamiento de cebolla justo arriba):

Si lo desea, esta cadena de nodos se puede cambiar. También puedes cambiar tu "personalidad creada por el navegador" si no te gusta la actual. Sin embargo, esto cerrará todas las pestañas abiertas en Tor y se recargará automáticamente.

Aquí también puedes acceder configuración de seguridad:

De forma predeterminada, todas las configuraciones de privacidad (el anonimato están habilitadas), pero el nivel de seguridad está en el nivel más bajo debido a que solo en este caso usted todas las funciones de este navegador estarán disponibles. Si configura la configuración de seguridad del navegador Tor en "alta", una gran cantidad de funciones del navegador estarán disponibles sólo después de que fuerce su activación (es decir, todo está deshabilitado de forma predeterminada). Para mí esto es excesivo, así que dejé todo como estaba, pero puedes elegir algo intermedio (compromiso).

De lo contrario El navegador Tor es similar a Mozilla Firefox, porque esencialmente se ensambla sobre su base. Esto será claramente visible cuando vayas a configuración (haciendo clic en el botón con tres líneas horizontales en la esquina superior derecha):

¡Buena suerte para ti! Nos vemos pronto en las páginas del blog.

Puedes ver más vídeos entrando a");">

Quizás te interese

Historial de búsqueda y navegación en Yandex: cómo abrirlo, verlo y, si es necesario, borrarlo o eliminarlo

Historial de búsqueda y navegación en Yandex: cómo abrirlo, verlo y, si es necesario, borrarlo o eliminarlo  Incógnito: qué es y cómo habilitar el modo incógnito en el navegador Yandex y Google Chrome Cómo hacer que la página principal de Yandex o Google sea la página de inicio, así como establecer cualquier página (por ejemplo, ésta) como página de inicio

Incógnito: qué es y cómo habilitar el modo incógnito en el navegador Yandex y Google Chrome Cómo hacer que la página principal de Yandex o Google sea la página de inicio, así como establecer cualquier página (por ejemplo, ésta) como página de inicio