Red de bots. Cómo se crean las botnets. Medios de protección contra botnets. Combatir bots DDoS en IRC ¿Mi computadora está infectada con un bot?

Hoy en día, las botnets se han convertido en una de las principales herramientas de los ciberdelincuentes. ComputerBild le dirá qué son las botnets, cómo funcionan y cómo evitar que su computadora caiga en una red zombie.

Una botnet, o red zombie, es una red de computadoras infectadas con malware que permite a los atacantes controlar de forma remota las máquinas de otras personas sin el conocimiento de sus propietarios. En los últimos años, las redes zombies se han convertido en una fuente estable de ingresos para los ciberdelincuentes. Los costes constantemente bajos y un mínimo de conocimientos necesarios para gestionar las botnets contribuyen al crecimiento de la popularidad y, por tanto, del número de botnets. Los atacantes y sus clientes ganan miles de dólares con ataques DDoS o correos no deseados realizados utilizando redes zombies.

¿Mi computadora está infectada con un bot?

No es fácil responder a esta pregunta. El hecho es que es casi imposible rastrear la interferencia de los bots en el funcionamiento diario de una PC, ya que no afecta de ninguna manera el rendimiento del sistema. Sin embargo, existen varios signos mediante los cuales se puede determinar que hay un bot en el sistema:

Programas desconocidos intentan conectarse a Internet, lo que periódicamente es reportado indignado por el firewall o el software antivirus;

El tráfico de Internet se vuelve muy elevado, aunque se utiliza Internet con moderación;

En la lista de procesos en ejecución del sistema aparecen nuevos, disfrazados de procesos normales de Windows (por ejemplo, un bot puede llamarse scvhost.exe; este nombre es muy similar al nombre del proceso del sistema de Windows svchost.exe; es bastante difícil notar la diferencia, pero es posible).

¿Por qué se crean las botnets?

Las botnets se crean para ganar dinero. Hay varias áreas de uso comercialmente rentable de las redes zombies: ataques DDoS, recopilación de información confidencial, envío de spam, phishing, búsqueda de spam, trampas en los contadores de clics, etc. Cabe señalar que cualquier dirección que elija el atacante será rentable y Una botnet le permite realizar todas las actividades anteriores simultáneamente.

Un ataque DDoS (del inglés Distributed Denial-of-Service) es un ataque a un sistema informático, por ejemplo un sitio web, cuyo objetivo es provocar un "caída" del sistema, es decir, un estado en el que pueda Ya no aceptará ni procesará solicitudes de usuarios legítimos. Uno de los métodos más comunes para llevar a cabo un ataque DDoS es enviar numerosas solicitudes al ordenador o al sitio web de la víctima, lo que provoca una denegación de servicio si los recursos del ordenador atacado son insuficientes para procesar todas las solicitudes entrantes. Los ataques DDoS son un arma formidable para los piratas informáticos y una botnet es una herramienta ideal para llevarlos a cabo.

Los ataques DDoS pueden ser tanto un medio de competencia desleal como actos de ciberterrorismo. El propietario de una botnet puede ofrecer a cualquier empresario no demasiado escrupuloso un servicio: realizar un ataque DDoS en el sitio web de su competidor. Después de tal carga, el recurso atacado "bajará", el atacante recibirá una ventaja temporal y el ciberdelincuente recibirá una recompensa modesta (o no muy).

Del mismo modo, los propios propietarios de botnets pueden utilizar ataques DDoS para extorsionar a grandes empresas. Al mismo tiempo, las empresas prefieren cumplir con las exigencias de los ciberdelincuentes, ya que eliminar las consecuencias de los ataques DDoS exitosos es muy costoso. Por ejemplo, en enero de 2009, uno de los proveedores de alojamiento más grandes, GoDaddy.com, sufrió un ataque DDoS, como resultado del cual miles de sitios alojados en sus servidores estuvieron inaccesibles durante casi un día. Las pérdidas financieras del proveedor de alojamiento fueron enormes.

En febrero de 2007 se llevaron a cabo una serie de ataques a servidores DNS raíz, de cuyo funcionamiento depende directamente el funcionamiento normal de todo Internet. Es poco probable que el objetivo de estos ataques fuera colapsar la World Wide Web, ya que la existencia de redes zombies sólo es posible si Internet existe y funciona con normalidad. Sobre todo, fue como una demostración del poder y las capacidades de las redes zombies.

Los anuncios de servicios de ataques DDoS se publican abiertamente en muchos foros relevantes. Los precios de los ataques oscilan entre 50 y varios miles de dólares por día de funcionamiento continuo de una botnet DDoS. Según el sitio web www.shadowserver.org, en 2008 se llevaron a cabo unos 190.000 ataques DDoS, con los que los ciberdelincuentes ganaron unos 20 millones de dólares. Naturalmente, esta cantidad no incluye los ingresos por chantaje, que es simplemente imposible de calcular.

Recopilación de información confidencial.

La información confidencial almacenada en las computadoras de los usuarios siempre atraerá a los atacantes. De mayor interés son los números de tarjetas de crédito, la información financiera y las contraseñas de diversos servicios: buzones de correo, servidores FTP, mensajería instantánea, etc. Al mismo tiempo, el malware moderno permite a los atacantes seleccionar exactamente los datos que les interesan; para ello, simplemente cárguelo en el módulo correspondiente de la PC.

Los atacantes pueden vender la información robada o utilizarla en su beneficio. En numerosos foros de Internet aparecen cada día cientos de anuncios sobre la venta de cuentas bancarias. El costo de la cuenta depende de la cantidad de dinero en la cuenta del usuario y oscila entre $1 y $1,500 por cuenta. El límite inferior indica que, en el marco de la competencia, los ciberdelincuentes que se dedican a este tipo de negocios se ven obligados a reducir los precios. Para ganar realmente mucho, necesitan una afluencia estable de datos nuevos, y para ello se requiere un crecimiento estable de las redes zombies. La información financiera es especialmente interesante para los carders, delincuentes que falsifican tarjetas bancarias.

La rentabilidad de estas operaciones se puede juzgar por la conocida historia de un grupo de ciberdelincuentes brasileños que fueron arrestados hace dos años. Pudieron retirar 4,74 millones de dólares de las cuentas bancarias de usuarios comunes utilizando información robada de las computadoras. Los delincuentes que participan en la falsificación de documentos, la apertura de cuentas bancarias falsas, la realización de transacciones ilegales, etc. también están interesados en adquirir datos personales que no estén directamente relacionados con el dinero del usuario.

Otro tipo de información que recopilan las botnets son las direcciones de correo electrónico y, a diferencia de los números de cuentas y tarjetas de crédito, muchas direcciones de correo electrónico se pueden extraer de la libreta de direcciones de una PC infectada. Las direcciones recopiladas se ponen a la venta, a veces "al por mayor", por megabytes. Los principales compradores de estos “productos” son los spammers. Una lista de un millón de direcciones de correo electrónico cuesta entre 20 y 100 dólares, y los envíos ordenados a spammers a ese mismo millón de direcciones cuestan entre 150 y 200 dólares. El beneficio es obvio.

Los delincuentes también están interesados en cuentas de diversos servicios pagos y tiendas online. Por supuesto, son más baratas que las cuentas bancarias, pero su implementación se asocia con un menor riesgo de persecución por parte de las fuerzas del orden.

Millones de mensajes spam circulan por todo el mundo cada día. El envío de correo no solicitado es una de las principales funciones de las botnets modernas. Según Kaspersky Lab, alrededor del 80% de todo el spam se envía a través de redes zombies. Desde los ordenadores de usuarios respetuosos de la ley se envían miles de millones de cartas anunciando Viagra, copias de relojes caros, casinos en línea, etc., obstruyendo los canales de comunicación y los buzones de correo. De este modo, los piratas informáticos ponen en riesgo los ordenadores de usuarios inocentes: las direcciones desde las que se envían los correos acaban en las listas negras de las empresas antivirus.

Millones de mensajes spam circulan por todo el mundo cada día. El envío de correo no solicitado es una de las principales funciones de las botnets modernas. Según Kaspersky Lab, alrededor del 80% de todo el spam se envía a través de redes zombies. Desde los ordenadores de usuarios respetuosos de la ley se envían miles de millones de cartas anunciando Viagra, copias de relojes caros, casinos en línea, etc., obstruyendo los canales de comunicación y los buzones de correo. De este modo, los piratas informáticos ponen en riesgo los ordenadores de usuarios inocentes: las direcciones desde las que se envían los correos acaban en las listas negras de las empresas antivirus.

En los últimos años, el alcance de los servicios de spam se ha ampliado: apareció spam ICQ, spam en redes sociales, foros y blogs. Y esto también es un "mérito" de los propietarios de botnets: después de todo, no es nada difícil agregar un módulo adicional al cliente bot, que abre horizontes para nuevos negocios con lemas como "Spam en Facebook". Barato." Los precios del spam varían según el público objetivo y la cantidad de direcciones a las que se envía el correo. Los precios de los envíos de correo dirigidos van desde 70 dólares por cientos de miles de direcciones hasta 1.000 dólares por varias decenas de millones de direcciones. Durante el año pasado, los spammers ganaron alrededor de 780 millones de dólares por el envío de correos electrónicos.

Creando spam de búsqueda

Otra opción para utilizar botnets es aumentar la popularidad de los sitios web en los motores de búsqueda. Cuando trabajan en la optimización de motores de búsqueda, los administradores de recursos intentan aumentar la posición del sitio en los resultados de búsqueda, ya que cuanto más alta sea, más visitantes llegarán al sitio a través de los motores de búsqueda y, por lo tanto, mayores serán los ingresos del propietario del sitio, por ejemplo, procedentes de la venta de espacios publicitarios en páginas web. Muchas empresas pagan mucho dinero a los webmasters para que su sitio web ocupe las primeras posiciones en los motores de búsqueda. Los propietarios de botnets aprovecharon algunas de sus técnicas y automatizaron el proceso de optimización de los motores de búsqueda.

Cuando vea en los comentarios de su publicación en LiveJournal o de una foto exitosa publicada en un sitio de alojamiento de fotografías, muchos enlaces creados por una persona desconocida para usted y, a veces, por su "amigo", no se sorprenda: alguien simplemente ordenó la promoción de su recurso a la botnet de los propietarios. Se descarga un programa especialmente creado en una computadora zombie y, en nombre de su propietario, deja comentarios sobre recursos populares con enlaces al sitio que se promociona. El precio medio de los servicios de búsqueda ilegal de spam es de unos 300 dólares al mes.

¿Cuánto cuestan los datos personales?

El coste de los datos personales robados depende directamente del país en el que viva su legítimo propietario. Por ejemplo, los datos completos de un residente de Estados Unidos cuestan entre 5 y 8 dólares. En el mercado negro, los datos de los residentes de la Unión Europea son especialmente valiosos: cuestan entre dos y tres veces más que los datos de los ciudadanos de Estados Unidos y Canadá. Esto puede explicarse por el hecho de que dichos datos pueden ser utilizados por delincuentes en cualquier país de la UE. El precio medio en todo el mundo por un paquete completo de datos sobre una persona es de unos 7 dólares.

Desafortunadamente, para aquellos que decidan organizar una botnet desde cero, no será difícil encontrar instrucciones en Internet para crear una red zombie. Primer paso: crear una nueva red zombie. Para hacer esto, es necesario infectar las computadoras de los usuarios con un programa especial: un bot. Para la infección se utilizan correos no deseados, publicaciones en foros y redes sociales y otras técnicas; A menudo, un bot está equipado con una función de autopropagación, como los virus o gusanos.

Desafortunadamente, para aquellos que decidan organizar una botnet desde cero, no será difícil encontrar instrucciones en Internet para crear una red zombie. Primer paso: crear una nueva red zombie. Para hacer esto, es necesario infectar las computadoras de los usuarios con un programa especial: un bot. Para la infección se utilizan correos no deseados, publicaciones en foros y redes sociales y otras técnicas; A menudo, un bot está equipado con una función de autopropagación, como los virus o gusanos.

Se utilizan técnicas de ingeniería social para obligar a una víctima potencial a instalar un bot. Por ejemplo, ofrecen ver un vídeo interesante, para lo cual es necesario descargar un códec especial. Después de descargar y ejecutar dicho archivo, el usuario, por supuesto, no podrá ver ningún vídeo y lo más probable es que no note ningún cambio, y su PC quedará infectada y se convertirá en un servidor obediente, ejecutando todos los comandos. del propietario de la botnet.

El segundo método de infección de bot más utilizado es la descarga automática. Cuando un usuario visita una página web infectada, se descarga código malicioso en su computadora a través de varios "agujeros" en las aplicaciones, principalmente en los navegadores más populares. Para explotar los puntos débiles se utilizan programas especiales: exploits. Le permiten no solo descargar silenciosamente, sino también iniciar silenciosamente un virus o bot. Este tipo de distribución de malware es el más peligroso, porque si se piratea un recurso popular, ¡decenas de miles de usuarios quedarán infectados!

El bot puede equiparse con la función de autopropagación a través de redes informáticas. Por ejemplo, puede propagarse infectando todos los archivos ejecutables disponibles o buscando e infectando computadoras vulnerables en una red.

El creador de la botnet puede controlar las computadoras infectadas de usuarios desprevenidos a través del centro de comando de la botnet, comunicándose con los bots a través de un canal IRC, una conexión web o cualquier otro medio disponible. Basta con conectar varias docenas de máquinas a una red para que la botnet comience a generar ingresos para su propietario. Además, estos ingresos dependen linealmente de la estabilidad de la red zombie y su tasa de crecimiento.

Las empresas de publicidad en línea que operan bajo el esquema PPC (Pago por clic) pagan dinero por clics únicos en enlaces de anuncios publicados en Internet. Para los propietarios de botnets, defraudar a estas empresas es un negocio rentable. Por ejemplo, puede tomar la conocida red Google AdSense. Los anunciantes incluidos en él pagan a Google por los clics en los anuncios publicados con la esperanza de que el usuario que pasa les compre algo.

Las empresas de publicidad en línea que operan bajo el esquema PPC (Pago por clic) pagan dinero por clics únicos en enlaces de anuncios publicados en Internet. Para los propietarios de botnets, defraudar a estas empresas es un negocio rentable. Por ejemplo, puede tomar la conocida red Google AdSense. Los anunciantes incluidos en él pagan a Google por los clics en los anuncios publicados con la esperanza de que el usuario que pasa les compre algo.

Google, a su vez, coloca publicidad contextual en varios sitios que participan en el programa AdSense y paga al propietario del sitio un porcentaje de cada clic. Desgraciadamente, no todos los propietarios de sitios web son honestos. Con una red zombie, un hacker puede generar miles de clics únicos por día, uno desde cada máquina, sin despertar muchas sospechas por parte de Google. Así, el dinero gastado en la campaña publicitaria irá al bolsillo del hacker. Desafortunadamente, todavía no ha habido un solo caso en el que nadie haya sido responsabilizado por tales acciones. Según Click Forensics, en 2008, alrededor del 16-17% de todos los clics en enlaces publicitarios fueron falsos, de los cuales al menos un tercio fueron generados por botnets. Después de realizar cálculos simples, se puede comprender que el año pasado los propietarios de botnets “recaudaron” 33.000.000 de dólares. ¡Buenos ingresos con los clics del mouse!

Los atacantes y los empresarios deshonestos no necesariamente tienen que crear ellos mismos una botnet desde cero. Pueden comprar o alquilar botnets de diversos tamaños y rendimiento a los piratas informáticos, por ejemplo, recurriendo a foros especializados.

Los atacantes y los empresarios deshonestos no necesariamente tienen que crear ellos mismos una botnet desde cero. Pueden comprar o alquilar botnets de diversos tamaños y rendimiento a los piratas informáticos, por ejemplo, recurriendo a foros especializados.

El costo de una botnet terminada, así como el costo de alquilarla, depende directamente de la cantidad de computadoras incluidas en ella. Las botnets ya preparadas son más populares en los foros en inglés.

Las pequeñas botnets, que constan de varios cientos de bots, cuestan entre 200 y 700 dólares. Al mismo tiempo, el precio medio de un bot es de aproximadamente 50 céntimos. Las botnets más grandes cuestan más dinero.

La red zombie Shadow, creada hace varios años por un hacker holandés de 19 años, constaba de más de 100.000 ordenadores repartidos por todo el mundo y se vendió por 25.000 euros. Por ese dinero puedes comprar una pequeña casa en España, pero un delincuente de Brasil optó por comprar una botnet.

Herramientas de protección contra botnets

1. En primer lugar, se trata de programas antivirus y paquetes completos de protección contra las amenazas de Internet con bases de datos actualizadas periódicamente. Ayudarán no sólo a detectar el peligro a tiempo, sino también a eliminarlo antes de que su fiel "amigo de hierro", convertido en zombi, comience a enviar spam o "abandonar" sitios. Los paquetes completos, como Kaspersky Internet Security 2009, contienen un conjunto completo de funciones de seguridad que se pueden administrar a través de un centro de comando común.

El módulo antivirus escanea áreas críticas del sistema en segundo plano y monitorea todas las posibles rutas de invasión de virus: archivos adjuntos de correo electrónico y sitios web potencialmente peligrosos.

Un firewall monitorea el intercambio de datos entre una computadora personal e Internet. Inspecciona todos los paquetes de datos recibidos o enviados a Internet y, si es necesario, bloquea los ataques a la red e impide que se envíen datos privados a Internet en secreto.

El filtro de spam protege su buzón de correo de la entrada de mensajes publicitarios. Entre sus tareas también se incluye la identificación de correos electrónicos de phishing, con la ayuda de los cuales los atacantes intentan extraer información del usuario sobre sus credenciales de inicio de sesión en sistemas bancarios o de pago en línea.

2. Actualizaciones periódicas del sistema operativo, navegadores web y otras aplicaciones, cuyos desarrolladores detectan y eliminan muchas lagunas en su protección, así como debilidades aprovechadas por los atacantes.

3. Los programas de cifrado especiales protegerán sus datos personales, incluso si el bot ya ha penetrado en la computadora, porque para acceder tendrá que descifrar la contraseña.

4. Sentido común y precaución. Si desea proteger sus datos de varios tipos de amenazas, no debe descargar ni instalar programas de origen desconocido, abrir archivos con archivos a pesar de las advertencias del antivirus, visitar sitios que su navegador marque como peligrosos, etc.

Agradecemos a Kaspersky Lab por su ayuda en la preparación del material.

LOIC es un programa que permite la activación de un ataque DDoS en un sitio web o servidor. Esta herramienta fue creada originalmente para verificar la protección que tiene. El programa está diseñado para lanzar ataques DDOS y funciona como una herramienta especial, así que úsalo sólo para experimentar.

El programa tiene acceso al código fuente. Si es necesario, descargue materiales adicionales del servicio SourceForge. La fuente etiqueta el programa como malware. Al descargar Low Orbit Ion Cannon, recuerde que lo utiliza bajo su propia responsabilidad.

Principio de funcionamiento

El programa se inyecta en el servidor y realiza un ataque de múltiples capas, abriendo múltiples conexiones al servidor. Después de esto, "LOIC" interrumpe el servidor y genera un código de error que significa "victoria". La interrupción del servidor se produce en modo secuencial. En la ventana del programa verá estadísticas detalladas sobre los errores disponibles en el servidor y su rendimiento.Al "piratear un servidor" con ataques DDoS, se ven datos sobre conexiones activas. Estos parámetros cambian constantemente durante el ataque. Además, ve mensajes sobre el código que regresa del servidor e intenta conectarse a él en modo estándar.

La utilidad funciona en modo estándar, utilizando herramientas y métodos de piratería convencionales. LOIC "arroja" spam en las solicitudes HTTP y provoca que el dispositivo falle. LOIC se distribuye en una versión estándar, así como en una versión de ataque a través de fuentes de noticias y programas de comunicación. La segunda versión del programa es adecuada para creadores de botnets.

Interfaz

Todas las funciones que se encuentran en el programa LOIC están ubicadas en un panel. Al especificar la dirección del servidor o la dirección IP para el ataque, verá una lista de conexiones disponibles. La interfaz gráfica es simple e intuitiva, pero no hay localización rusa en el shell. A menudo, estas herramientas no están traducidas al ruso.Características clave

- la herramienta "piratea" el servidor, realiza un ataque y hace que falle el equipo;

- el programa tiene una interfaz sencilla, que se crea en modo de ventana única;

- LOIC envía spam en forma de solicitudes a través de HTTP y otros paquetes;

- la interfaz tiene código fuente abierto, que fue creado en el lenguaje de programación C#;

- el “cracker” funciona en versiones anteriores del sistema operativo Windows;

- El programa se ejecuta con una licencia gratuita.

Los bots de IRC se están convirtiendo en una herramienta para ataques DDOS. Los autos únicos ya no son

son necesarios para realizar ataques DOS (probablemente tengas programas como TFN, Trin00 que funcionan en *nixes), todo ya se ha vuelto mucho más sencillo.

Ahora puedes instalar tu propio bot en cualquier máquina con Windows, lo cual es fácil de configurar y administrar. Los ataques se controlan desde el canal al que se unen los bots. Al llegar al canal, el robot simplemente "se sienta y espera" las órdenes del propietario. Generalmente así

Los canales son secretos o están protegidos por contraseña, por lo que solo su propietario puede ingresar al canal y controlar las acciones del bot.

Pero este método de ataque DDOS tiene un gran inconveniente: la víctima puede averiguar el servidor, el canal y la contraseña. Esto puede llevarlo a simplemente "robar" su ejército de robots. Pero esto se puede evitar ordenando a los bots que se conecten a diferentes servidores, por lo que rastrear todos los bots en todos los servidores será muy difícil (imagínese, digamos que una docena de bots se conectan al primer canal, una docena al segundo, y así encendido: es bastante difícil calcular TODOS los bots en tal situación).

¿Cómo atacan los bots a las víctimas?

La diferencia entre los ataques DOS y DDOS es enorme: mientras que un ataque DOS se lleva a cabo utilizando un agujero conocido en el sistema, un ataque DDOS inunda la máquina desde diferentes hosts con paquetes sin sentido, lo que ralentiza la capacidad del sistema para recibir y procesar datos. y de esto

extremadamente difícil de defender. Los robots DDOS IRC que se ejecutan en Win9x envían UDP e ICMP

paquetes (es decir, ping) hasta donde lo permita el ancho de banda saliente máximo del host.

Hay bots que pueden generar paquetes mucho más peligrosos que violan la sincronización de la conexión TCP (TCP Syn/Ack), pero dichos ataques no pueden llevarse a cabo desde hosts que ejecutan Win9x. Por lo general, estos bots se instalan en Win2K/XP.

sólo que existen todos los medios necesarios. Pueden hacer que un ataque a un servidor web sea muy complicado y difícil de bloquear: el proveedor puede filtrar UDP e ICMP de alguna manera y no pueden afectar la calidad de los servicios, pero los paquetes TCP no se pueden desactivar sin afectar el tráfico. Normalmente, cuando TCP está deshabilitado, significa que el servidor no puede proporcionar correctamente servicios web y ftp.

Ya existen bots listos para usar escritos específicamente para su uso en el entorno Win2k y WinXP (por ejemplo, Evilbot o Slackbot 1.0). Fue con la ayuda de Evilbot que grc.com fue inundado. El bot en sí es un archivo pequeño (de 10 a 16 kb de tamaño) que la víctima ejecuta en su máquina, después de lo cual el bot se registra en el directorio de Windows (por ejemplo). ejemplo: \Windows\WinRun2.exe). Para iniciar cada vez, el bot se registra en la sección de inicio automático del registro:

HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows\CurrentVersion\Run\ y se parece a esto:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\WinRun. Evilbot nunca reescribirá sus archivos, solo se volverá a registrar en el registro, donde indica la ruta a su directorio.

Luego, el robot intenta conectarse a un servidor IRC específico, va allí y se sienta tranquilamente en el canal esperando comandos. Al mismo tiempo el

se conecta a otro servidor, desde donde descarga el troyano, lo ejecuta algo como esto: “update.ur.address./thepath.exe”. Si el bot fue el primero en ingresar a un canal no registrado, inmediatamente instala mod + nstk de forma predeterminada. Evilbot escucha a cualquier persona presente en el canal (y Slackbot 1.0 solicita una contraseña). Se le puede ordenar que haga ping a un host específico: "!udp 101.105.201.212 1000 0", donde 1000 es el número de paquetes y el 0 al final es el retraso de tiempo entre paquetes.

El ping de Evilbot es el siguiente:

P4

Envía 10000 paquetes ping de 64 kbytes a una ip específica

!p3< ip жертвы >

Envía 1000 paquetes ping de 64 kbytes a una ip específica

!p2< ip жертвы >

Envía 100 paquetes ping de 64 kbytes a una ip específica

!p1< ip жертвы >

Envía 10 paquetes ping de 64 kbytes a una ip específica

El número de pings y su tamaño se pueden variar; por ejemplo, el comando!p4 envía 15000 paquetes ICMP de 32 bytes a la IP especificada.

¿Cómo puedo saber si tengo un bot en mi sistema?

Algunos antivirus no detectan bots en el sistema, pero puedes detectarlos manualmente comprobando en tu computadora la presencia de una conexión IRC no autorizada. Simplemente puede verificar todas sus conexiones de red: netstat -an | busque ": 6667"

Si le confirma una conexión activa, es posible que su máquina esté infectada. No estaría de más comprobar otros puertos que IRC utiliza con frecuencia.

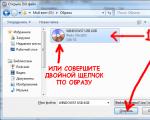

Puede consultar el registro y comprobar si hay nuevos cambios sospechosos aquí:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run. Si encuentra una clave que indica la presencia de un bot, elimínela, reinicie su computadora y elimine el bot desagradable.

Una botnet o red de bots es una red informática que consta de una gran cantidad de computadoras en las que se instala en secreto software malicioso que permite a los atacantes realizar cualquier acción de forma remota utilizando los recursos informáticos de las máquinas infectadas. Cientos o incluso miles de ordenadores infectados suelen utilizarse para actividades ilegales y maliciosas: enviar spam, virus, robar datos personales o realizar ataques DDoS. Las botnets se consideran una de las amenazas cibernéticas más graves en la actualidad.

¿Cómo aparecen las botnets?

Para que su computadora forme parte de una botnet, debe estar infectada con malware especializado que mantiene contacto con un servidor remoto u otro dispositivo infectado, recibiendo así instrucciones de acción de los atacantes que controlan la botnet. Aparte de la impresionante escala de infección, el malware utilizado para crear botnets no se diferencia mucho del malware tradicional.

¿Cómo reconocer una botnet?

El malware típico de botnet se puede detectar del mismo modo que cualquier otro malware. Los síntomas indirectos pueden incluir funcionamiento lento, comportamiento extraño, mensajes de error o el arranque repentino del ventilador de refrigeración mientras la computadora está en modo de espera. Estos son posibles síntomas de que alguien está usando su computadora de forma remota como parte de una extensa botnet.

¿Cómo eliminar una PC de una botnet?

Antes de poder eliminar su PC de una botnet, debe eliminar el malware que utilizan los atacantes para controlarla de forma remota. La forma más efectiva es escanear su sistema informático con un antivirus, lo que ayudará a detectar malware y eliminarlo de su computadora.

Cómo evitar infectarse con malware específico de botnets:

- Instale una solución antivirus de calidad en su computadora

- Configure actualizaciones automáticas para todos los programas de terceros

- Tenga mucho cuidado al seguir enlaces, descargar programas o abrir archivos

Otras formas de protegerse del riesgo de formar parte de una botnet:

Para proteger su computadora del riesgo de convertirse en uno de los 'zombis' del ejército de botnets, intente evitar descargas sospechosas. No haga clic en enlaces ni abra archivos adjuntos de correos electrónicos cuyos remitentes desconozca y tenga mucho cuidado al instalar software de terceros en su computadora. Mantenga actualizado el software de terceros e instale las últimas actualizaciones del sistema operativo. Sin embargo, lo más importante es utilizar una protección antivirus moderna y de alta calidad, por ejemplo, el antivirus Avast, que brindará una protección confiable a su computadora contra todo tipo de malware y le ayudará a evitar infectar su computadora e incluirla en una botnet. .