Permisos para archivos y carpetas. Cambiar los permisos de NTFS ¿Cuál es la diferencia entre control total y modificación de ntfs?

Información extraída del capítulo decimotercero del libro "Windows 2000. Guía del administrador". Por William R. Stanek.

En volúmenes con el sistema de archivos NTFS, puede establecer permisos de seguridad para archivos y carpetas. Estos permisos otorgan o niegan el acceso a archivos y carpetas. Para ver sus permisos de seguridad actuales, haga lo siguiente:

Comprender los permisos de archivos y carpetas

La Tabla 13-3 muestra los permisos básicos que se aplican a archivos y carpetas.

Los permisos básicos de archivos son Control total, Modificar, Leer y ejecutar, Leer y Escribir.

Los siguientes permisos básicos se aplican a las carpetas: Control total, Modificar, Leer y ejecutar, Listar el contenido de la carpeta, Leer y Escribir.

Al configurar permisos para archivos y carpetas, siempre debes tener en cuenta lo siguiente:

| Para ejecutar scripts, sólo necesita tener permiso de lectura. El permiso Ejecutar archivo (permiso especial Ejecutar archivo) es opcional. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Se requiere permiso de lectura para acceder al acceso directo y su objeto asociado. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| El permiso para escribir en un archivo (permiso especial Escribir datos) sin permiso para eliminar un archivo (permiso especial Eliminar) aún permite al usuario eliminar el contenido del archivo. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Si un usuario tiene el permiso básico Control total en una carpeta, puede eliminar cualquier archivo en esa carpeta, independientemente de los permisos de esos archivos. Tabla 13-3: Permisos básicos para archivos y carpetas en Windows 2000

Los permisos básicos se crean agrupando permisos específicos en grupos lógicos, que se muestran en la Tabla 13-4 (para archivos) y 13-5 (para carpetas). Se pueden asignar permisos específicos individualmente usando la configuración avanzada. Al aprender sobre permisos de archivos específicos, considere lo siguiente: |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Si los derechos de acceso no están definidos explícitamente para un grupo o usuario, se les deniega el acceso al archivo. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Al calcular los permisos efectivos de un usuario, se tienen en cuenta todos los permisos asignados al usuario, así como los grupos a los que pertenece. Por ejemplo, si el usuario GeorgeJ tiene acceso de lectura y, al mismo tiempo, es miembro del grupo Techies, que tiene acceso de modificación, como resultado, el usuario GeorgeJ tiene acceso de modificación. Si el grupo Techies está incluido en el grupo Administradores con Control total, GeorgeJ tendrá control total del archivo. Tabla 13-4 – Permisos de archivos especiales

La Tabla 13-5 muestra los permisos específicos utilizados para crear permisos de carpeta básicos. Al aprender sobre permisos de carpetas especiales, considere lo siguiente: |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Cuando configura permisos para una carpeta principal, puede hacer coincidir los elementos de permisos de archivos y subcarpetas con los permisos de la carpeta principal actual. Para hacer esto, debe marcar la casilla Restablecer permisos en todos los objetos secundarios y habilitar la propagación de permisos heredables. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Los archivos que se crean heredan algunos permisos del objeto principal. Estos permisos se muestran como permisos de archivos predeterminados. Tabla 13-5 - Permisos especiales para carpetas

|

Establecer permisos para archivos y carpetas

Para establecer permisos para archivos y carpetas, haga lo siguiente:

| 1. | Seleccione el archivo o carpeta y haga clic derecho. |

| 2. | En el menú contextual, seleccione el comando Propiedades y en el cuadro de diálogo ve a la pestaña Seguridad, como se muestra en la Figura 13-12.

|

| 3. | en la lista Nombre enumera los usuarios o grupos que tienen acceso al archivo o carpeta. Para cambiar los permisos de estos usuarios o grupos, haga lo siguiente: Seleccione el usuario o grupo para el cual desea cambiar los permisos. Usa una lista Permisos: para establecer o revocar permisos. Consejo. Las casillas de permisos heredados están atenuadas. Para anular un permiso heredado, cámbielo a su opuesto. |

| 4. | Para establecer permisos para usuarios, contactos, computadoras o grupos que no aparecen en la lista Nombre, presione el botón Agregar. Aparecerá un cuadro de diálogo como se muestra en la Figura 13-13.

|

| 5. | Utilice el cuadro de diálogo Seleccionar usuarios, computadoras o grupos para seleccionar los usuarios, computadoras o grupos para los cuales desea establecer permisos de acceso. Esta ventana contiene los campos que se describen a continuación: Pase a ver Esta lista desplegable le permite ver las cuentas disponibles de otros dominios. Incluyendo una lista del dominio actual, dominios confiables y otros recursos disponibles. Para ver todas las cuentas en una carpeta, seleccione Directorio completo. Nombre Esta columna muestra las cuentas existentes para el dominio o recurso seleccionado. Agregar Este botón agrega los nombres resaltados a la lista de nombres seleccionados. Verificar nombres Este botón le permite verificar los nombres de usuarios, computadoras o grupos en la lista de nombres seleccionados. Esto puede resultar útil cuando los nombres se ingresan manualmente y desea asegurarse de que sean correctos. |

| 6. | en la lista Nombre resalte el usuario, contacto, computadora o grupo a configurar y luego seleccione o desmarque las casillas de verificación en el Permisos: para determinar los derechos de acceso. Repita estos mismos pasos para otros usuarios, computadoras o grupos. |

| 7. | Cuando termine, presione el botón DE ACUERDO. |

Auditoría de recursos del sistema

La auditoría es la mejor manera de rastrear eventos en sistemas Windows 2000. La auditoría se puede utilizar para recopilar información relacionada con el uso de un recurso. Ejemplos de eventos auditables incluyen acceso a archivos, inicio de sesión en el sistema y cambios en la configuración del sistema. Después de habilitar la auditoría de un objeto, las entradas se escriben en el registro de seguridad del sistema cada vez que se intenta acceder a este objeto. El registro de seguridad se puede ver desde el complemento Visor de eventos.

Nota. Para cambiar la mayoría de las configuraciones de auditoría, debe iniciar sesión como administrador o miembro del grupo de administradores, o tener la Administrar el registro de auditoría y seguridad en la política de grupo.

Establecer políticas de auditoría

La aplicación de políticas de auditoría mejora significativamente la seguridad y la integridad de los sistemas. Casi todos los sistemas informáticos de una red deben configurarse con registros de seguridad. La configuración de políticas de auditoría está disponible en el complemento Política de grupo. Con este componente, puede establecer políticas de auditoría para un sitio, dominio o departamento completo. También se pueden establecer políticas para estaciones de trabajo o servidores personales.

Después de seleccionar el contenedor de políticas de grupo requerido, puede configurar las políticas de auditoría de la siguiente manera:

| 1. | Como se muestra en la Figura 13-14, puede encontrar un nodo bajando en el árbol de la consola: Configuración de la computadora, Configuración de Windows, Configuración de seguridad, Políticas locales, Política de auditoría.

|

| 2. | Existen las siguientes categorías de auditoría: Auditar eventos de inicio de sesión de cuenta rastrea eventos relacionados con el inicio y cierre de sesión del usuario. Gestión de cuentas de auditoría monitorea todos los eventos relacionados con la administración de cuentas, herramientas complementarias. Las entradas de auditoría aparecen cuando se crean, modifican o eliminan cuentas de usuario, computadora o grupo. Supervisa los eventos de acceso a Active Directory. Los registros de auditoría se crean cada vez que los usuarios o las computadoras acceden al directorio. Supervisa eventos de inicio/cierre de sesión y conexiones de red remotas. Supervisa el uso de recursos del sistema por archivos, directorios, recursos compartidos y objetos de Active Directory. Cambio de política de auditoría Supervisa los cambios en las políticas de asignación de derechos de usuario, políticas de auditoría o políticas de confianza. Realiza un seguimiento de cada intento de un usuario de ejercer un derecho o privilegio que se le ha otorgado. Por ejemplo, los derechos para archivar archivos y directorios. Nota. Política Uso de privilegios de auditoría no rastrea eventos relacionados con el acceso al sistema, como el uso del derecho a iniciar sesión interactivamente en el sistema o acceder a una computadora desde la red. Estos eventos se monitorean mediante políticas. Auditar eventos de inicio de sesión. Seguimiento del proceso de auditoría monitorea los procesos del sistema y los recursos que utilizan. Eventos del sistema de auditoría Supervisa los eventos cuando la computadora se enciende, reinicia o apaga, así como los eventos que afectan la seguridad del sistema o se reflejan en el registro de seguridad. |

| 3. | Para configurar una política de auditoría, haga doble clic en la política deseada o seleccione el comando en el menú contextual de la política seleccionada. Propiedades. Después de esto, se abrirá un cuadro de diálogo. Configuración de política de seguridad local (propiedades). |

| 4. | Marcar la casilla Definir estas configuraciones de política. Luego marca o desmarca las casillas Éxito Y Falla. La auditoría de éxito significa crear un registro de auditoría para cada evento exitoso (por ejemplo, un intento de inicio de sesión exitoso). La auditoría de errores significa crear un registro de auditoría para cada evento fallido (como un intento fallido de inicio de sesión). |

| 5. | Cuando termine, presione el botón DE ACUERDO. |

Auditoría de operaciones con archivos y carpetas.

Si la política está habilitada Acceso a objetos de auditoría, puede utilizar la auditoría a nivel de carpetas y archivos individuales. Esto le permitirá realizar un seguimiento preciso de su uso. Esta función solo está disponible en volúmenes con el sistema de archivos NTFS.

Para configurar la auditoría de archivos y carpetas, haga lo siguiente:

| 1. | EN Explorador (Explorador de Windows) seleccione el archivo o carpeta para el que desea configurar la auditoría. En el menú contextual, seleccione el comando Propiedades. |

| 2. | Ir a la pestaña Seguridad y luego haga clic en el botón Además (avanzado). |

| 3. | En el cuadro de diálogo, vaya a la pestaña Revisión de cuentas, como se muestra en la Figura 13-15.

|

| 4. | Para que la configuración de auditoría se herede de un objeto principal, se debe seleccionar la casilla de verificación Permitir que las entradas de auditoría heredables del principal se propaguen a este objeto. |

| 5. | Para permitir que los objetos secundarios hereden la configuración de auditoría del objeto actual, seleccione la opción Restablecer elementos de auditoría para todos los objetos secundarios y habilitar la transferencia de elementos de auditoría heredados (Restablecer entradas de auditoría en todos los objetos secundarios y habilitar la propagación de entradas de auditoría heredables). |

| 6. | Usa una lista Eliminar. |

| 7. | Agregar para mostrar un cuadro de diálogo DE ACUERDO, aparecerá un cuadro de diálogo Elemento de auditoría para Nombre de carpeta o archivo , como se muestra en la Figura 13-16. Nota. Si desea realizar un seguimiento de las acciones de todos los usuarios, utilice un grupo especial Todos. En otros casos, seleccione usuarios individuales o grupos en cualquier combinación para realizar la auditoría.

|

| 8. | Aplicar sobre. |

| 9. | Marque las casillas Exitoso y/o Fallido para eventos de auditoría requeridos. La auditoría exitosa significa crear un registro de auditoría para un evento exitoso (por ejemplo, una lectura exitosa de un archivo). La auditoría de errores significa crear un registro de auditoría para un evento fallido (por ejemplo, un intento fallido de eliminar un archivo). Los eventos para auditoría son los mismos que los permisos especiales (Tablas 13-4 y 13-5) con la excepción de la sincronización de archivos y carpetas sin conexión, que no se pueden auditar. |

| 10. | Cuando termine, presione el botón DE ACUERDO. Repita estos pasos para configurar la auditoría de otros usuarios, grupos o computadoras. |

Auditoría de objetos de directorio de Active Directory

Si la política está habilitada Acceso al servicio de directorio de auditoría, puede utilizar la auditoría a nivel de objetos de Active Directory. Esto le permitirá realizar un seguimiento preciso de su uso.

Para configurar la auditoría de objetos, haga lo siguiente:

| 1. | En un instante Usuarios y computadoras de Active Directory seleccione el contenedor de objetos. |

| 2. | Haga clic derecho en el objeto a auditar y seleccione el comando en el menú contextual Propiedades. |

| 3. | Ir a la pestaña Seguridad y presione el botón Además (avanzado). |

| 4. | Ir a la pestaña Revisión de cuentas caja de diálogo Configuración de control de acceso. Para que la configuración de auditoría se herede de un objeto principal, se debe seleccionar la casilla de verificación Permitir que las entradas de auditoría heredables del principal se propaguen a este objeto. |

| 5. | Usa una lista Entradas de auditoría para seleccionar usuarios, computadoras o grupos cuyas actividades serán monitoreadas. Para eliminar una cuenta de esta lista, selecciónela y haga clic en el botón Eliminar. |

| 6. | Para agregar una cuenta, haga clic en el botón Agregar. Aparecerá un cuadro de diálogo Seleccionar usuarios, contactos, computadoras o grupos, en el cual seleccione la cuenta a agregar. Cuando presionas DE ACUERDO, aparecerá un cuadro de diálogo Elemento de auditoría para Nombre de carpeta o archivo(Auditando entrada para nueva carpeta). |

| 7. | Si necesita especificar objetos para aplicar la configuración de auditoría, utilice la lista desplegable Aplicar sobre. |

| 8. | Marque las casillas Exitoso y/o Fallido para eventos de auditoría requeridos. La auditoría de éxito significa crear un registro de auditoría para cada evento exitoso (por ejemplo, una lectura de archivo exitosa). La auditoría de fallas significa crear un registro de auditoría para cada evento de falla (por ejemplo, un intento fallido de eliminar un archivo). |

| 9. | Cuando termine, presione el botón DE ACUERDO. Repita estos pasos para configurar la auditoría de otros usuarios, contactos, grupos o computadoras. |

Material extraído del libro "Windows 2000. Guía del administrador". Por William R. Stanek. © Microsoft Corporation, 1999. Todos los derechos reservados.

Este artículo analiza en detalle cómo utilizar el programa Xcacls.exe...

Este artículo detalla cómo utilizar Xcacls.exe (herramienta de lista de control de acceso de cambios extendida) para ver y cambiar los permisos NTFS para archivos y carpetas.

Con Xcacls.exe, puede establecer todas las configuraciones de seguridad para un sistema de archivos al que se accede desde la línea de comandos en Explorer (Xcacls.exe muestra y modifica listas de control de acceso a archivos (ACL) para este propósito).

Le recomendamos que utilice Xcacls.exe para instalar silenciosamente Windows 2000 Professional o Windows 2000 Server. Con su ayuda, se establecen los derechos de acceso inicial a las carpetas en las que se encuentran los archivos del sistema operativo. Durante el proceso de transferencia de software a servidores y estaciones de trabajo, Xcacls.exe proporciona protección en un solo paso contra la eliminación de archivos y carpetas por parte del usuario.

El programa Xcacls.exe está incluido en el paquete. Kit de recursos de Windows 2000. El siguiente archivo está disponible en el Centro de descarga de Microsoft:

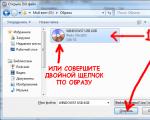

Contraer esta imagenAmpliar esta imagen

Sintaxis de Xcacls.exe

nombre de archivo xcacls ] ]

donde nombre de archivo es el nombre del archivo o carpeta al que normalmente se aplica la lista o el control de acceso. Se puede utilizar cualquier carácter comodín estándar.

/T Escanee recursivamente la carpeta actual y todas las subcarpetas, asignando los permisos especificados a todos los archivos y carpetas que cumplan con los requisitos.

/MI- editar la lista de control de acceso (sin reemplazarla). Por ejemplo, después de ejecutar el comando XCACLS test.dat /G Administrador:F, solo la cuenta de administrador tiene acceso al archivo Test.dat. Se cancelan todos los controles de acceso aplicados anteriormente.

/DO- Xcacls.exe continúa ejecutándose incluso después de recibir un mensaje de "Acceso denegado". Si el parámetro /DO no se especifica, la aparición de este mensaje hace que el programa se detenga.

/G - usuario:permiso;acceso_especial Dar a un usuario acceso a un archivo o carpeta específica.

- La variable de permiso se utiliza para asignar derechos de acceso específicos a archivos y definir una máscara de acceso a archivos especial para carpetas. La variable de resolución toma los siguientes valores:

- R- lectura

- do- cambiar (escribir)

- F- acceso completo

- PAG- cambiar permisos (acceso especial)

- oh- cambio de propietario (acceso especial)

- incógnita- lanzamiento (acceso especial)

- mi- lectura (acceso especial)

- W.- grabación (acceso especial)

- D- eliminación (acceso especial)

- La variable special_access (acceso especial) se usa sólo con carpetas; toma los mismos valores que la variable de resolución, más el siguiente valor especial:

- t- valor indefinido: asigna un elemento de control de acceso a un directorio sin especificar el elemento que se utiliza para los archivos creados en esta carpeta. Se debe especificar al menos un derecho de acceso. Se ignora el texto entre el punto y coma (;) y el parámetro T. Notas

- Los parámetros de acceso a archivos (para carpetas, acceso especial a archivos y carpetas) son idénticos. Para obtener descripciones detalladas de estas opciones, consulte la documentación de Windows 2000.

- Otras configuraciones (también asignadas en Explorer) son subconjuntos de todas las combinaciones posibles de permisos básicos. Por este motivo, no existen permisos de carpeta especiales (como LISTA o LEER).

- t- valor indefinido: asigna un elemento de control de acceso a un directorio sin especificar el elemento que se utiliza para los archivos creados en esta carpeta. Se debe especificar al menos un derecho de acceso. Se ignora el texto entre el punto y coma (;) y el parámetro T. Notas

/R usuario Revocar todos los derechos de acceso del usuario especificado.

/P usuario:permiso;acceso_especial- cambiar los derechos de acceso para el usuario especificado. Las variables "permiso" y "acceso_especial" se definen según las reglas descritas para el parámetro /G. Ver sección de este artículo.

/D usuario- denegar el acceso del usuario a un archivo o carpeta.

/Y- Cancelar el mensaje para confirmar los cambios en los derechos de acceso. El programa CACLS muestra este mensaje de forma predeterminada. Por este motivo, si el comando CACLS se utiliza como parte de un archivo por lotes, su ejecución se interrumpe antes de recibir la respuesta a la solicitud. Parámetro /Y se utiliza para suprimir la ventana de aviso cuando se utiliza Xcacls.exe en modo por lotes.

Uso de Xcacls.exe para ver permisos

También puede utilizar Xcacls.exe para ver los permisos de archivos y carpetas. Por ejemplo, en el símbolo del sistema, escriba xcacls C:\winnt y presione ENTRAR. Normalmente el programa devuelve el siguiente resultado.

C:\WINNT BUILTIN\Users:R BUILTIN\Users:(OI)(CI)(IO)(acceso especial:) GENERIC_READ GENERIC_EXECUTE BUILTIN\Power Users:C BUILTIN\Power Users:(OI)(CI)(IO)C BUILTIN\Administradores:F BUILTIN\Administradores:(OI)(CI)(IO)F NT AUTHORITY\SYSTEM:F NT AUTHORITY\SYSTEM:(OI)(CI)(IO)F BUILTIN\Administradores:F CREADOR PROPIETARIO:(OI )(CI)(IO)F

Las banderas de ACL tienen el siguiente significado.

- OI: Solo heredar: este control de acceso no se aplica al objeto actual.

- CI: Herencia de contenedor: este control de acceso lo heredan los contenedores de nivel inferior.

- OI: Herencia de objetos: este control de acceso lo heredan los archivos de nivel inferior.

- notario público: No propagar: el objeto de nivel inferior no propaga el control de acceso heredado.

La letra al final de cada línea indica resolución. Por ejemplo:

- F- acceso completo

- do- cambiar

- W.- grabación

Ejemplos de uso de Xcacls.exe

Ejemplo 1

Para reemplazar la ACL para todos los archivos y carpetas en la carpeta actual sin ver las subcarpetas y pedirle confirmación, escriba XCACLS *.* /G administrador:RW /Y en el símbolo del sistema y luego presione ENTRAR.

Ejemplo 2

Los controles de acceso agregados en este ejemplo también heredan los controles de acceso de los archivos nuevos que se crean en la carpeta. Después de ingresar este comando, TestUser tiene derecho a leer, modificar, ejecutar y eliminar todos los archivos que se crean en esta carpeta, pero solo tiene permiso de lectura y escritura para la carpeta misma. En el símbolo del sistema, escriba XCACLS *.* /G TestUser:RWED;RW /E y presione ENTRAR.

Ejemplo 3

Este ejemplo establece permisos de lectura y escritura en una carpeta sin crear un elemento de herencia para archivos nuevos. Por este motivo, para TestUser, a los archivos creados en esta carpeta no se les asigna un control de acceso. Se crea un control de acceso con permisos de lectura para los archivos existentes. En el símbolo del sistema, escriba XCACLS *.* /G TestUser:R;RW /E y presione ENTRAR.

Instrucciones para asignar permisos NTFS

Al asignar permisos NTFS, considere lo siguiente:

- Los permisos NTFS controlan el acceso a archivos y carpetas.

- Es recomendable establecer permisos para grupos en lugar de usuarios individuales.

- Los permisos de archivos tienen prioridad sobre los permisos de carpetas.

- Los administradores y el propietario del objeto controlan las asignaciones de permisos.

- Al cambiar los permisos de las carpetas, tenga en cuenta los programas que están instalados en el servidor. Los programas crean sus propias carpetas para las cuales se establece el parámetro. Transferir permisos heredados de un objeto principal a este objeto. Cambiar los permisos en una carpeta principal puede causar problemas con los programas.

Advertencia. Muchas carpetas y archivos obtienen permisos mediante herencia. Por lo tanto, cambiar los permisos en una carpeta puede afectar a otros objetos.

Usando los permisos NTFS podemos diferenciar los derechos en una carpeta con más detalle. Podemos prohibir que un determinado grupo cambie un determinado archivo, dejando la posibilidad de editar todo el archivo principal; en la misma carpeta, un grupo de usuarios puede tener derechos de edición sobre un archivo y no podrá ver otros archivos editados por otro grupo de usuarios y viceversa. En definitiva, los permisos NTFS nos permiten crear un sistema de acceso muy flexible, lo principal es no confundirnos en él más adelante. Además, los permisos NTFS funcionan tanto al acceder a una carpeta a través de una red, complementando los permisos de acceso público, como al acceder a archivos y carpetas localmente.

Hay seis permisos básicos, que son una combinación de 14 permisos avanzados.

PERMISOS BÁSICOS:

- control total– acceso completo a una carpeta o archivo, con la capacidad de cambiar los derechos de acceso y las reglas de auditoría para carpetas y archivos

- Modificar– el derecho a leer, cambiar, ver el contenido de una carpeta, eliminar carpetas/archivos y ejecutar archivos ejecutables. Incluye Leer y Ejecutar, Escribir y Eliminar.

- Leer y ejecutar (leer y ejecutar)– el derecho a abrir carpetas y archivos para leer, sin posibilidad de escribir. También es posible ejecutar archivos ejecutables.

- Lista de contenidos de la carpeta (listdirectory)– el derecho a ver el contenido de la carpeta

- Leer– el derecho a abrir carpetas y archivos para leer, sin posibilidad de escribir. Incluye contenido de carpeta/lectura de datos, lectura de atributos, lectura de atributos extendidos y permisos de lectura

- Escribir– el derecho a crear carpetas y archivos, modificar archivos. Incluye crear archivos/escribir datos (writedata), crear carpetas/añadir datos (appenddata), escribir atributos (writeattributes) y escribir atributos extendidos.

PERMISOS ADICIONALES

- Recorrido de carpetas/ejecución de archivos (recorrido)– el derecho a ejecutar y leer archivos, independientemente de los derechos de acceso a las carpetas. El usuario no tendrá acceso a la carpeta (lo que hay en la carpeta seguirá siendo un misterio), pero los archivos de la carpeta estarán disponibles a través de un enlace directo (ruta completa, relativa o UNC). Puede colocar en la carpeta Carpetas transversales y en el archivo cualquier otro permiso que el usuario necesite para trabajar. El usuario no podrá crear ni eliminar archivos en la carpeta.

- Contenido de la carpeta / Leer datos (readdata)– el derecho a ver el contenido de la carpeta sin posibilidad de cambiarlo. No puede ejecutar ni abrir archivos en la carpeta que está viendo

- Atributos de lectura– el derecho a ver los FileAttributes de una carpeta o archivo. No puede ver el contenido de una carpeta o archivos ni cambiar ningún atributo.

- Leer atributos adicionales (leer atributos extendidos)– el derecho a ver atributos adicionales de una carpeta o archivo.

- Crear archivos/escribir datos (writedata)– le da al usuario la posibilidad de crear archivos en una carpeta a la que no tiene acceso. Puede copiar archivos a una carpeta y crear nuevos archivos en la carpeta. No puede ver el contenido de una carpeta, crear carpetas nuevas ni cambiar archivos existentes. El usuario no podrá cambiar ningún archivo, incluso si es el propietario de este archivo; sólo podrá crearlo.

- Crear carpetas/agregar datos (appenddata)– brinda al usuario la capacidad de crear subcarpetas dentro de una carpeta y agregar datos al final del archivo sin cambiar el contenido existente.

Sistema de archivos(Inglés) sistema de archivos) - un reglamento que define el método de organización, almacenamiento y denominación de datos en medios de almacenamiento. Define el formato para el almacenamiento físico de la información, que suele agruparse en forma de archivos. Un sistema de archivos específico determina el tamaño del nombre del archivo, el tamaño máximo posible del archivo y un conjunto de atributos del archivo. Algunos sistemas de archivos brindan capacidades de servicio, como control de acceso o cifrado de archivos.

Sistemas de archivos:

- GORDO ( Tabla de asignación de archivos) – sistema de archivos utilizado en Dos y Windows

- NTFS (del inglés. Sistema de archivos de nueva tecnología- “sistema de archivos de nueva tecnología”): sistema de archivos estándar para la familia de sistemas operativos WindowsXP, 2003

Características de NTFS 5.0:

· Mecanismo de permisos de acceso a archivos y carpetas. Proporciona un sistema flexible de restricciones para usuarios y grupos.

· Comprime archivos y carpetas. Las herramientas de compresión de datos integradas le permiten ahorrar espacio en disco, mientras que todos los procedimientos se realizan de forma "transparente" para el usuario.

· Cifrado de datos. El sistema de cifrado de archivos (EPS) garantiza la confidencialidad de la información almacenada y Windows Server 2003 elimina parte de la sobrecarga de este mecanismo que permite la fuga de información.

· Cuotas de disco. Puede limitar el espacio consumido en un volumen por usuarios individuales.

· Mecanismo de puntos de análisis. En particular, le permite implementar puntos de unión, con la ayuda de los cuales la carpeta de destino (disco) se asigna a una carpeta vacía (este procedimiento se llama montaje del disco) ubicada en el espacio de nombres del sistema de archivos NTFS 5.0 de la computadora local. . La carpeta de destino puede ser cualquier ruta válida de Windows Server 2003.

· Seguimiento distribuido de enlaces de archivos. Este mecanismo le permite mantener actualizado un enlace a un archivo incluso si se le ha cambiado el nombre o se ha movido a otro volumen ubicado en la misma computadora o en otra computadora dentro del dominio.

· Archivos dispersos. NTFS almacena eficientemente dichos archivos que contienen una gran cantidad de bytes vacíos consecutivos.

· Registro de cambios(diario de cambios), donde se registran todas las operaciones de acceso a archivos y volúmenes.

El centro del sistema de archivos NTFS es un archivo llamado tabla de archivos principal(Tabla de archivos maestros, MFT). Se crea cuando el volumen se formatea para NTFS. El MFT consta de una matriz de registros de 1 KB. Cada entrada identifica un archivo ubicado en el disco. NTFS estima el tamaño del archivo; si es inferior a 1 KB, se almacena en el registro MFT.

Al formatear, los volúmenes de disco se marcan en grupos– este es el espacio mínimo asignado en el disco para archivos.

Para poder cambiar los derechos de acceso a archivos y carpetas, seleccione en el menú principal del Explorador: Herramientas -> Opciones de carpeta. En la ventana que aparece, desmarca la casilla Utilice el uso compartido sencillo.

Para cambiar los derechos de acceso, seleccione el elemento en el menú contextual encima del archivo o carpeta Compartir y seguridad y ve a la pestaña Seguridad.

Aquí puede especificar los derechos de cada usuario o grupo para leer, escribir y ejecutar este archivo o carpeta.

El propietario del archivo, al que se puede ver haciendo clic, puede cambiar los derechos de acceso. Además y seleccionando la pestaña Dueño. Cualquier administrador puede convertirse en propietario de un archivo o carpeta.

Para cifrar o comprimir un archivo o carpeta, seleccione en el menú contextual que se encuentra encima Propiedades->Otro.

Tenga cuidado con el cifrado, si se reinstala el sistema, los archivos cifrados se perderán.

Misiones:

1. Cree una carpeta misteriosa en la unidad D: y niegue el acceso a ella a todos excepto a usted mismo.

2. Cree una carpeta de Biblioteca y permita que todos lean solo (no escriban).

3. Encuentre un archivo .doc grande, comprímalo usando las propiedades NTFS, cuánto menos espacio ocupa ahora en el disco, compárelo con la compresión .zip

4. Cifre el mismo archivo (¿qué tendrá que hacer para esto?), Verifique que sea inaccesible para otro usuario.

5. ¿Es posible comprimir un archivo cifrado usando .zip?

6. Cree un usuario temporal, establezca una contraseña, cifre el archivo con este usuario y luego restablezca la contraseña de este usuario con el nombre de administrador. ¿Se podrá acceder al archivo cifrado?

7. Conecte una de las unidades como una carpeta a otra unidad y elimine la letra de esta unidad (es decir, para que sea visible solo como una carpeta)

9. …

Registro, modificadores.

Fuente: ru.wikipedia.org

Registro de Windows- base de datos de parámetros y configuraciones del sistema operativo Microsoft Windows. El registro contiene información y configuraciones de hardware, software, usuarios y ajustes preestablecidos. Para cualquier cambio en el Panel de control, asociaciones de archivos, políticas del sistema, software instalado, todos estos cambios se registran en el registro. Sin un registro, el sistema operativo no puede funcionar.

El Registro de Windows se introdujo para organizar la información que anteriormente se almacenaba en muchos archivos INI que se utilizaban para almacenar configuraciones antes de que existiera el Registro.

El registro se encuentra en varios archivos (sam, seguridad, software, sistema) en la carpeta %SystemRoot%\System32\Config y en la carpeta de perfiles de usuario de la computadora ( Ntuser.dat). Se utiliza para cambiar el registro. Editor de registro: Inicio -> Ejecutar -> regedit.

Recuerda que el editor no comprueba que los parámetros estén configurados correctamente, por lo que incluso si cometes un error tipográfico, cualquier cambio se guardará, lo que puede tener consecuencias no deseadas. El registro en sí no se recuperará y es posible que el sistema operativo se niegue a arrancar.

Por este motivo, en primer lugar haz una copia de seguridad del registro o de la sección que vas a cambiar. Para hacer esto, en la rama (sección) del registro, haga clic derecho y seleccione Exportar, esta rama se guardará en un archivo de texto del formato .reg. Posteriormente, se puede importar al registro: haga doble clic en este archivo o haga clic derecho y Fusión.

El registro de Windows XP y Windows 2003 contiene las siguientes secciones (o subárboles o colmenas):

· HKEY_CLASSES_ROOT– Esta sección contiene información sobre extensiones de archivos y programas que corresponden a estas extensiones. También contiene información necesaria para el funcionamiento de las tecnologías COM y OLE. Algunos datos relacionados con lo anterior están contenidos en la clave HKEY_LOCAL_MACHINE\Software\Classes

· HKEY_CURRENT_USER– Aquí hay información relacionada con el usuario actualmente activo.

· HKEY_LOCAL_MACHINE– La sección contiene información sobre la configuración del ordenador y cómo se procesará el inicio y parada de los servicios y equipos instalados en el sistema. También contiene información relacionada con SAM (Administrador de cuentas de seguridad) y políticas de seguridad. Esta rama es la más utilizada por las aplicaciones.

· HKEY_USERS– La sección contiene datos sobre los usuarios de ordenadores. A cada usuario se le asigna una entrada específica, cuyo nombre corresponde al SID de ese usuario

· HKEY_CURRENT_CONFIG– Esta rama está asociada con conexiones en HKEY_LOCAL_MACHINE\System\CurrentControlSet\Hardware Profiles\Current. Esta sección contiene información específica del hardware y se utiliza durante el proceso de prearranque para resolver las interconexiones de hardware específico.

Tocador- un programa para ajustar y optimizar los sistemas operativos de la familia Windows. Utilizado como reemplazo Editor de registro Ventanas. Ventajas: la presencia de una descripción de las claves de registro, la presencia de una búsqueda y la capacidad de "revertir" los cambios. Desventajas: a veces se utilizan funciones no documentadas, Microsoft no recomienda a los usuarios editar el registro.

Misiones:

10. Usando el Editor del Registro

a)Cambie las claves de registro para usar el antialiasing ClearType en la pantalla de bienvenida, cambie el protector de pantalla que aparece en la pantalla de bienvenida

b)Encuentre y exporte información de registro del programa Nero (u otro)

11. Usando un Tweaker (como NeoTweaker)

a)Evitar que aparezcan flechas en los iconos del escritorio

b)Pruebe el modo de ventana activa (x-mouse, como en Unix): la ventana se activa cuando pasa el puntero del mouse sobre ella, sin hacer clic adicional

do)Deshabilite la ejecución automática del CD (la ejecución automática puede no ser segura)

d)Deshabilitar la función de grabación de CD incorporada

mi)Cambie el editor de código html en Internet Explorer del Bloc de notas a DreamWeaver

F)Haga que la información sobre herramientas sobre el reloj muestre el día de la semana, no solo la fecha

gramo)Haga que se muestren los comandos ejecutados cuando inicia y apaga su computadora; esto le ayudará a descubrir en qué dedica mucho tiempo el sistema.

h)Establezca el retraso de aparición del menú en 100 ms en lugar de 400 ms

i)Desactive el Administrador de paquetes QoS (acelerará su red en un 20%)

j)Cambie el porcentaje de espacio libre en su disco duro en el que el sistema emitirá una advertencia sobre la falta de espacio

k)Deshabilite el envío de informes de errores a Microsoft (por motivos de seguridad, para ahorrar tráfico y para evitar preguntas molestas después de que un programa se congela)

l)Habilite la adición automática de rutas en la línea de comando usando la tecla Tab (es decir, en lugar de una ruta larga, puede escribir los primeros caracteres y presionar Tab)

metro)Habilitar NumLock en el arranque

norte)…

Servicios.

Fuente: computerra.ru, oszone.net

Un servicio de Microsoft Windows es una aplicación que se ejecuta en segundo plano. Algunos servicios se inician automáticamente cuando se inicia la computadora, otros solo cuando ocurren ciertos eventos. Normalmente, los servicios no tienen una interfaz de usuario. Los servicios se utilizan para implementar funciones que se ejecutan durante un largo período de tiempo y no requieren la intervención de los usuarios que trabajan en la computadora. Los servicios pueden ejecutarse en el contexto de seguridad de una cuenta distinta de la cuenta de usuario actual o la cuenta predeterminada.

Hay muchos servicios que se ejecutan mientras se ejecuta Windows XP, pero no todos son útiles para el funcionamiento normal de su computadora. Para ver la lista de servicios en ejecución, haga lo siguiente:

· Inicio – Ejecutar – cmd – net start: lista de servicios en ejecución,

- o Inicio – Ejecutar – cmd – servicios.msc,

- o Inicio – Herramientas Administrativas – Servicios

| Tabla 1. Servicios de Windows 2000/XP/2003 Server | ||

| Nombre del servicio | Descripción del servicio | Posibilidad de apagar |

| Servicio de soporte Bluetooth | Admite dispositivos Bluetooth instalados en su computadora y detecta otros dispositivos dentro del alcance | Desactívelo si no está utilizando dispositivos que se conectan a su PC mediante Bluetooth |

| cliente DHCP | Gestiona la configuración de la red registrando y actualizando direcciones IP y nombres DNS. | |

| cliente DNS | Resuelve nombres DNS en direcciones de una computadora determinada y los coloca en un caché. Si se detiene el servicio, los nombres DNS no se resolverán y el servicio de directorio Active Directory no alojará controladores de dominio. | Si la red no está en uso, puedes apagarla de forma segura |

| Fax | Le permite enviar y recibir mensajes de fax utilizando los recursos de esta computadora y los recursos de red. | Si no utilizamos esta función, no dude en desactivarla. |

| Proveedor de instantáneas de software MS | Gestiona instantáneas obtenidas mediante Volume Shadow Copy | En la mayoría de los casos puedes desactivarlo. |

| Confirmación de asistencia de QoS | Proporciona alertas de red y gestión del tráfico local para programas QoS y programas de gestión. | Junto con la desactivación de la reserva de tráfico QoS, la reserva de canales QoS está completamente desactivada. Apagar |

| Compartir escritorio remoto de NetMeeting | Permite a los usuarios confiables acceder al escritorio de Windows a través de la intranet corporativa mediante NetMeeting. Si se detiene este servicio, el control de escritorio remoto no está disponible | Es poco probable que alguien quiera confiar el control de su PC a otra persona. Agreguemos a esto el peligro potencial de entrada no autorizada al sistema y concluyamos: apaguemos |

| Telnet | Permite que un usuario remoto inicie sesión y ejecute programas, y admite una variedad de clientes Telnet TCP/IP, incluidas computadoras que ejecutan sistemas operativos Unix y Windows. Si se detiene este servicio, el usuario remoto no podrá ejecutar programas | Si no se utiliza esta función, asegúrese de desactivarla, de lo contrario existe el riesgo de entrada no autorizada al sistema. |

| Actualización automática | Descargue e instale actualizaciones de Windows. Si el servicio está deshabilitado, esta computadora no podrá usar las Actualizaciones automáticas ni el sitio web de Windows Update. | Desactivar ya que las actualizaciones siempre se pueden realizar manualmente |

| Adaptador de rendimiento WMI | Proporciona información sobre bibliotecas de rendimiento de proveedores WMI HiPerf. | En la mayoría de los casos podrás apagarlo, aunque algunos pueden necesitarlo |

| Configuración inalámbrica | Proporciona configuración automática de adaptadores 802.11. | Si no usamos Wi-Fi, apágalo |

| Firewall de Windows/Compartir Internet (ICS) | Proporciona soporte para servicios de traducción de direcciones, direccionamiento y resolución de nombres o previene la intrusión de servicios en una red doméstica o de pequeña oficina. | Si está utilizando un FireWall de terceros y su PC no es una puerta de enlace a Internet para otra PC en la red, no dude en apagarlo. |

| Inicio de sesión secundario | Le permite ejecutar procesos como otro usuario. Si el servicio está detenido, este tipo de registro de usuario no está disponible | Deshabilitar, de lo contrario este servicio puede causar entrada no autorizada al sistema. |

| Administrador de conexión automática de acceso remoto | Crea una conexión a una red remota cuando un programa accede a un nombre o dirección DNS o NetBIOS remota | Se usa muy raramente, por lo que puedes apagarlo con seguridad. |

| Administrador de sesión de ayuda de escritorio remoto | Controla las capacidades de asistencia remota. Después de detener el servicio, la Asistencia Remota no estará disponible | Crea un peligro potencial de penetración en el sistema y su ayuda es cuestionable. Apagar |

| Administrador de red DDE | Gestiona recursos compartidos de red de intercambio dinámico de datos (DDE). Si se detiene el servicio, no se podrá acceder a los recursos compartidos de red DDE | |

| Cola de impresión | Carga archivos en la memoria para imprimirlos más tarde. | No hay impresora - apague |

| Registros de rendimiento y alertas | Gestiona la recopilación de datos de rendimiento de computadoras locales o remotas. La recopilación se produce según un cronograma específico y registra estos datos en registros o activa una alerta. | En la mayoría de situaciones, no será necesario registrar datos de interpretación. apágalo tranquilamente |

| Fuente de alimentación ininterrumpida | Controla las fuentes de alimentación ininterrumpida conectadas a la computadora. | Sin UPS, apague |

| Coordinador de transacciones distribuidas | Coordine transacciones que abarcan múltiples administradores de recursos, como bases de datos, colas de mensajes y sistemas de archivos. Si se detiene el servicio, no se completarán transacciones | Si la PC no es un servidor que utiliza bases de datos, puede apagar con seguridad |

| Módulo de soporte NetBIOS sobre TCP/IP | Incluye soporte para el servicio NetBIOS sobre TCP/IP (NetBT) y resolución de direcciones de nombre NetBIOS. | Si por alguna razón se necesita soporte NetBIOS a través de TCP/IP, no tocamos este servicio. Pero en la mayoría de los casos puedes apagarlo de forma segura. |

| Monitor de comunicación por infrarrojos | Admite dispositivos IrDA instalados en la computadora y detecta otros dispositivos dentro del alcance | Si no utiliza dispositivos que se conectan a su PC mediante infrarrojos, apague |

| Navegador de computadora | Mantiene una lista de computadoras en la red y la proporciona a los programas que la solicitan. Si se detiene el servicio, la lista no se creará ni actualizará | Si la red no está en uso, apágala, aunque, por lo general, basta con dejarla encendida en una PC de tu red. |

| Programador de trabajos | Le permite configurar un cronograma para la ejecución automática de tareas en esta computadora. Si el servicio se detiene, estas tareas no se pueden ejecutar a la hora programada. | Si no siente un fuerte deseo de iniciar programas automáticamente a la hora establecida, apague |

| Servidor | Proporciona archivos, impresoras y canalizaciones con nombre para una computadora determinada a través de una conexión de red. Si se detiene el servicio, estas funciones no se pueden realizar | Si la red no está en uso, puedes apagarla de forma segura |

| Servicio de hora de Windows | Controla la sincronización de fecha y hora en todos los clientes y servidores de la red. Si se detiene el servicio, la sincronización de fecha y hora no estará disponible | Si la red no está en uso, apáguela, aunque si hay red, apagar este servicio en la mayoría de los casos no vendrá mal. |

| Servicio de descubrimiento de SSDP | Habilite el descubrimiento de dispositivos UPnP en su red doméstica | Si no se utiliza la red, apáguela, e incluso si hay una red, rara vez es necesaria |

| Ayuda y soporte | Permite que el Centro de ayuda y soporte se ejecute en esta computadora. Si se detiene el servicio, el Centro de ayuda y soporte no estará disponible | Apágalo, porque este soporte no sirve de nada... Aunque si no puedes prescindir de este servicio, puedes dejarlo activado. |

| Servicio DDE de red | Proporciona transporte de red y seguridad para el intercambio dinámico de datos (DDE) en programas que se ejecutan en una o más computadoras. Si se detiene el servicio, el transporte de red y la seguridad DDE no estarán disponibles | Si la red no está en uso, puedes apagarla de forma segura |

| registro remoto | Permite a los usuarios remotos cambiar la configuración del registro en esta computadora. Si se detiene el servicio, el registro solo lo pueden modificar los usuarios locales que se ejecutan en esa computadora. | Es poco probable que alguien quiera confiar la gestión de su registro a otra persona. Agreguemos aquí el peligro potencial de entrada no autorizada al sistema y saquemos una conclusión: apague |

| Servicio terminal | Permite que varios usuarios se conecten interactivamente a una computadora y muestra el escritorio y las aplicaciones en computadoras remotas. Proporciona la base para el escritorio remoto (incluida la administración remota), el cambio rápido de usuario, la asistencia remota y los servicios de terminal. | Si la red no está en uso, puede apagarla de forma segura. E incluso si tiene una red, piense detenidamente si necesita que alguien más que usted tenga acceso a su PC. |

| Servicio de restauración del sistema | Realiza funciones de recuperación del sistema. Para detener el servicio, debe desactivar Restaurar sistema en la pestaña Restaurar sistema de las propiedades de la computadora. | Si no necesita revertir el sistema a una fecha específica, apáguelo, ya que el servicio requiere mucho espacio en el disco duro. Yo, sin embargo, no hice esto, porque a veces, en caso de errores que fueron culpa mía, tuve que revertir el sistema. |

| Servicio de registro de errores | Permite el registro de errores para servicios y aplicaciones que se ejecutan en un entorno no estándar. | Un servicio inútil para la mayoría de usuarios. Apagar |

| Inicio de sesión de red | Admite la autenticación de extremo a extremo de eventos de inicio de sesión de cuentas para computadoras del dominio | Si la red no está en uso o la red no tiene dominios, apague |

| Servicio de ubicación de red (NLA) | Recopila y almacena información de ubicación y configuración de red y notifica a las aplicaciones cuando cambian | Si la red no está en uso, puedes apagarla de forma segura |

| Servicio de mensajería | Envía y recibe mensajes enviados por los administradores o el servicio de alerta. No relacionado con MSN Messenger. Si se detiene el servicio, no se enviará ninguna notificación. | Si la red no está en uso, puedes apagarla de forma segura |

| Notificación de eventos del sistema. | Registra eventos del sistema de red (como inicios de sesión de Windows) y cambios en el suministro de energía. Notifica a los suscriptores de la categoría "Evento del sistema COM+" mediante el envío de alertas | Puedes apagarlo con seguridad. Este servicio rara vez es necesario |

| Compatibilidad con cambio rápido de usuario | Gestione aplicaciones que requieran soporte en un entorno multiusuario | En la mayoría de los casos, apágalo, ya que son muy pocos los programas que utilizan este servicio. Es cierto que hay un "pero": si desea trabajar con su cuenta sin interrumpir los procesos de otra cuenta, este servicio no se puede desactivar |

| Tarjetas inteligentes | Controla el acceso a lectores de tarjetas inteligentes. Si se detiene el servicio, la computadora no podrá leer tarjetas inteligentes | Si no utiliza tarjetas inteligentes, apague |

| Servicio de carga de imágenes (WIA) | Proporciona servicios de adquisición de imágenes desde escáneres y cámaras digitales. | Si el escáner y la cámara digital no se utilizan en esta PC, apague |

Misiones:

1. Configure la configuración de servicios denominada 'juegos', cuando todos los servicios excepto los más necesarios están deshabilitados, para garantizar el máximo rendimiento del ordenador.

3. Habilitar los servicios responsables del funcionamiento de la red local e Internet.

4. …

Controladores, directX.

En cualquier sistema basado en tecnologías Windows NT, existen recursos de red especiales. Los nombres de algunos recursos terminan con el símbolo $; dichos recursos de red utilizan " Entorno de red" o al abrir los recursos del servidor usando el comando " \\<имя сервера>" no será visible. Sin embargo, si especifica el nombre UNC completo del recurso de red, podrá ver los datos ubicados en él.

Enumeremos estos recursos:

- recurso de la forma " \\<имя сервера>\admin$" (por ejemplo, \\DC1\admin$ ): destinado a la administración remota de computadoras; la ruta siempre corresponde a la ubicación de la carpeta en la que está instalado el sistema Windows; solo los miembros del grupo pueden conectarse a este recurso Administradores, Operadores de archivo Y Operadores de servidor ;

- recurso de la forma " \\<имя сервера>\< буква диска>$ " (por ejemplo, \\DC1\C$ ): la carpeta raíz de la unidad especificada; solo los miembros del grupo pueden conectarse a recursos de red de este tipo en un servidor Windows Administradores, Operadores de archivo Y Operadores de servidor; En computadoras que ejecutan Windows XP Professional y Windows 2000 Professional, los miembros del grupo pueden conectarse a dichos recursos. Administradores Y Operadores de archivo ;

- recurso " \\<имя сервера>\IPC$" (por ejemplo, \\DC1\IP$ ): se utiliza para administración remota;

- recurso " \\<имя сервера>\NETLOGON" (por ejemplo, \\DC1\NETLOGON): se usa solo en controladores de dominio; los scripts (scripts) para el inicio de sesión del usuario, compatibles con versiones anteriores de los sistemas operativos de Microsoft, se almacenan en esta carpeta de red;

- recurso " \\<имя сервера>\SYSVOL": se usa solo en controladores de dominio; la parte del archivo de las políticas de grupo se almacena en esta carpeta de red;

- recurso " \\<имя сервера>\IMPRIMIR$": un recurso que admite impresoras compartidas; en particular, los controladores para impresoras compartidas se almacenan en esta carpeta.

Puede ver una lista completa de los recursos proporcionados por este servidor para compartir en " Carpetas compartidas", en la sección " Recursos compartidos" (Figura 8.35):

Arroz. 8.35.

En la misma sección de este complemento, puede desactivar el uso compartido de recursos en la red, cambiar los permisos de la red y crear nuevos recursos de red.

Además de los recursos de red especiales con el símbolo $ al final del nombre del recurso, otorgados a grupos con alta autoridad, este símbolo se puede utilizar para otorgar acceso a cualquier otro recurso al que el propio administrador le conceda acceso a la red. En este caso, el recurso de red también estará oculto durante la navegación normal por la red, pero será accesible especificando el nombre UNC completo y se podrá permitir el acceso a aquellos grupos de usuarios que necesiten este recurso.

Permisos NTFS

Destacamos una vez más que los permisos de red sólo se aplican al acceder a recursos a través de la red. Si el usuario ha iniciado sesión localmente, el acceso ahora sólo se puede controlar mediante permisos NTFS. En un volumen (partición) con el sistema FAT, el usuario tendrá acceso completo a la información de este volumen.

Los permisos NTFS se pueden configurar abriendo Propiedades carpeta o archivo y vaya a " Seguridad " (Seguridad). Como se puede observar en la Fig. 8.36, el conjunto de tipos de permisos NTFS es mucho más rico que el conjunto de permisos de red.

Arroz. 8.36.

En un volumen NTFS, puede asignar los siguientes tipos de permisos a las carpetas:

- Acceso completo ;

- Cambiar ;

- Leer y ejecutar ;

- Lista de contenidos de la carpeta ;

- Lectura ;

- Registro ;

- Permisos especiales.

No hay vista para archivos " Leer el contenido de una carpeta. ".

Si hace clic en el botón "Permisos" Además", luego podrá ajustar los permisos.

Los permisos NTFS pueden ser obvio o heredado. De forma predeterminada, todas las carpetas o archivos heredan los permisos de ese objeto contenedor ( objeto padre) en el que se crean. El uso de permisos heredados facilita el control de acceso. Si un administrador necesita cambiar los derechos de acceso a una carpeta y todo su contenido, basta con hacerlo para la carpeta misma y los cambios afectarán automáticamente a toda la jerarquía de subcarpetas y documentos. En la figura. 8.36. está claro que el grupo " Administradores"ha heredado permisos de tipo" Acceso completo"para carpeta Carpeta1. Y en la figura. 8.37. se demuestra que el grupo " Usuarios" tiene un conjunto de permisos asignados explícitamente:

Arroz. 8.37.

No puede cambiar los permisos heredados. Si haces clic en " Además", entonces puede cancelar la herencia de permisos del objeto principal. En este caso, el sistema ofrecerá dos opciones para cancelar la herencia: copiar los permisos heredados anteriores en forma de permisos explícitos o eliminarlos por completo.

Mecanismo para solicitar permisos.

En el párrafo 8.1 se dijo que cada archivo es un conjunto de atributos. El atributo que contiene información sobre los permisos NTFS se llama lista de control de acceso (ACL, lista de control de acceso). La estructura de ACL se muestra en la tabla. 8.4. Cada entrada en la ACL se llama elemento de control de acceso (ACE, entrada de control de acceso).

La tabla enumera los identificadores de seguridad (SID) de cuentas de usuario, grupo o computadora y sus permisos correspondientes. En las Figuras 8.36 u 8.37, en lugar de los SID, se muestran los nombres de los usuarios y grupos incluidos en la ACL. La sección 4 establece que cuando un usuario inicia sesión en la red (cuando se registra en un dominio), el controlador de dominio envía un token de acceso que contiene los SID del propio usuario y los grupos de los que es miembro a la sesión de usuario actual en el computadora. Cuando un usuario intenta realizar una acción en una carpeta o archivo (y solicita algún tipo de acceso a un objeto), el sistema hace coincidir los identificadores de seguridad en el token de acceso del usuario con los identificadores de seguridad contenidos en la ACL del objeto. Si ciertos SID coinciden, se conceden al usuario los permisos adecuados para acceder a la carpeta o archivo.

Tenga en cuenta que cuando un administrador cambia la membresía del grupo de un usuario (incluye un usuario en un grupo nuevo o elimina un usuario de un grupo), el token de acceso del usuario NO cambia automáticamente. Para obtener un nuevo token de acceso, el usuario debe cerrar sesión y volver a iniciarla. Luego recibirá un nuevo token de acceso del controlador de dominio, que reflejará el cambio en la membresía del grupo de usuarios.

Procedimiento para solicitar permisos.

El principio de aplicar permisos NTFS para acceder a un archivo o carpeta es el mismo que para los permisos de red:

- en primer lugar, se comprueban las prohibiciones de cualquier tipo de acceso (si existen prohibiciones, este tipo de acceso no está permitido);

- luego se verifica el conjunto de permisos (si hay diferentes tipos de permisos para un usuario y los grupos a los que pertenece este usuario, entonces se aplica el conjunto total de permisos).

Pero para los permisos NTFS el esquema se vuelve un poco más complicado. Los permisos se aplican en el siguiente orden:

- prohibiciones explícitas;

- permisos explícitos;

- inhibiciones heredadas;

- permisos heredados.

Si el SID de usuario o los SID de grupo del que el usuario es miembro no se especifican en permisos explícitos o heredados, se denegará el acceso al usuario.

Propiedad de una carpeta o archivo

El usuario que creó la carpeta o el archivo es Dueño de este objeto. Propietario del objeto tiene los derechos para cambiar los permisos NTFS para este objeto, incluso si se le niegan otros tipos de acceso. El propietario actual de un objeto se puede ver abriendo Propiedades objeto, luego el marcador " Seguridad", luego haga clic en el botón " Además"y yendo al marcador" Dueño" (Figura 8.38):

Arroz. 8.38.

Atención! Administrador del sistema puede cambiar de dueño objeto seleccionando un nuevo propietario de la lista que se ofrece en esta ventana o de la lista completa de usuarios (haciendo clic en " Otros usuarios o grupos"). Esta función se proporciona a los administradores para restaurar el acceso a un objeto en caso de pérdida de acceso debido a permisos asignados incorrectamente o eliminación de una cuenta que tenía acceso exclusivo a este objeto (por ejemplo, el único empleado que tenía el acceso al archivo se abandonó, el administrador eliminó su cuenta, como resultado de lo cual el acceso al archivo se perdió por completo, la única forma de restaurar el acceso es transferir la propiedad del archivo al administrador o a un nuevo empleado que actúe como empleado despedido ).

Compartir permisos de red y NTFS

Al acceder a recursos compartidos de archivos alojados en un volumen NTFS a través de la red, se aplica al usuario una combinación de permisos de red y NTFS.

Al acceder a través de una red, primero se calculan los permisos de la red (sumando los permisos del usuario y los grupos a los que pertenece el usuario). Los permisos NTFS también se calculan sumando. Los permisos efectivos resultantes otorgados para esa propiedad en particular serán mínimo de red calculada y permisos NTFS.

Controlar el acceso mediante grupos

Los grupos de usuarios se crean específicamente para gestionar de forma más eficaz el acceso a los recursos. Si asigna derechos de acceso a cada recurso para cada usuario individual, entonces, en primer lugar, se trata de un trabajo que requiere mucha mano de obra y, en segundo lugar, resulta difícil rastrear los cambios en los derechos de acceso cuando un usuario cambia de puesto en un departamento o se muda a otro. departamento.

Repitamos el material de la Sección 4. Para un control de acceso más efectivo, se recomienda el siguiente esquema para organizar la provisión de acceso:

- cuentas de usuario ( cuentas) están incluidos en grupos de dominio globales ( grupos globales) de acuerdo con la estructura de personal de la empresa/organización y las responsabilidades desempeñadas;

- Los grupos globales se incluyen en grupos locales de dominio o grupos locales en algún servidor ( grupos locales de dominio, grupos locales) de acuerdo con los derechos de acceso requeridos para un recurso en particular;

- a los grupos locales apropiados se les asignan los permisos necesarios ( permisos) a recursos específicos.

Este esquema, basado en las primeras letras de los objetos utilizados, recibió un nombre abreviado. AGLP (A cuenta GRAMO grupos locales l grupos locales PAG permisos). Con este acuerdo, si un usuario es ascendido o degradado o se traslada a otro departamento, no hay necesidad ver todos los recursos de la red, cuyo acceso debe modificarse para este usuario. Basta con cambiar en consecuencia membresía de usuario en grupos globales y derechos de acceso a los recursos de red para este usuario cambiará automáticamente.

Agreguemos que en el modo principal de operación del dominio de Active Directory (modos " Windows 2000 básico" o " ventana 2003") con la llegada del anidamiento de grupos y grupos universales, el esquema AGLP modificado en el circuito AGG...GAVIOTA...LP.