Odstranění banneru z plochy. Bannerové viry odstraňujeme různými způsoby

Prosím o Vaši případnou účast na mém problému. Moje otázka je tato: Jak odstranit banner: “Odeslat SMS”, operační systém Windows 7 Mimochodem, druhý systém na mém počítači s Windows XP byl také před měsícem zablokován bannerem, jsem takový nešťastný uživatel. Nemohu vstoupit do nouzového režimu, ale podařilo se mi vstoupit do Poradce při potížích s počítačem a odtud spustit Obnovení systému a objevila se chyba - Na systémovém disku tohoto počítače nejsou žádné body obnovení.

Na webu Dr.Web se nepodařilo najít odblokovací kód, stejně jako ESET. Nedávno se mi podařilo odstranit takový banner kamarádovi pomocí ESET NOD32 LiveCD System Recovery Disk, ale v mém případě to nepomáhá. Zkoušel jsem i Dr.Web LiveCD. Nastavil jsem hodiny v BIOSu o rok dopředu, banner nezmizel. Na různých fórech na internetu se doporučuje opravit parametry UserInit a Shell v klíči registru HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. Ale jak se tam dostanu? Používáte LiveCD? Téměř všechny disky LiveCD se nepřipojují k operačnímu systému a operace jako úprava registru, prohlížení spouštěcích objektů a také protokoly událostí nejsou z takového disku dostupné nebo se pletu.

Obecně jsou na internetu informace o tom, jak banner odstranit, ale většinou nejsou úplné a zdá se mi, že mnoho lidí tyto informace někde zkopíruje a zveřejní na svých stránkách, aby tam prostě byly, ale ptají se jak to všechno funguje, pokrčí rameny. Myslím, že to není váš případ, ale obecně opravdu chci najít a odstranit virus sám, už mě nebaví přeinstalovat systém. A poslední otázka – je zásadní rozdíl ve způsobech odstraňování bannerů ransomwaru v operačních systémech Windows XP a Windows 7 Můžete pomoci? Sergej.

Jak odstranit banner

Existuje několik způsobů, jak se zbavit viru, nazývá se také Trojan.Winlock, ale pokud jste začínající uživatel, všechny tyto metody od vás budou vyžadovat trpělivost, vytrvalost a pochopení, že jste narazili na vážného nepřítele , pokud se nebojíte, pusťte se do toho.

- Článek se ukázal být dlouhý, ale vše, co bylo řečeno, skutečně funguje v operačních systémech Windows 7 i Windows XP, pokud je někde rozdíl, tento bod si určitě všimnu. Nejdůležitější je vědět odstranit banner a získejte rychle operační systém zpět, nebude to vždy fungovat, ale je zbytečné vkládat peníze na účet vyděrače, nedostanete zpět žádný odblokovací kód, takže existuje motivace bojovat o svůj systém.

- Přátelé, v tomto článku budeme pracovat s prostředím obnovy Windows 7, přesněji řečeno s příkazovým řádkem prostředí pro obnovu. Dám vám potřebné příkazy, ale pokud je pro vás obtížné si je zapamatovat, můžete. Velmi vám to usnadní práci.

Začněme tím nejjednodušším a skončeme tím složitějším. Jak odstranit banner pomocí nouzového režimu. Pokud vaše surfování po internetu skončilo neúspěšně a vy jste si neúmyslně nainstalovali škodlivý kód, pak musíte začít tím nejjednodušším – zkuste vstoupit do nouzového režimu (ve většině případů to bohužel nepůjde, ale za pokus to stojí), ale Určitě budete moci vstoupit(více šancí), musíte udělat totéž v obou režimech, podívejme se na obě možnosti.

V úvodní fázi načítání počítače stiskněte F-8, poté vyberte, pokud se vám podaří se do něj přihlásit, pak můžete říci, že máte velké štěstí a úkol je pro vás zjednodušený. První věc, kterou musíte zkusit, je vrátit nějaký čas zpět pomocí bodů obnovení. Pro ty, kteří nevědí, jak používat obnovu systému, si přečtěte podrobně zde -. Pokud obnovení systému nefunguje, zkuste něco jiného.

Do řádku Spustit zadejte msconfig,

Ve složce byste také neměli nic mít, . Nebo se nachází na

C:\Users\Username\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup.

Důležitá poznámka: Přátelé, v tomto článku se budete muset vypořádat hlavně se složkami, které mají atribut Hidden (například AppData apod.), takže jakmile se dostanete do Nouzový režim nebo Nouzový režim s podporou příkazového řádku, okamžitě jej zapněte v systému zobrazení skrytých souborů a složek, jinak jednoduše neuvidíte potřebné složky, ve kterých je virus skryt. Je to velmi snadné.

Windows XP

Otevřete libovolnou složku a klikněte na nabídku „Nástroje“, vyberte „Možnosti složky“, poté přejděte na kartu „Zobrazit“ Dále úplně dole zaškrtněte položku „“ a klikněte na OK

Windows 7

Start -> Ovládací panel->Zobrazit: Kategorie -Malé ikony ->Možnosti složky ->Zobrazit. Úplně dole zaškrtněte políčko „ Zobrazit skryté soubory a složky».

Vraťme se tedy k článku. Podívejme se do složky, neměli byste v ní nic mít.

Ujistěte se, že v kořenovém adresáři disku (C:) nejsou žádné neznámé nebo podezřelé složky a soubory, například s tak nesrozumitelným názvem OYSQFGVXZ.exe, pokud nějaké existují, musíte je odstranit.

Nyní pozor: Ve Windows XP odstraňujeme podezřelé soubory (příklad je vidět výše na snímku obrazovky) s podivnými názvy a

s příponou .exe ze složek

C:\

C:\Documents and Settings\Username\Application Data

C:\Documents and Settings\Username\Local Settings

C:\Documents and Settings\Username\Local Settings\Temp- smažte vše odtud, toto je složka dočasných souborů.

Windows 7 má dobrou úroveň zabezpečení a ve většině případů nedovolí škodlivým programům provádět změny v registru a velká většina virů se také snaží dostat do adresáře dočasných souborů:

C:\USERS\username\AppData\Local\Temp, odtud můžete spustit spustitelný soubor.exe. Například přinesu infikovaný počítač, na snímku obrazovky vidíme soubor viru 24kkk290347.exe a další skupinu souborů vytvořených systémem téměř současně s virem je potřeba vše smazat.

Nemělo by v nich být nic podezřelého, pokud ano, smažeme je.

A také se ujistěte, že:

Ve většině případů výše uvedené kroky odstraní banner a umožní normální spuštění systému. Po normálním startu prohledejte celý počítač pomocí bezplatného antivirového skeneru s nejnovějšími aktualizacemi - Dr.Web CureIt, stáhněte si jej z webu Dr.Web.

- Poznámka: Normálně spouštěný systém můžete okamžitě infikovat virem znovu tím, že přejdete online, protože prohlížeč otevře všechny stránky stránek, které jste nedávno navštívili, mezi nimi bude přirozeně virová stránka a může být přítomen i soubor viru v dočasných složkách prohlížeče. Najdeme a, které jste nedávno použili na: C:\Users\Username\AppData\Roaming\Název prohlížeče, (například Opera nebo Mozilla) a ještě na jednom místě C:\Users\Username\AppData\Local\Název vašeho prohlížeče, kde (C:) je oddíl s nainstalovaným operačním systémem. Po této akci samozřejmě všechny vaše záložky zmizí, ale riziko opětovného nakažení se výrazně sníží.

Nouzový režim s podporou příkazového řádku.

Pokud po tom všem váš banner stále žije, nevzdávejte to a čtěte dál. Nebo přejděte alespoň doprostřed článku a přečtěte si úplné informace o opravě nastavení registru v případě infekce bannerovým ransomwarem.

Co mám dělat, když nemohu vstoupit do nouzového režimu? Zkuste to Nouzový režim s podporou příkazového řádku, tam děláme to samé, ale je v tom rozdíl v příkazech Windows XP a Windows 7.

Použít Obnovení systému.

Ve Windows 7 zadejte rstrui.exe a stiskněte Enter - dostaneme se do okna Obnovení systému.

Nebo zkuste zadat příkaz: explorer - načte se něco jako plocha, kde můžete otevřít můj počítač a dělat vše jako v nouzovém režimu - zkontrolujte počítač, zda nemáte viry, podívejte se do složky Po spuštění a do kořenového adresáře disku (C :), stejně jako dočasné soubory adresáře: podle potřeby upravte registr a tak dále.

Chcete-li se dostat do obnovení systému Windows XP, zadejte do příkazového řádku - %systemroot%\system32\restore\rstrui.exe,

Chcete-li se dostat do Windows XP v Průzkumníkovi a okně Tento počítač, jako v sedmičce, napíšeme příkaz explorer.

zde musíte nejprve zadat příkaz explorer a dostanete se přímo na plochu. Mnoho lidí nemůže přepnout výchozí ruské rozložení klávesnice na angličtinu na příkazovém řádku pomocí kombinace alt-shift, pak zkuste shift-alt naopak.

Již zde přejděte do nabídky Start a poté Spustit.

poté vyberte Startup - smažte z něj vše, pak proveďte vše, co jste udělali v kořenovém adresáři disku (C:), odstraňte virus z adresáře dočasných souborů: C:\USERS\username\AppData\Local\Temp, podle potřeby upravte registr ( vše je popsáno výše s podrobnostmi).

Obnovení systému. Věci pro nás budou trochu jiné, pokud se nemůžete dostat do nouzového režimu a nouzového režimu s podporou příkazového řádku. Znamená to, že vy ani já nebudeme moci používat nástroj Obnovení systému? Ne, to neznamená, že se můžete vrátit zpět pomocí bodů obnovení, i když se váš operační systém nespustí v žádném režimu. Ve Windows 7 je potřeba použít prostředí pro obnovu v počáteční fázi spouštění počítače stiskněte F-8 a vyberte z nabídky Odstraňování problémů s počítačem,

V okně Možnosti obnovení vyberte znovu Obnovení systému.

Nyní věnujte pozornost, když stisknete F-8 menu Odstraňování problémů není k dispozici, znamená to, že vaše soubory obsahující prostředí pro obnovu systému Windows 7 jsou poškozené.

- Je možné se obejít bez Live CD? V zásadě ano, přečtěte si článek až do konce.

Nyní přemýšlejte o tom, co uděláme, pokud nelze nástroj Obnovení systému spustit žádným způsobem nebo byl zcela zakázán. Nejprve se podívejme, jak odstranit banner pomocí odemykacího kódu, který laskavě poskytují společnosti vyvíjející antivirový software - Dr.Web, stejně jako ESET NOD32 a Kaspersky Lab, v tomto případě budete potřebovat pomoc přátelé. Je nutné, aby jeden z nich přešel na odblokovací službu, například Dr.Web

https://www.drweb.com/xperf/unlocker/

http://www.esetnod32.ru/.support/winlock/

stejně jako Kaspersky Lab

http://sms.kaspersky.ru/ a do tohoto pole zadejte telefonní číslo, na které musíte převést peníze, abyste odemkli počítač, a klikli na tlačítko - Hledat kódy. Pokud najdete odemykací kód, zadejte jej do okna banneru a klikněte na Aktivace nebo cokoli jiného, banner by měl zmizet.

Dalším jednoduchým způsobem, jak odstranit banner, je použít disk pro obnovu nebo, jak se jim také říká záchrany z a. Celý proces od stažení, vypálení obrazu na prázdné CD a kontroly počítače na přítomnost virů je podrobně popsán v našich článcích, můžete sledovat odkazy, nebudeme se tím zabývat. Mimochodem, záchranné disky z dat od antivirových společností nejsou vůbec špatné, dají se použít jako LiveCD – k provádění různých souborových operací, například kopírování osobních dat z infikovaného systému nebo spuštění ozdravné utility od Dr.Web - Dr.Web CureIt - z flash disku. A v záchranném disku ESET NOD32 je úžasná věc, která mi nejednou pomohla - Userinit_fix, která opraví důležitá nastavení registru na počítači napadeném bannerem - Userinit, větve HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon .

Jak to vše opravit ručně, čtěte dále.

No, přátelé, pokud někdo další čte článek dále, tak jsem za vás velmi rád, teď začíná zábava, pokud se vám podaří naučit se a hlavně aplikovat tyto informace v praxi, mnoho obyčejných lidí, které osvobodíte od banner ransomware vás bude považovat za skutečného hackera.

Neklamme se, osobně mi vše popsané výše pomohlo přesně v polovině případů, kdy mi počítač zablokoval blokující virus - Trojan.Winlock. Druhá polovina vyžaduje pečlivější zvážení problému, což je to, co uděláme.

Ve skutečnosti, zablokováním vašeho operačního systému, je to stále Windows 7 nebo Windows XP, virus provede změny v registru, stejně jako ve složkách Temp obsahujících dočasné soubory a ve složce C:\Windows->system32. Tyto změny musíme opravit. Nezapomeňte na složku Start->Všechny programy->Po spuštění. Nyní o tom všem podrobně.

- Udělejte si čas, přátelé, nejprve popíšu, kde přesně se co musí opravit, a poté ukážu jak a s jakými nástroji.

Ve Windows 7 a Windows XP banner ransomwaru ovlivňuje stejné parametry UserInit a Shell v registru ve větvi

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon.

V ideálním případě by měly být takto:

Userinit - C:\Windows\system32\userinit.exe,

Shell - explorer.exe

Vše kontrolujte podle písmene, někdy místo userinit narazíte například na usernit nebo userlnlt.

Musíte také zkontrolovat parametr AppInit_DLLs v klíči registru HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs, pokud tam něco najdete, např. C:\WINDOWS\SISTEM32\uvf.dll, je potřeba toto vše smazat.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce, nemělo by na nich být nic podezřelého.

A také se ujistěte, že:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell (musí být prázdné) a obecně by zde také nemělo být nic nadbytečného. ParseAutoexec se musí rovnat 1 .

Z dočasných složek je také potřeba smazat VŠECHNO (na toto téma je i článek), ale ve Windows 7 a Windows XP jsou umístěny trochu jinak:

Windows 7:

C:\Users\Username\AppData\Local\Temp. Zvláště se zde rády usazují viry.

C:\Windows\Temp

C:\Windows\

Windows XP:

Z:\Documents and Settings\User Profile\Local Settings\Temp

Z:\Dokumenty a nastavení\Uživatelský profil\Místní nastavení\Dočasné internetové soubory.

C:\Windows\Temp

C:\Windows\Prefetch

Nebude zbytečné se v obou systémech podívat do složky C:\Windows->system32, všechny soubory končící na .exe a dll s datem v den, kdy byl váš počítač infikován bannerem. Tyto soubory je třeba smazat.

Nyní sledujte, jak to vše udělá začátečník a následně zkušený uživatel. Začněme Windows 7 a poté přejděte na XP.

Jak odstranit banner v systému Windows 7, pokud bylo zakázáno obnovení systému?

Představme si ten nejhorší scénář. Přihlášení do Windows 7 je blokováno bannerem ransomwaru. Obnovení systému je zakázáno. Nejjednodušší je přejít do systému Windows 7 pomocí jednoduchého obnovovacího disku (lze to provést přímo v operačním systému Windows 7 – podrobně popsáno v našem článku), lze použít i jednoduchý instalační disk Windows 7 nebo jakýkoli jednoduchý LiveCD. Spusťte prostředí pro obnovu, vyberte Obnovení systému a poté vyberte příkazový řádek

a zadejte do něj –notepad, přejděte do programu Poznámkový blok a poté Soubor a Otevřít.

Přejdeme do skutečného průzkumníka a klikneme na Tento počítač.

Jdeme do složky C:\Windows\System32\Config, zde zadáme Typ souboru - Všechny soubory a vidíme naše soubory registru, vidíme také složku RegBack,

v něm Plánovač úloh každých 10 dní vytvoří záložní kopii klíčů registru – i když máte vypnutou funkci Obnovení systému. Zde můžete odstranit soubor SOFTWARE ze složky C:\Windows\System32\Config, která je zodpovědná za podregistr registru HKEY_LOCAL_MACHINE\SOFTWARE nejčastěji zde provádí své změny.

A na jeho místo zkopírujte a vložte soubor se stejným názvem SOFTWARE ze záložní kopie složky RegBack.

Ve většině případů to bude stačit, ale pokud chcete, můžete nahradit všech pět podregistrů registru ze složky RegBack ve složce Config: SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Dále provedeme vše tak, jak je napsáno výše - odstraníme soubory z dočasných složek Temp, prohlédneme si složku C:\Windows->system32 na soubory s příponou .exe a dll s datem v den infekce a samozřejmě se podíváme v obsahu složky Po spuštění.

Ve Windows 7 se nachází:

C:\Users\ALEX\AppData\Roaming\Microsoft\Windows\Start Menu\Programy\Startup.

Windows XP:

C:\Documents and Settings\All Users\Main Menu\Programs\Startup.

- Jak totéž dělají zkušení uživatelé, myslíte si, že používají jednoduché LiveCD nebo obnovovací disk Windows 7? Daleko od přátel používají velmi profesionální nástroj - Microsoft Diagnostic and Recovery Toolset (DaRT) Verze: 6.5 pro Windows 7- jedná se o profesionální sestavu utilit umístěných na disku a potřebných správci systému k rychlé obnově důležitých parametrů operačního systému. Pokud vás tento nástroj zaujal, přečtěte si náš článek.

Mimochodem, umí se perfektně propojit s vaším operačním systémem Windows 7 Spuštěním počítače z obnovovacího disku Microsoftu (DaRT) můžete upravovat registr, měnit hesla, mazat a kopírovat soubory, používat obnovu systému a mnoho dalšího. Bezpochyby ne každé LiveCD takové funkce má.

Z tohoto, jak se také nazývá, obnovovacího disku Microsoft (DaRT) nabootujeme náš počítač. Odmítáme inicializovat síťové připojení na pozadí, pokud nepotřebujeme internet.

Přiřaďte písmena jednotek stejným způsobem jako v cílovém systému – říkáme Ano, je pohodlnější pracovat tímto způsobem.

Nebudu popisovat všechny nástroje, protože toto je téma na velký článek a já ho připravuji.

Vezměme si první nástroj, Editor registru, nástroj, který umožňuje pracovat s registrem připojeného operačního systému Windows 7.

Přejdeme do parametru Winlogon větve HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon a jednoduše ručně upravíme soubory – Userinit a Shell. Už víte, jaký by měl být jejich význam.

Userinit - C:\Windows\system32\userinit.exe,

Shell - explorer.exe

V našem případě musíme vymazat všechny dočasné složky Temp, již víte, kolik jich je a kde jsou ve Windows 7 od poloviny článku.

Ale pozor! Vzhledem k tomu, že sada nástrojů Microsoft Diagnostic and Recovery Tools je plně propojena s vaším operačním systémem, nebudete moci smazat například soubory registru -SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM, protože se na nich pracuje, a proveďte změny.

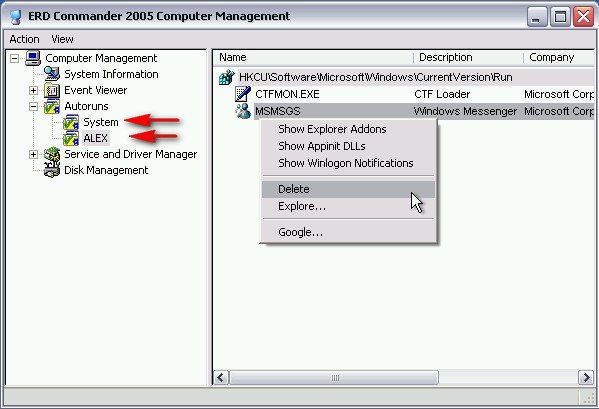

Jak odstranit banner v systému Windows XP

Pointa je opět v nástroji, doporučuji použít ERD Commander 5.0 (odkaz na článek výše), jak jsem uvedl na začátku článku, je speciálně navržen pro řešení podobných problémů ve Windows XP. ERD Commander 5.0 vám umožní přímo se připojit k operačnímu systému a dělat vše, co jsme dělali se sadou nástrojů Microsoft Diagnostic and Recovery Toolset ve Windows 7.

Spustíme počítač z obnovovacího disku. Vybereme první možnost - připojení k infikovanému operačnímu systému.

Vyberte registr.

Podíváme se na parametry UserInit a Shell ve větvi HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. Jak jsem řekl výše, měly by mít tento význam.

Userinit - C:\Windows\system32\userinit.exe,

Shell - explorer.exe

Podívejte se také na HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs – měl by být prázdný.

Dále přejděte do Průzkumníka a odstraňte vše z dočasných složek Temp.

Jak jinak můžete odstranit banner ve Windows XP pomocí ERD Commander (mimochodem, tato metoda je použitelná pro jakékoli Live CD). Můžete se o to pokusit i bez připojení k operačnímu systému. Stáhněte si ERD Commander a pracujte bez připojení k Windows XP,

v tomto režimu budeme moci vy i já odstranit a nahradit soubory registru, protože se nebudou podílet na práci. Vyberte Průzkumník.

Soubory registru v operačním systému Windows XP jsou umístěny ve složce C:\Windows\System32\Config. A záložní kopie souborů registru vytvořené během instalace systému Windows XP se nacházejí ve složce opravy, která se nachází v C:\Windows\repair.

Uděláme to samé, nejprve zkopírujeme soubor SOFTWARE,

a pak můžete udělat zbytek souborů registru - SAM, SECURITY, DEFAULT, SYSTEM postupně ze složky opravy a nahradit je stejnými ve složce C:\Windows\System32\Config. Nahradit soubor? Souhlasíme - Ano.

Chci říct, že ve většině případů stačí vyměnit jeden SOFTWARE. Když nahradíte soubory registru ze složky pro opravy, existuje velká šance na zavedení systému, ale většina změn provedených po instalaci systému Windows XP bude ztracena. Zvažte, zda je tato metoda pro vás vhodná. Nezapomeňte ze spuštění odstranit vše, co neznáte. V zásadě byste neměli mazat klienta MSN Messenger, pokud jej potřebujete.

A pro dnešek poslední způsob, jak se zbavit banneru ransomware pomocí disku ERD Commander nebo libovolného Live CD

Pokud jste měli v systému Windows XP povolenou funkci Obnovení systému, ale nemůžete ji použít, můžete to zkusit. Přejděte do složky C:\Windows\System32\Config obsahující soubory registru.

Pomocí posuvníku otevřete celý název souboru a odstraňte SAM, ZABEZPEČENÍ, SOFTWARE, VÝCHOZÍ, SYSTÉM. Mimochodem, než je smažete, můžete je pro jistotu někam zkopírovat, nikdy nevíte. Možná si to budete chtít přehrát.

Dále přejdeme do složky System Volume Information\_restore(E9F1FFFA-7940-4ABA-BEC6- 8E56211F48E2)\RP\ snímek, zde zkopírujeme soubory, které jsou záložními kopiemi naší větve registru HKEY_LOCAL_MACHINE\

REGISTRY_MACHINE\SAM

REGISTRY_MACHINE\SECURITY

REGISTRY_STROJ\SOFTWARE

REGISTRY_MACHINE\DEFAULT

REGISTRY_MACHINE\SYSTEM

Vložte je do složky C:\Windows\System32\Config

Poté přejdeme do složky Config a přejmenujeme je, smažeme REGISTRY_MACHINE\, čímž ponecháme nové soubory registru SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Poté odstraníme obsah složek Temp a Prefetch a odstraníme vše ze složky Po spuštění, jak je uvedeno výše. Budu rád, když to někomu pomůže. Kromě článku byl napsán i jeden krátký a zajímavý, můžete si ho přečíst.

prapor z plochy vašeho osobního počítače si stáhněte program LiveCD z jiného počítače ( http://www.freedrweb.com/livecd), zapište jej na disk a vložte do infikovaného počítače. Restartujte počítač a program se automaticky spustí. Tento software prohledá systém a vyléčí jej.Pokud vám program LiveCD nepomohl, můžete použít následující metodu. Přejděte na webové stránky výrobců antivirových programů, například web Kaspersky ( http://support.kaspersky.ru/viruses/deblocker), Doctor Web ( http://www.drweb.com/unlocker/index) nebo nod32 ( http://www.esetnod32.ru/.support/winlock/) zadejte číslo, na které chcete poslat SMS, nebo kód zprávy. Budete mít k dispozici řadu kódů, pomocí kterých můžete odstranit prapor.

Lze smazat prapor z plochy pomocí Obnovení systému. Přejděte do „Správce úloh“ stisknutím Ctrl+Alt+Delete. Dále zavolejte příkazový řádek. Zadejte následující příkaz: %systemroot%system32

estore

strui.exe a stiskněte Enter.

Po odstranění viru aktualizujte svůj antivirový program a kompletně prohledejte počítač.

Navzdory obrovskému množství existujících antivirových programů viry na internetu nadále existují a vyvíjejí se. Asi před šesti lety se začaly aktivně šířit ransomwarové viry, jedním z nich byl porno banner.

Instrukce

Tento banner se obvykle zobrazuje v prohlížeči nebo na ploše a existuje nad ostatními okny. Může způsobit nejen morální strádání, ale také blokovat některé funkce operačního systému. Pokud se banner zobrazuje výhradně v prohlížeči, stačí vymazat nastavení vašeho webového prohlížeče.

Pro Internet Explorer byste měli pečlivě zkontrolovat aktivní doplňky, podsekce se nachází v nabídce "Nástroje". Není snadné identifikovat škodlivý program zrakem, takže můžete jednat pomocí metody výběru - zakázat doplňky jeden po druhém a zkontrolovat výsledek restartováním prohlížeče.

V Opeře se do uživatelské složky java scripts zapíše škodlivý banner, jehož nastavení je nutné změnit. Chcete-li to provést, musíte vyvolat nabídku "Nástroje", podnabídku "Nastavení". Vyberte kartu "Upřesnit" v části "Obsah". Klikněte na tlačítko "Nastavení JavaScriptu" a v okně, které se objeví, vymažte pole "Složka souborů s uživatelskými soubory JavaScriptu". Musíte také následovat cestu uvedenou v tomto poli a smazat všechny soubory s příponou .js nebo celou složku uscriprs – pokud nějaká existuje.

Trojské koně Winlocker jsou typem malwaru, který zablokováním přístupu na plochu z uživatele vymáhá peníze – údajně pokud převede požadovanou částku na účet útočníka, obdrží odemykací kód.

Pokud po zapnutí počítače místo plochy uvidíte:

Nebo něco jiného ve stejném duchu – s výhružnými nápisy, a někdy i s obscénními obrázky, nespěchejte s obviňováním svých blízkých ze všech hříchů. Oni a možná i vy sami jste se stali obětí ransomwaru trojan.winlock.

Jak se do vašeho počítače dostanou blokátory ransomwaru?

Nejčastěji se blokátory dostanou do vašeho počítače následujícími způsoby:

- prostřednictvím hacknutých programů, jakož i nástrojů pro hackování placeného softwaru (cracks, keygeny atd.);

- stažené přes odkazy ze zpráv na sociálních sítích, zaslaných údajně známými, ale ve skutečnosti útočníky z hacknutých stránek;

- stažené z phishingových webových zdrojů, které napodobují známé stránky, ale ve skutečnosti jsou vytvořeny speciálně pro šíření virů;

- přijít e-mailem ve formě příloh průvodních dopisů se zajímavým obsahem: „byl jsi žalován...“, „byl jsi vyfocen na místě činu“, „vyhrál jsi milion“ a podobně.

Pozor! Pornografické bannery nejsou vždy stahovány z porno stránek. Zvládnou to od těch nejobyčejnějších.

Stejným způsobem se šíří i další typ ransomwaru – blokátory prohlížečů. Například takto:

Požadují peníze za přístup k prohlížení webu přes prohlížeč.

Jak odstranit banner „Windows blokován“ a podobné?

Když je plocha zablokována, když virový banner brání spuštění jakýchkoli programů v počítači, můžete provést následující:

- přejděte do nouzového režimu s podporou příkazového řádku, spusťte editor registru a odstraňte klíče automatického spuštění banneru.

- spusťte z Live CD ("živého" disku), například ERD commander, a odstraňte banner z počítače jak prostřednictvím registru (klíče autorun), tak prostřednictvím Průzkumníka (soubory).

- prohledejte systém ze spouštěcího disku antivirem, například Dr.Web LiveDisk popř Kaspersky Rescue Disk 10.

Metoda 1. Odebrání Winlocker z nouzového režimu s podporou konzoly.

Jak tedy odstranit banner z počítače pomocí příkazového řádku?

Na strojích s Windows XP a 7 je potřeba před spuštěním systému rychle stisknout klávesu F8 a vybrat označenou položku z nabídky (ve Windows 8\8.1 tato nabídka není, takže budete muset nabootovat z instalace disk a odtud spusťte příkazový řádek).

Místo plochy se před vámi otevře konzole. Chcete-li spustit editor registru, zadejte do něj příkaz regedit a stiskněte Enter.

Dále otevřete editor registru, najděte v něm záznamy o virech a opravte to.

Nejčastěji jsou bannery ransomwaru registrovány v následujících sekcích:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon- zde mění hodnoty parametrů Shell, Userinit a Uihost (poslední parametr je dostupný pouze ve Windows XP). Musíte je opravit na normální:

- Shell = Explorer.exe

- Userinit = C:\WINDOWS\system32\userinit.exe, (C: je písmeno systémového oddílu. Pokud je Windows na jednotce D, cesta k Userinit bude začínat D:)

- Uihost = LogonUI.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows- viz parametr AppInit_DLLs. Normálně může chybět nebo mít prázdnou hodnotu.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run- zde ransomware vytvoří nový parametr s hodnotou v podobě cesty k souboru blockeru. Název parametru může být řetězec písmen, například dkfjghk. Je potřeba ho úplně odstranit.

Totéž platí pro následující sekce:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

Chcete-li opravit klíče registru, klikněte pravým tlačítkem na parametr, vyberte „Změnit“, zadejte novou hodnotu a klikněte na OK.

Poté restartujte počítač v normálním režimu a spusťte antivirovou kontrolu, která odstraní všechny soubory ransomwaru z pevného disku.

Metoda 2. Odstranění Winlocker pomocí ERD Commander.

ERD commander obsahuje velkou sadu nástrojů pro obnovu Windows, včetně těch poškozených blokováním trojských koní. Pomocí vestavěného editoru registru ERDregedit můžete provádět stejné operace, jaké jsme popsali výše.

ERD commander bude nepostradatelný, pokud je Windows uzamčen ve všech režimech. Jeho kopie jsou distribuovány nelegálně, ale lze je snadno najít na internetu.

Sady příkazů ERD pro všechny verze Windows se nazývají spouštěcí disky MSDaRT (Microsoft Diagnostic & Recovery Toolset) a jsou dodávány ve formátu ISO, který je vhodný pro vypálení na DVD nebo pro přenos na flash disk.

Po zavedení z takového disku je třeba vybrat verzi systému a přejít do nabídky a kliknout na Editor registru.

Ve Windows XP je postup mírně odlišný – zde je potřeba otevřít nabídku Start, vybrat Nástroje pro správu a Editor registru.

Po úpravě registru znovu spusťte systém Windows - s největší pravděpodobností neuvidíte banner „Počítač je blokován“.

Metoda 3. Odstranění blokátoru pomocí antivirového „záchranného disku“.

Jedná se o nejjednodušší, ale také nejdelší způsob odemykání. Vše, co musíte udělat, je vypálit obraz Dr.Web LiveDisk nebo Kaspersky Rescue Disk na DVD, nabootovat z něj, spustit skenování a počkat na dokončení. Virus bude zabit.

Odstranění bannerů z vašeho počítače pomocí disků Dr.Web i Kaspersky je stejně účinné.

Jak chránit počítač před blokátory?

- Nainstalujte si spolehlivý antivirus a udržujte jej stále aktivní.

- Před spuštěním zkontrolujte zabezpečení všech souborů stažených z internetu.

- Neklikejte na neznámé odkazy.

- Neotevírejte přílohy e-mailů, zejména ty, které přicházejí v dopisech se zajímavým textem. Dokonce i od svých přátel.

- Sledujte, jaké stránky navštěvují vaše děti. Použijte rodičovskou kontrolu.

- Pokud je to možné, nepoužívejte pirátský software – mnoho placených programů lze nahradit bezpečnými bezplatnými.

Trojské koně Winlocker jsou typem malwaru, který zablokováním přístupu na plochu z uživatele vymáhá peníze – pokud prý převede požadovanou částku na účet útočníka, obdrží odemykací kód.

Pokud po zapnutí počítače místo plochy uvidíte:

Nebo něco jiného ve stejném duchu – s výhružnými nápisy, a někdy i s obscénními obrázky, nespěchejte s obviňováním svých blízkých ze všech hříchů.

Oni a možná i vy sami jste se stali obětí ransomwaru.

Jak se do vašeho počítače dostanou blokátory ransomwaru?

Nejčastěji se blokátory dostanou do vašeho počítače následujícími způsoby:

- prostřednictvím hacknutých programů, jakož i nástrojů pro hackování placeného softwaru (cracks, keygeny atd.);

- stažené přes odkazy ze zpráv na sociálních sítích, zaslaných údajně známými, ale ve skutečnosti útočníky z hacknutých stránek;

- stažené z phishingových webových zdrojů, které napodobují známé stránky, ale ve skutečnosti jsou vytvořeny speciálně pro šíření virů;

- přijít e-mailem ve formě příloh průvodních dopisů se zajímavým obsahem: „byl jsi žalován...“, „byl jsi vyfocen na místě činu“, „vyhrál jsi milion“ a podobně.

Pozor! Pornografické bannery nejsou vždy stahovány z porno stránek. Zvládnou to od těch nejobyčejnějších.

Stejným způsobem se šíří i další typ ransomwaru – blokátory prohlížečů. Například takto:

nebo takhle:

Požadují peníze za přístup k prohlížení webu přes prohlížeč.

Jak odstranit banner „Windows blokován“ a podobné?

Když je plocha zablokována, když virový banner brání spuštění jakýchkoli programů v počítači, můžete provést následující:

- přejděte do nouzového režimu s podporou příkazového řádku, spusťte editor registru a odstraňte klíče automatického spuštění banneru.

- spusťte z Live CD ("živého" disku), například ERD commander, a odstraňte banner z počítače jak prostřednictvím registru (klíče autorun), tak prostřednictvím Průzkumníka (soubory).

- prohledejte systém ze spouštěcího disku antivirem, například Dr.Web LiveDisk popř Kaspersky Rescue Disk 10.

Metoda 1. Odebrání Winlocker z nouzového režimu s podporou konzoly.

Jak tedy odstranit banner z počítače pomocí příkazového řádku?

Na strojích s Windows XP a 7 je potřeba před spuštěním systému rychle stisknout klávesu F8 a vybrat označenou položku z nabídky (ve Windows 8\8.1 tato nabídka není, takže budete muset nabootovat z instalace disk a odtud spusťte příkazový řádek).

Místo plochy se před vámi otevře konzole. Chcete-li spustit editor registru, zadejte do něj příkaz regedit a stiskněte Enter.

Dále otevřete editor registru, najděte v něm záznamy o virech a opravte to.

Nejčastěji jsou bannery ransomwaru registrovány v následujících sekcích:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon- zde mění hodnoty parametrů Shell, Userinit a Uihost (poslední parametr je dostupný pouze ve Windows XP). Musíte je opravit na normální:

- Shell = Explorer.exe

- Userinit = C:\WINDOWS\system32\userinit.exe, (C: je písmeno systémového oddílu. Pokud je Windows na jednotce D, cesta k Userinit bude začínat D:)

- Uihost = LogonUI.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows- viz parametr AppInit_DLLs. Normálně může chybět nebo mít prázdnou hodnotu.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run- zde ransomware vytvoří nový parametr s hodnotou v podobě cesty k souboru blockeru. Název parametru může být řetězec písmen, například dkfjghk. Je potřeba ho úplně odstranit.

Totéž platí pro následující sekce:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

Chcete-li opravit klíče registru, klikněte pravým tlačítkem na parametr, vyberte „Změnit“, zadejte novou hodnotu a klikněte na OK.

Poté restartujte počítač v normálním režimu a spusťte antivirovou kontrolu, která odstraní všechny soubory ransomwaru z pevného disku.

Metoda 2. Odstranění Winlocker pomocí ERD Commander.

ERD commander obsahuje velkou sadu nástrojů pro obnovu Windows, včetně těch poškozených blokováním trojských koní.

Pomocí vestavěného editoru registru ERDregedit můžete provádět stejné operace, jaké jsme popsali výše.

ERD commander bude nepostradatelný, pokud je Windows uzamčen ve všech režimech. Jeho kopie jsou distribuovány nelegálně, ale lze je snadno najít na internetu.

Sady příkazů ERD pro všechny verze Windows se nazývají spouštěcí disky MSDaRT (Microsoft Diagnostic & Recovery Toolset) a jsou dodávány ve formátu ISO, který je vhodný pro vypálení na DVD nebo pro přenos na flash disk.

Po zavedení z takového disku je třeba vybrat verzi systému a přejít do nabídky a kliknout na Editor registru.

Ve Windows XP je postup mírně odlišný – zde je potřeba otevřít nabídku Start, vybrat Nástroje pro správu a Editor registru.

Po úpravě registru znovu spusťte systém Windows - s největší pravděpodobností neuvidíte banner „Počítač je blokován“.

Metoda 3. Odstranění blokátoru pomocí antivirového „záchranného disku“.

Jedná se o nejjednodušší, ale také nejdelší způsob odemykání.

Stačí vypálit obraz Dr.Web LiveDisk nebo Kaspersky Rescue Disk na DVD, nabootovat z něj, spustit skenování a počkat na dokončení. Virus bude zabit.

Odstranění bannerů z vašeho počítače pomocí disků Dr.Web i Kaspersky je stejně účinné.

V poslední době jsou počítače infikovány tzv. ransomware virem (Trojan.Winlock), k jehož odemčení je vám nabídnuto odeslání placené SMS. V tomto článku se dozvíte, jak se můžete zbavit tohoto viru zcela zdarma. V situacích, kdy se antivirové stránky neotevřou, stáhněte a spusťte tento nástroj.

1 způsob. Pro případ, že se spustí Windows a na obrazovce se objeví banner.

Nejjednodušší způsob, jak se zbavit viru na ploše, je přejít na webovou stránku vývojáře antivirového softwaru Kaspersky Lab a pomocí formuláře získat odemykací klíč. Podobnou operaci lze provést na webové stránce Doctor Web. Poté, co banner zmizí z vaší plochy, nezapomeňte zkontrolovat, zda váš počítač neobsahuje viry.

Pořadí akcí:- Přejděte na web společnosti Kaspersky Lab nebo Doctor Web. a použijte odemykací klíč.

2 a následující metody pro případy, kdy KLÍČ ODEMKNUTÍ NENÍ VHODNÝ.

Pokud se po zapnutí počítače objeví na ploše banner, použijte bezplatný nástroj pro léčbu virů CureIt - Download nebo Kaspersky Virus Removal Tool Download Tyto nástroje pro léčbu lze spustit, i když již máte nainstalovaný jiný antivirus počítač.

Pořadí akcí:Stáhněte a spusťte nástroj CureIt – Download nebo Kaspersky Virus Removal Tool Download

3 způsobem. Pro případ, že se Windows nespustí.

Pokud se po zapnutí počítače místo načtení operačního systému na obrazovce monitoru objeví nabídka na rozloučení s několika stovkami rublů, spusťte počítač v nouzovém režimu. Chcete-li to provést, restartujte počítač a neustále stiskněte klávesu „F8“ na klávesnici. Po několika sekundách budete požádáni o výběr možnosti spuštění systému Windows.

Pořadí akcí:- Vyberte „Nouzový režim se sítí“. Dále se viru zbavíme pomocí jedné z výše popsaných metod.

- Spusťte systém v nouzovém režimu

- Odstraňte pomocí klíče z jedné z webových stránek společnosti Kaspersky Lab nebo Doctor.

- Restartujte počítač.

Prohledejte počítač na přítomnost virů.

4 způsob. Pro případ, že se Windows nespustí v nouzovém režimu.

Pořadí akcí:- V situaci, kdy potřebujete odstranit banner z plochy a operační systém se nespustí ani v normálním, ani v nouzovém režimu, nejlepší možností by byl buď druhý domácí počítač, nebo počítač souseda. Pokud nějaké existují, děláme vše jako v „první nebo druhé metodě“. Také nebude špatné, pokud máte LiveCD, stáhněte si LiveCD z Dr.Web, pomocí bootování, ze kterého můžete zkontrolovat, zda váš počítač neobsahuje viry. Téměř všechny antivirové programy s nejnovějšími aktualizacemi léčí počítač z banneru na ploše.

- Restartujte počítač.

Zadejte odemykací klíč pomocí jiného počítače nebo zavedením z LiveCD, stáhněte si LiveCD z Dr.Web, stáhněte si LiveCD z Kaspersky Lab.

5 způsobů, jak odstranit banner.

- Pro Windows 7: po stisknutí kláves Win + U klikněte na odkaz „Nápověda s nastavením“ - „Prohlášení o ochraně osobních údajů“. Dále přejděte k bodu 5

- Po spuštění počítače stiskněte klávesové zkratky ikonu Windows tlačítko + U

- Vyberte Klávesnici na obrazovce a klikněte na Spustit.

- Klikněte na "Nápověda" - "O"

- V okně, které se objeví v dolní části, vyberte „Microsoft Web Site“

- Do pole adresy napište http://devbuilds.kaspersky-labs.com/devbuilds/AVPTool/

- Zobrazí se okno pro uložení souboru, uložte jej na plochu.

- Vlevo klikněte na "Desktop". Úplně dole „Typ souboru“ - „Všechny soubory“

- Najděte stažený program a spusťte jej.

- Vyberte Úplné skenování.

6. způsob odstranění banneru.

Pokud se banner zobrazí před načtením plochy, obrazovka se uzamkne.

- Stiskněte Ctrl+Shift+Esc, dokud správce úloh nezačne blikat.

- Aniž byste uvolnili klávesy Ctrl+Shift+Esc, klikněte na správce úloh " Zrušit úkol".

- Ve správci úloh klikněte na „nový úkol“ a zadejte „ regedit"

- Přejděte na HKEY_LOCAL_MACHINE /SOFTWARE/MicrosoftWindows NT/CurrentVersion/Winlogon

- Přejděte do pravého podokna Editoru registru a zaškrtněte dvě možnosti „ Shell"A" Userinit" Hodnota parametru Shell musí být " Explorer.exe". Parametr Userinit – " C:\WINDOWS\system32\userinit.exe,“ (bez mezer, na konci vždy čárka)!

- Pokud jsou možnosti „Shell“ a „Userinit“ v pořádku, najděte sekci HKEY_LOCAL_MACHINE /SOFTWARE/Microsoft/Windows NT/CurrentVersion/Image File Options a rozbalte ji. Pokud existuje podklíč explorer.exe, odstraňte jej (klikněte pravým tlačítkem => Smazat).

- Restartujte počítač.

- Ujistěte se, že váš počítač neobsahuje viry.

Pokud selže, opakujte tuto metodu v nouzovém režimu.

Pokud vám žádná z výše uvedených metod nepomůže, můžete kontaktovat naši společnost na adrese