Uživatelské účty. Vytvořte uživatelský účet domény

Uživatelské účty

V Windows Server 2003 definuje dva typy uživatelských účtů:

Doménové účty záznamy ( doména uživatelské účty) definované v Active Directory. Prostřednictvím systému jednorázových hesel mohou takové účty přistupovat ke zdrojům v celé doméně. Vytvářejí se v konzole Uživatelé a počítače služby Active Directory.

Místní účty (místní uživatelúčty) definované na místním počítači, mají přístup pouze k jeho prostředkům a musí být ověřeny, než budou moci přistupovat k síťovým prostředkům. Místní uživatelské účty se vytvářejí v modulu snap-in Místní uživatelé a skupiny.

Místní uživatelské a skupinové účty jsou uloženy pouze na členských serverech a pracovních stanicích. Na prvním řadiči domény jsou přesunuty do služby Active Directory a převedeny na účty domény.

Přihlašovací jména, hesla a veřejné certifikáty

Všechny uživatelské účty jsou rozpoznány podle jejich přihlašovacího jména. V systému Windows Server 2003 se skládá ze dvou částí:

uživatelské jméno - název textového účtu;

doména nebo pracovní skupina ,PROTIna kterém se účet nachází.

Pro uživatele wEstanec, jehož účet je vytvořen v doméně microsoft.com, vypadá celé přihlašovací jméno pro Windows Server 2003 takto - mystaneC@microsoft.com. Při práci se službou Active Directory někdy potřebujete plně kvalifikovaný název domény (plně kvalifikovanýdoménajméno, FQDN) user, sestávající z názvu domény DNS kombinovaného s názvy kontejneru (nebo organizační jednotky) a skupiny. Od uživatele microsoft.co m\ Uživatelé\wEstaneC, microsoft.com - název domény DNS, uživatelé - název kontejneru, a wEstaneC- uživatelské jméno.

Uživatelský účet může být spojen s heslem a veřejný certifikát (veřejný certifikát). Veřejný certifikát kombinuje veřejný a soukromý klíč k identifikaci uživatele. Přihlášení pomocí hesla je interaktivní. Přihlášení pomocí veřejného certifikátu využívá čipovou kartu a čtečku.

Bezpečnostní ID a uživatelské účty

Přestože systém Windows Server 2003 používá k přidělování oprávnění a oprávnění uživatelská jména, identifikátor klíčového účtu je ten, který se vygeneruje při Evytvoření jedinečného identifikátoru zabezpečení (SID). Skládá se z SID domény a jedinečného relativního identifikátoru, který byl přidělen hlavním hostitelem relativních identifikátorů.

Pomocí identifikátorů SID je systém Windows Server 2003 schopen sledovat účty bez ohledu na uživatelská jména. Pomocí SID můžete měnit uživatelská jména a mazat účty, aniž byste se museli obávat, že někdo jiný získá přístup ke zdrojům vytvořením účtu se stejným názvem.

Když se jméno uživatele změní, Windows Server 2003 porovná staré SID s novým názvem. Když odstraníte účet, systém Windows Server 2003 považuje konkrétní SID za vyšší neplatný. Pokud poté vytvoříte účet se stejným názvem, nezíská oprávnění předchozího účtu, protože má jiné SID.

Skupinové účty

Kromě uživatelských účtů používá systém Windows Server 2003 skupiny k automatickému udělování oprávnění podobným typům uživatelů a ke zjednodušení správy účtů. Pokud je uživatel členem skupiny, která má právo přístupu ke zdroji, může k němu také přistupovat. Chcete-li uživateli poskytnout přístup k potřebným zdrojům, jednoduše ho zařaďte do příslušné skupiny. Protože v různých doménách Active Directory mohou existovat skupiny se stejným názvem, jsou skupiny často označovány celým jménem - doména\název_skupiny , například WORK\GMarketing odpovídá skupině GMarketing v doméně WORK. Při práci se službou Active Directory je někdy potřeba odkazovat na skupinu jejím plně kvalifikovaným názvem, který se skládá z názvu DNS domény, názvu kontejneru nebo organizační jednotky a názvu skupiny. V názvu skupiny microsoft.com\UsErs\GMarkcting, microsoft.com - DNS - název domény, Users - kontejner nebo OP a GMarketing - název skupiny.

Zaměstnanci marketingu budou pravděpodobně potřebovat přístup ke všem zdrojům souvisejícím s marketingem. Místo toho, abyste je sdíleli jednotlivě, měli byste uživatele seskupit. Pokud se uživatel později přesune do jiného oddělení, bude ho stačit jednoduše vyloučit ze skupiny a všechna přístupová oprávnění budou odebrána.

Typy skupin

V Windows Server 2003 používá tři typy skupin:

Místní skupiny jsou definovány a používány pouze na místním počítači vytvořeném v modulu snap-in Místní uživatelé a skupiny;

Skupiny zabezpečení mají popisovače zabezpečení a jsou definovány v doménách prostřednictvím konzoly Active Directory – uživatelé a počítače (Active Adresář Uživateléa Počítače);

distribuční skupiny (rozdělení skupiny) se používají jako e-mailové distribuční seznamy, nemají žádné popisovače zabezpečení a jsou definovány v doménách prostřednictvím konzoly Active Directory Users and Computers (ActiveAdresář Uživateléa Počítače).

Rozsah skupiny

Skupiny mohou mít různé oblasti působnosti - lokální doména (doménamístní), vestavěný místní (postavený- vmístní), globální (globální) a univerzální (univerzální). To určuje, ve které části sítě jsou platné.

Místní skupiny domény poskytují oprávnění v jedné doméně Místní skupiny domény zahrnují pouze účty (uživatele i počítače) a skupiny z domény, ve které jsou definovány.

Vestavěné místní skupiny mají speciální oprávnění v místní doméně. Pro jednoduchost se jim často říká doménové lokální skupiny, ale na rozdíl od běžných skupin nelze vestavěné lokální skupiny vytvářet ani mazat – lze pouze měnit jejich složení. Pokud mluvíme o lokálních skupinách domény, mají zpravidla na mysli běžné a vestavěné místní skupiny, pokud není uvedeno jinak.

Globální skupiny se používají k přiřazení přístupových oprávnění k objektům v jakékoli doméně stromu nebo doménové struktury. Globální skupina zahrnuje pouze účty a skupiny z domény, ve které jsou definovány.

Univerzální skupiny spravují oprávnění v rámci celého stromu nebo doménové struktury; zahrnují účty a skupiny z libovolné domény ve stromu domény nebo doménové struktuře. Univerzální skupiny jsou dostupné pouze ve službě Active Directory v nativním režimuWindows 2000 nebo v režimu Windows Server 2003.

Univerzální skupiny jsou velmi užitečné ve velkých podnicích, které mají více domén. Složení univerzálních skupin by se nemělo často měnit, protože jakákoli změna by měla být replikována do všech globálních katalogů (GC) ve stromu nebo doménové struktuře.

Bezpečnostní ID a skupinové účty

V Skupinové účty systému Windows Server 2003, stejně jako uživatelské účty, se odlišují jedinečnými identifikátory zabezpečení (SID). To znamená, že nemůžete odstranit účet skupiny a poté vytvořit skupinu se stejným názvem a se stejnými oprávněními a oprávněními. Nová skupina bude mít nové SID a všechna oprávnění a oprávnění staré skupiny budou ztracena.

Pro každou relaci uživatele v systému Windows Server 2003 vygeneruje token zabezpečení, který obsahuje ID uživatelského účtu a SID všech skupin zabezpečení, do kterých uživatel patří. Velikost tokenu roste s tím, jak je uživatel přidáván do nových skupin zabezpečení. To vede k následujícím důsledkům:

Aby se uživatel mohl přihlásit, musí být procesu přihlášení předán bezpečnostní token. Proto jak se zvyšuje členství uživatele ve skupinách zabezpečení, proces přihlašování trvá stále déle;

K určení přístupových oprávnění je každému počítači, ke kterému uživatel přistupuje, odeslán token zabezpečení. Čím větší je tedy token zabezpečení, tím vyšší je síťový provoz.

Kdy použít místní, globální a univerzální skupiny domény

Místní, globální a univerzální skupiny domény obsahují mnoho možností pro nastavení skupin v rámci celého podniku. V ideálním případě byste měli používat obory skupin k vytváření hierarchií, které jsou podobné struktuře organizace a odpovědnosti skupin uživatelů.

Místní skupiny domén mají nejmenší sféru vlivu a jsou vhodné pro řízení přístupu ke zdrojům, jako jsou tiskárny a sdílené složky.

Globální skupiny jsou optimální pro správu uživatelských a počítačových účtů v samostatné doméně.

Univerzální skupiny mají nejširší sféru vlivu. Používají se k centralizaci skupin definovaných ve více doménách. Obvykle se to provádí přidáním globální skupiny do univerzální skupiny. Když se pak změní složení globálních skupin, změny se nebudou replikovat na všechny GC, protože formálně se složení univerzálních skupin nemění.

Pokud má vaše organizace pouze jednu doménu, univerzální skupiny nejsou potřeba; Strukturu doporučujeme používat na lokální doméně a globálních skupinách.

Standardní uživatelské a skupinové účty

Při instalaci systému Windows Server 2003 se vytvoří standardní uživatelské účty a skupiny. Jsou určeny pro počáteční nastavení nezbytné pro vývoj sítě Zde jsou tři typy standardních účtů:

vestavěný Uživatelské a skupinové účty jsou instalovány spolu s OS, aplikacemi a službami;

předdefinované uživatelské a skupinové účty jsou nainstalovány s OS;

implicitní- speciální skupiny vytvořené implicitně při přístupu k síťovým zdrojům; také se jim říká speciální předměty (zvláštní identity).

Nemůžete odstranit uživatele a skupiny vytvořené OS.

Vestavěné účty

Vestavěné uživatelské účty v systému Windows Server 2003 mají specifické účely. Všechny systémy Windows Server 2003 mají tři integrované účty.

Místní systém- pseudoúčet pro provádění systémových procesů a zpracování úloh na úrovni systému, dostupný pouze v lokálním systému. Tato položka má právo Přihlásit se jako služba. Většina služeb běží pod účtem místního systému a má oprávnění k interakci s plochou.

Služby, které vyžadují další oprávnění nebo přihlašovací práva, běží pod účtyMístní Servis nebo Síť Servis.

Místní Servis - pseudo účet pro spouštění služeb, které vyžadují další oprávnění nebo přihlašovací práva v místním systému. Služby spuštěné pod tímto účtem mají výchozí práva a oprávnění k přihlášení jako služba, změně systémového času a vytváření protokolů zabezpečení. Služby běžící pod účtem místní služby zahrnují Alerter, Messenger, vzdálený registr, Smart Card, Smart Card Helper, Service SSDP Discovery Service, TCP/IP NetBIOS Helper, nepřerušitelný zdroj napájení a WebClient.

Síť Servis - Pseudoúčet pro služby, které vyžadují další oprávnění nebo přihlašovací práva v místním systému a síti. Služby spuštěné pod tímto účtem mají práva přihlásit se jako služba, měnit systémový čas a vytvářet protokoly zabezpečení. Účet síťové služby provozuje služby, jako je koordinátor distribuovaných transakcí (DistribuovánoTransakceKoordinátor), DNS-klient( DNSKlient), Protokoly výkonu a výstrahy a Lokátor vzdáleného volání procedur (VzdálenýPostupVolání Lokátor). Při instalaci doplňků nebo jiných aplikací na server máte povoleno nastavit další výchozí účty. Obvykle je lze odstranit později. Po instalaci IIS (Internet InformaceSlužby), objeví se nové účty: první je vestavěný účet pro anonymní přístup ke službě IIS a druhý používá služba IIS ke spouštění aplikačních procesů. Tyto účty jsou definovány ve službě Active Directory, když jsou nakonfigurovány v doméně, a jako místní účty, když jsou nakonfigurovány na samostatném serveru nebo pracovní stanici. Další vestavěný účet, - TSIntErnetUser - vyžadují terminálové služby.

Předdefinované uživatelské účty

Spolu s Windows Server 2003 nainstaluje některé položky: Správce (Správce), host ( Host), ASPNET A Podpora. Na členských serverech jsou předdefinované účty lokální pro systém, na kterém jsou nainstalovány. Předdefinované účty mají protějšky ve službě Active Directory, které mají přístup pro celou doménu a jsou zcela nezávislé na místních účtech v jednotlivých systémech.

Účet správce

Tento předdefinovaný účet má plný přístup k souborům, složkám, službám a dalším zdrojům; nelze jej zakázat ani smazat. V Active Directory má přístup a oprávnění v celé doméně. V ostatních případech má správce obvykle přístup pouze k místnímu systému. Soubory a složky může správce dočasně zavřít, má však právo kdykoli znovu získat kontrolu nad jakýmikoli prostředky změnou přístupových oprávnění.

Chcete-li zabránit neoprávněnému přístupu k systému nebo doméně, musí mít účet správce silné heslo. Každý také zná výchozí název pro tuto položku, takže se doporučuje přejmenovat ji.

Obvykle není nutné měnit základní nastavení účtu správce, ale někdy je potřeba změnit další nastavení, jako je jeho členství v určitých skupinách. Ve výchozím nastavení je správce v doméně zahrnut do skupin Administrators, Domain Admins, Domain Users, Enterprise Admins, Schema Admins a Group Policy Creator Owners.Skupina PolitikaTvůrceVlastníci).

Účet ASPNET

Účet ASPNET používá NET Framework a používá se ke spouštění pracovních procesů ASP.NET. Je členem skupiny Domain Users a jako taková má stejná práva jako běžní uživatelé v doméně.

Účet hosta

Tento účet je určen pro uživatele, kteří potřebují jednorázový nebo občasný přístup k počítačovým nebo síťovým zdrojům. Účet hosta má velmi omezená systémová oprávnění, ale měl by být používán opatrně, protože potenciálně snižuje zabezpečení. Proto je položka Guest při instalaci systému Windows Server 2003 zpočátku zakázána.

Účet Guest je výchozím členem skupin Domain Hosté a Hosté. Je důležité si uvědomit, že všechny účty hostů jsou členy implicitní skupiny Everyone, která má obvykle výchozí přístup k souborům a složkám a standardní sadu uživatelských práv.

Účet podpory

Účet podpory používá vestavěná služba Nápověda a podpora (Pomoc aPodpora). Je členkou skupin HelpServicesGroup a Domain Users a má oprávnění přihlásit se jako dávková úloha. To umožňuje účtu podpory spouštět dávkové úlohy související s aktualizacemi systému.

Vestavěné a předdefinované skupiny

Vestavěné skupiny se instalují se všemi systémy Windows Server 2003 Chcete-li uživateli poskytnout oprávnění a oprávnění integrované skupiny, jednoduše přidejte uživatele do skupiny.

Chcete-li například uživateli udělit administrativní přístup k systému, musí být zařazen do místní skupiny Administrators. Chcete-li uživateli udělit administrativní přístup k doméně, musí být zařazen do místní skupiny domén Administrators (Správci) V AktivníAdresář.

Implicitní skupiny a speciální identifikátory

V Implicitní skupiny Windows NT byly přiřazeny automaticky při přihlášení na základě toho, jak uživatel přistupoval k síťovému prostředku. Pokud tedy kontaktoval prostřednictvím interaktivního přihlášení, stal se automaticky členem implicitní interaktivní skupiny (Interaktivní).

V Windows 2000 a WindowsServerObjektově založený přístup k adresářové struktuře z roku 2003 změnil původní pravidla pro implicitní skupiny. Přestože stále nemůžete zobrazit členství v implicitních systémových skupinách, můžete do nich zahrnout uživatele, skupiny a počítače.

Členství ve speciální vestavěné skupině lze konfigurovat implicitně, například při přihlášení, nebo explicitně prostřednictvím přístupových oprávnění. Stejně jako u jiných standardních skupin závisí dostupnost implicitních skupin na konfiguraci vaší sítě.

Funkce účtu

Chcete-li uživateli přidělit určitá práva, stačí jej přidat do skupin a odejmout jej odebrat z odpovídajících skupin.

V Účet Windows Server 2003 lze přiřadit následující typy práv.

Privilegium Umožňuje provést konkrétní administrativní úlohu, jako je vypnutí systému. Oprávnění lze přidělit uživatelům i skupinám.

Přihlašovací práva (přihlašovací práva) určit možnost přihlásit se do systému např. lokálně. Přihlašovací práva lze přidělit uživatelům i skupinám.

Vestavěné schopnosti určené pro skupiny. Jsou předem určené a neměnné, ale jsou přípustné delegovat na uživatele s oprávněním ke správě předměty, OP nebo jiné nádoby. Například možnost vytvářet, mazat a spravovat uživatelské účty je dána administrátorům a provozovatelům účtů. Jinými slovy, uživatel, který je zařazen do skupiny Administrators, získává právo vytvářet a mazat uživatelské účty.

Oprávnění přístup (přístupová oprávnění) určit, jaké akce lze provádět se síťovými prostředky, například vytvoření souboru ve složce. Uživatelům, počítačům a skupinám můžete přiřadit přístupová oprávnění.

Nemůžete změnit vestavěné schopnosti skupiny, ale můžete změnit její standardní oprávnění. Správce tedy může zrušit síťový přístup k počítači odebráním skupinového práva pro přístup k tomuto počítači ze sítě.

Standardní skupinové účty

Hlavní vlastností standardních skupin je flexibilita. Přiřazením uživatelů do správných skupin bude správa pracovních skupin nebo domén systému Windows Server 2003 mnohem jednodušší. Při takové rozmanitosti skupin však není snadné porozumět účelu každé z nich. Podívejme se blíže na skupiny používané správci a implicitní skupiny.

Administrativní skupiny

Správce má široký přístup k síťovým zdrojům. Správci mohou vytvářet účty, měnit uživatelská práva, instalovat tiskárny, spravovat sdílené prostředky atd. Hlavní skupiny administrátorů jsou Administrators, Domain Admins a Enterprise Admins.

Správci) - místní skupina, v závislosti na jejím umístění, poskytující úplný administrativní přístup k jednotlivému počítači nebo konkrétní doméně. Chcete-li někoho jmenovat správcem místního počítače nebo domény, stačí jej zahrnout do této skupiny. Tento účet mohou upravovat pouze členové skupiny Administrators.

Globální skupina Domain Admins je navržen tak, aby pomáhal spravovat všechny počítače v doméně. Tato skupina má administrativní kontrolu nad všemi počítači v doméně, protože je ve výchozím nastavení členem skupiny Administrators.

Globální skupina Enterprise Admins umožňuje spravovat všechny počítače ve stromu nebo lese. Má administrativní kontrolu nad všemi počítači v podniku, protože je ve výchozím nastavení zařazen do skupiny Administrators.

Implicitní skupiny

V Windows Server 2003 má několik vestavěných systémových skupin, které umožňují přidělovat oprávnění v konkrétních situacích. Oprávnění pro takové skupiny jsou obvykle definována implicitně, ale můžete je přidělit sami, když změníte objekty služby Active Directory.

Já - obsahuje samotný objekt a umožňuje mu měnit se.

Anonymní přihlášení - uživatelé přistupující do systému prostřednictvím anonymního přihlášení. Používá se pro anonymní přístup ke zdrojům, jako jsou webové stránky na podnikových serverech.

Vše ( Každý) - všichni online, síťoví, vytáčení a ověření uživatelé. Tato skupina poskytuje široký přístup k systémovým prostředkům.

Skupina tvůrců (Skupina tvůrců) - skupina používaná k automatickému udělování přístupových oprávnění uživatelům, kteří jsou členy stejné skupiny (skupin) jako tvůrce souboru nebo složky.

Interaktivní - uživatelé registrovaní místně. Umožňuje povolit přístup ke zdroji pouze místní uživatelů.

Ovladače doména podniky (Řadiče podnikových domén) - řadiče domény s rolemi a odpovědnostmi, které platí v celém podniku. Zařazení do této skupiny umožňuje řadičům provádět určité úkoly pomocí tranzitivní důvěryhodnosti.

Omezený - uživatelé a počítače s omezeným přístupem. Na členském serveru nebo pracovní stanici tato skupina zahrnuje místního uživatele ze skupiny Users.

Dávkové soubory - uživatelé nebo procesy přistupující k systému jako dávková úloha (nebo prostřednictvím dávkové fronty).

Uživatel terminálového serveru - Uživatelé přistupující do systému prostřednictvím Terminálových služeb. Umožňuje uživatelům terminálového serveru přistupovat k serverovým aplikacím a provádět další úkoly.

Proxy - uživatelé a počítače přistupující ke zdrojům prostřednictvím proxy serveru (používá se, když jsou v síti proxy servery).

Ověření uživatelé - uživatelé přistupující do systému prostřednictvím přihlašovacího procesu. Používá se k organizaci přístupu ke sdíleným zdrojům a doméně, například k souborům ve veřejné složce, která by měla být přístupná všem zaměstnancům organizace.

Net ( Síť) - uživatelé přistupující do systému přes síť. Umožňuje povolit přístup ke zdroji pouze na dálku uživatelů.

Systém ( Systém) - samotný OS Windows Server 2003. Používá se, když OS potřebuje provést funkci na systémové úrovni.

Služba ( Servis) - služby přistupující do systému. Poskytuje přístup k procesům spuštěným službami Windows Server 2003.

Vlastník tvůrce - uživatel, který vytvořil tento soubor nebo složku. Používá se k automatickému udělení oprávnění tvůrci souboru nebo složky.

Vzdálený přístup ( Telefonické připojení) - uživatelé přistupující do systému prostřednictvím vytáčeného připojení.

Od čtenářů dostávám mnoho e-mailů popisujících problémy, se kterými se setkávají při vytváření nebo správě účtů. Mnoho administrátorů má problémy, protože při konfiguraci nedopatřením vynechají důležité prvky nebo nedodržují systém. Proto jsem se rozhodl vrátit se k základům vytváření a správy účtů a poskytnout několik tipů, které vám tento proces usnadní.

Uživatelský účet obsahuje jméno a heslo pro přihlášení k místnímu počítači nebo doméně. V Active Directory (AD) může uživatelský účet obsahovat také další informace, jako je celé jméno uživatele, e-mailová adresa, telefonní číslo, oddělení a fyzická adresa. Uživatelský účet navíc slouží jako prostředek pro přidělování oprávnění, přihlašovacích skriptů, profilů a domovských adresářů.

Místní účty vs účty domény

Když se uživatelé přihlásí k místnímu počítači, nikoli k doméně, používají místní účty. V prostředí pracovní skupiny (peer-to-peer – peer-to-peer) poskytují místní účty funkce přihlášení pro uživatele místního počítače a poskytují vzdáleným uživatelům přístup k prostředkům počítače. Někteří uživatelé mohou mít například přístup k datům na serveru a používat místní účet k přihlášení do takového systému.

Většina uživatelských účtů v podnikové síti je však založena na doméně a poskytuje práva a oprávnění pro celou doménu. Pokud to doménový účet výslovně nezakazuje, mohou se uživatelé přihlásit do domény pomocí doménového účtu na jakékoli pracovní stanici. Po registraci dostanou uživatelé specifická oprávnění k síťovým prostředkům pro účet domény.

Doménové účty ale nemají jen uživatelé. V doméně představují účty fyzické záznamy, které mohou odpovídat počítači, uživateli nebo skupině. Uživatelské účty, účty počítačů a účty skupin jsou principály (autorizátory) – objekty adresářových služeb, kterým jsou automaticky přiřazována SID, která určují přístup k prostředkům domény.

Dvě nejdůležitější použití doménových účtů jsou ověřování uživatelů a povolení nebo odepření přístupu k prostředkům domény. Autentizace umožňuje uživatelům registrovat se do počítačů a domén s vlastnostmi, které jsou ověřeny doménovými službami. Doména povoluje nebo zakazuje přístup k prostředkům domény na základě oprávnění, která uživatel získá členstvím v jedné nebo více skupinách domén.

Vestavěné účty domény

Po vytvoření domény systém Windows automaticky vygeneruje několik uživatelských účtů. Windows 2000 má vestavěné účty Administrator a Guest. Domény Windows Server 2003 mají třetí vestavěný účet s názvem HelpAssistant, který se automaticky vytvoří při prvním spuštění vzdálené pomoci. Každý z těchto vestavěných účtů má jinou sadu oprávnění.

Účet správce má sadu oprávnění Úplné řízení pro všechny prostředky domény a může přidělovat oprávnění uživatelům v doméně. Ve výchozím nastavení je účet správce členem následujících skupin:

- Správci

- Správci domény

- Uživatelé domény

- Enterprise Admins

- Vlastníci tvůrců zásad skupiny

- Správci schémat

Někteří správci přejmenují nebo zakážou účet správce, aby uživatelům ztížili přístup k řadiči domény (DC). Místo toho by se administrátoři mohli zaregistrovat u účtů, které jsou členy stejných skupin, což by jim poskytlo dostatečná práva ke správě domény. Pokud je účet správce deaktivován, můžete tento účet použít k získání přístupu k DC v případě potřeby spuštěním DC v nouzovém režimu (účet správce je vždy dostupný v nouzovém režimu).

Účet hosta umožňuje uživatelům, kteří nemají účet, zaregistrovat se do domény. Účet hosta nevyžaduje heslo, ale můžete pro něj nastavit oprávnění stejně jako pro jakýkoli uživatelský účet. Účet hosta je členem skupin Hosté a Hosté domény. Je jasné, že možnost registrace na doméně pro každého, kdo nemá skutečný účet, představuje určité riziko, a proto většina administrátorů tento účet nepoužívá. V systému Windows 2003 je účet Guest ve výchozím nastavení zakázán. Chcete-li zakázat účet hosta ve Windows 2000, musíte na něj klepnout pravým tlačítkem v modulu snap-in Uživatelé a počítače Active Directory konzoly Microsoft Management Console (MMC) a z nabídky vybrat možnost Zakázat.

Účet HelpAssistant byl zaveden pouze ve Windows 2003. Služba Remote Desktop Help Session Manager vytvoří a spravuje tento účet, když uživatel požádá o relaci vzdálené pomoci.

Vytvořte uživatelské účty domény

Uživatelské účty domény jsou vytvářeny na DC jako funkce AD. Musíte otevřít modul snap-in Uživatelé a počítače služby Active Directory a poté rozbalit příslušnou doménu (pokud jich je několik). Na rozdíl od Windows NT 4.0, Windows 2000 a Windows 2003 oddělují procesy vytváření a konfigurace účtů: správce nejprve vytvoří uživatele a přidružené heslo a poté je nakonfiguruje nastavením členství ve skupinách.

Chcete-li vytvořit nového uživatele domény, klepněte pravým tlačítkem myši na kontejner Users a poté výběrem položky Nový, Uživatel otevřete dialogové okno Nový objekt – Uživatel, které ukazuje Obrázek 1. Dále musíte zadat uživatelské jméno a přihlašovací jméno. Systém Windows automaticky připojí aktuální příponu domény k přihlašovacímu jménu, které se nazývá hlavní přípona uživatele (přípona UPN). Můžete vytvořit další přípony UPN a vybrat příponu pro nového uživatele v poli se seznamem. Můžete také zadat jiné uživatelské jméno pro registraci v doméně z počítačů NT 4.0 a Windows 9.x (předchozí jméno je ve výchozím nastavení nahrazeno).

Poté kliknutím na tlačítko Další nakonfigurujte heslo uživatele, jak ukazuje obrázek 2. Ve výchozím nastavení systém Windows nutí uživatele, aby si při příštím přihlášení změnili heslo, takže pro každého nového uživatele můžete použít výchozí heslo společnosti a poté dát uživatelům. možnost zadání nového hesla po první vlastní registraci. Dále musíte vybrat možnosti hesla, které chcete nastavit pro tohoto uživatele. Nakonec musíte kliknout na Další, abyste viděli přehled vybraných nastavení, a poté kliknutím na Dokončit vytvořte uživatelský účet v AD.

Vlastnosti uživatelského účtu

Chcete-li nakonfigurovat nebo změnit vlastnosti uživatelského účtu domény, musíte jej vybrat v seznamu a dvakrát kliknout pravým tlačítkem myši. Obrazovka 3 zobrazuje kategorie nastavení.

Karta Member Of řídí členství uživatele ve skupině (a tedy i oprávnění a práva uživatele v doméně). Ve výchozím nastavení systém Windows umístí nový uživatelský účet do skupiny Domain Users. Některým uživatelům to stačí a není třeba dělat nic jiného. Ostatním uživatelům, jako jsou manažeři oddělení nebo pracovníci IT, musí být přiděleno členství ve skupinách, které jim umožní provádět potřebné úkoly. Chcete-li nastavit členství ve skupině, klikněte na Přidat a poté vyberte příslušnou skupinu pro uživatele, jehož účet upravujete. Pokud vestavěné skupiny neposkytují přesně tu správnou sadu oprávnění pro vaše potřeby, měli byste si vytvořit vlastní skupiny.

Vytváříme šablony

Systém Windows umožňuje kopírovat uživatelské účty, čímž je proces vytváření šablon rychlejší a efektivnější. Nejlepší způsob, jak využít tuto funkci, je vytvořit několik šablon uživatelských účtů a tyto účty pak přeměnit na skutečné. Protože oprávnění a práva jsou nejdůležitější (a potenciálně nebezpečné) vlastnosti, měli byste vytvářet šablony v kategoriích podle členství ve skupině. Začnete šablonou pro standardního uživatele (tj. člena pouze skupiny Domain Users), poté vytvoříte šablony, které mají specifické kombinace členství ve skupinách. Můžete například vytvořit uživatelskou šablonu s názvem Power s členstvím ve skupině Power Users bez omezení doby přihlášení nebo uživatelskou šablonu s názvem DialUp s předdefinovaným nastavením telefonického připojení. Následně při vytváření nových účtů můžete vybrat vhodnou šablonu a upravit ji.

Objevil jsem několik užitečných technik pro vytváření a kopírování šablon:

- přiřaďte šablonám názvy, které začínají 0, aby se všechny objevily společně v horní části seznamu uživatelských souborů;

- přiřadit všem šablonám stejné heslo;

- deaktivujte všechny účty šablon (klikněte pravým tlačítkem na soubor a vyberte možnost Zakázat).

Chcete-li vytvořit účet pro nového uživatele ze šablony, klikněte pravým tlačítkem na seznam šablon a vyberte Kopírovat. V dialogovém okně Kopírovat objekt – uživatel musíte zadat uživatelské jméno a přihlašovací jméno pro nově vytvořenou položku a poté kliknutím na tlačítko Další nastavit heslo nového uživatele, jak je popsáno níže.

- Zadejte standardní firemní heslo a přidělte je novému uživateli.

- Vymažte buňky hesla nikdy nevyprší a účet je zakázán.

- Zaškrtněte políčko Při příštím přihlášení musí uživatel změnit heslo.

- Klepněte na tlačítko Další a potom na tlačítko Dokončit.

Není třeba se obtěžovat s kartou Člen, protože systém již zkopíroval členství ve skupinách z uživatelské šablony. V podstatě, pokud není potřeba zaznamenávat telefonní číslo a adresu uživatele, nemůžete na zbývajících kartách nic dělat. Systém zkopíruje všechny běžné atributy. Můžete však přidat další atributy pro automatické kopírování nebo můžete zabránit kopírování určitých atributů úpravou schématu AD.

Katie Ivensová- Editor časopisu Windows 2000 Magazine. Přispěla do více než 40 počítačových knih, včetně Windows 2000: The Complete Reference (Osborne/McGraw-Hill). Lze ji kontaktovat na:

Účty (účty) uživatelé, počítače a skupiny - jeden z hlavních prvků řízení přístupu k síťovým zdrojům, a tedy i celému systému zabezpečení sítě jako celku.

V prostředí Windows 2003 Active Directory existují 3 hlavní typy uživatelských účtů:

- Místní uživatelské účty. Tyto účty existují v místní databázi SAM (Správce bezpečnostních účtů) na každém systému se systémem Windows 2003. Tyto účty se vytvářejí pomocí nástroje Místní uživatelé a skupiny (Místní uživatelé a skupiny) konzole Správa počítače (Správa počítače). Pamatujte, že pro přihlášení pomocí místního účtu musí být tento účet přítomen v databázi SAM v systému, do kterého se pokoušíte přihlásit. To dělá místní účty nepraktickými pro velké sítě kvůli velké režii na jejich správu.

- Uživatelské účty domény. Tyto účty jsou uloženy ve službě Active Directory a lze je použít k přihlášení a přístupu k prostředkům v rámci doménové struktury AD. Účty tohoto typu se vytvářejí centrálně pomocí konzoly " Uživatelé a počítače služby Active Directory " (" ").

- Vestavěné účty. Tyto účty jsou vytvářeny samotným systémem a nelze je smazat. Ve výchozím nastavení každý systém, ať už izolovaný (samostatný) nebo součást domény, vytváří dva účty – Správce (Správce) A Host (Host). Ve výchozím nastavení je účet hosta zakázán.

Zaměřme se na uživatelské účty domény. Tyto účty jsou uloženy na řadičích domény, které ukládají kopii databáze Active Directory.

Existují různé formáty, ve kterých mohou být přihlášení uživatelů reprezentována, protože se mohou lišit z důvodu kompatibility s klienty se staršími verzemi Windows (například 95, 98, NT). Dva hlavní typy přihlášení používají příponu Hlavní jméno uživatele (primární uživatelské jméno) a přihlašovací jméno uživatele v systémech před Windows 2000.

Primární uživatelské jméno ( UPN, Název principu uživatele) má stejný formát jako e-mailová adresa. Obsahuje přihlašovací jméno uživatele, poté ikonu „@“ a název domény. Ve výchozím nastavení je název domény kořenové domény zvýrazněn v poli rozbalovací nabídky bez ohledu na to, v jaké doméně byl účet vytvořen (rozbalovací seznam bude obsahovat také název domény, ve které jste účet vytvořili) .

Můžete také vytvořit další přípony domény (část názvu, která následuje za znakem @), které se zobrazí v rozevíracím seznamu a lze je použít k vytvoření UPN, pokud je vyberete (to se provádí pomocí konzoly " Active Directory – domény a důvěryhodnost " (" Doména a důvěryhodnosti služby Active Directory ").

Je pro to pouze jedna povinná podmínka – všechny UPN v lese musí být jedinečné (tj. neopakovat se). Pokud přihlašovací účet uživatele používá UPN pro přihlášení do Windows 2003, stačí zadat UPN a heslo – již si nemusíte pamatovat ani zadávat název domény. Další výhodou tohoto systému pojmenování je, že UPN často odpovídá e-mailové adrese uživatele, což opět snižuje množství uživatelských informací, které je třeba si zapamatovat.

Místní účty

Každý počítač se systémem Windows NT/2000/XP/2003 (pokud se nejedná o server, který je řadičem domény) má databázi místních účtů s názvem databáze SAM. Tyto databáze byly diskutovány při popisu bezpečnostního modelu "Working Group". Lokální uživatelé a zejména skupiny se využívají při přidělování přístupových práv ke zdrojům na konkrétním počítači, a to i v modelu zabezpečení domény. Obecná pravidla pro používání lokálních a doménových skupin pro řízení přístupu budou popsána níže.

Správa uživatelských účtů domény

Uživatelské účty domény (stejně jako účty počítačů a skupin) jsou uloženy ve speciálních kontejnerech AD. Mohou to být buď standardní kontejnery Uživatelé pro uživatele a Počítače pro počítače nebo organizační jednotku (OU) vytvořenou správcem. Výjimkou jsou účty řadiče domény, které jsou vždy uloženy v organizační jednotce s názvem Ovladače domén.

Podívejme se na příklady procesu vytváření uživatelských účtů v databázi Active Directory a rozebereme základní vlastnosti doménových účtů. Účty pro počítače se vytvářejí během procesu připojování počítače k doméně.

Vytvoření účtu domény

Pozor! V laboratorních cvičeních máte za úkol nastavit zásady, které výrazně snižují úroveň požadavků na hesla a uživatelská oprávnění:

- požadavek na složitost hesla je zakázán,

- minimální délka hesla je nastavena na 0 (tj. heslo může být prázdné),

- minimální doba platnosti hesla je nastavena na 0 dní (tj. uživatel si může heslo kdykoli změnit),

- historie ukládání hesel je nastavena na 0 (tj. při změně hesla systém nekontroluje historii dříve použitých hesel),

- Skupině Users jsou udělena místní přihlašovací práva k řadičům domény.

Tyto zásady jsou nastaveny výhradně pro pohodlí provádění cvičení, která musí být prováděna s právy běžných uživatelů na serverech řadičů domény. Ve skutečné administrační praxi by takové slabé bezpečnostní parametry neměly být nikdy nastaveny na hesla a uživatelská práva by měla být velmi přísná (bezpečnostní zásady jsou popsány dále v této části).

Pravidla pro výběr znaků pro vytvoření hesla:

- Délka hesla - alespoň 7 znaků;

- heslo by se nemělo shodovat s uživatelským jménem pro přihlášení do systému, stejně jako s jeho obvyklým jménem, příjmením, jmény jeho příbuzných, přátel atd.;

- heslo by nemělo obsahovat žádné slovo (aby se vyloučila možnost uhodnutí hesla pomocí slovníku);

- heslo by se nemělo shodovat s telefonním číslem uživatele (běžné nebo mobilní), číslem jeho auta, pasu, řidičského průkazu nebo jiného dokladu;

- Heslo musí být kombinací velkých a malých písmen, číslic a speciálních znaků (např. @#$%^*&()_+ atd.).

A ještě jedním bezpečnostním pravidlem je pravidelná změna hesla (frekvence změn závisí na bezpečnostních požadavcích každé konkrétní společnosti nebo organizace). Domény Windows mají zásady, které určují, jak dlouho vyprší platnost uživatelských hesel.

Přehled vlastností uživatelského účtu

Vlastnosti uživatelského účtu obsahují velkou sadu různých parametrů umístěných na několika kartách při zobrazení v konzole" Active Directory – uživatelé a počítače“ a při instalaci různých softwarových produktů se sada vlastností může rozšířit.

Podívejme se na nejdůležitější nemovitosti z pohledu administrativy.

Otevřeme konzoli" Active Directory – uživatelé a počítače“ a podívejte se na vlastnosti uživatele, kterého jsme právě vytvořili.

Záložka " Generál". Tato karta obsahuje především referenční údaje, které mohou být velmi užitečné při hledání uživatelů v doménové struktuře AD. Nejzajímavější z nich jsou:

- " Jméno "

- " Příjmení "

- " Zobrazovaný název "

- " Popis "

- " Telefonní číslo "

- " E-mail "

Záložka " Adresa" - referenční informace pro vyhledávání v AD.

Záložka " Účet" - velmi důležitá sada parametrů (parametry " Přihlašovací jméno uživatele"A" Přihlašovací jméno uživatele (starší než Windows 2000)" diskutované výše při vytváření uživatele):

- tlačítko" Čas vstupu" - dny a hodiny, kdy se uživatel může přihlásit do domény;

- tlačítko" Přihlaste se do…" - seznam počítačů, ze kterých se může uživatel přihlásit do systému (zaregistrovat se v doméně);

- Pole typu zaškrtávacího políčka " Blokovat účet" - tato možnost je dostupná až po uzamčení účtu po určitém počtu neúspěšných pokusů o přihlášení stanoveného politikami (pokusy s nesprávným heslem), slouží k ochraně před hacknutím hesla cizího účtu metodou hrubou silou; pokud dojde k určitému počtu neúspěšných pokusů, poté dojde k automatickému uzamčení uživatelského účtu, pole se zpřístupní a bude v něm nastaveno zaškrtnutí, které může administrátor odstranit ručně, nebo bude odstraněno automaticky po uplynutí stanoveného intervalu podle zásad hesel;

- " Nastavení účtu" (první tři parametry byly diskutovány výše):

- " Při příštím přihlášení vyžadovat změnu hesla "

- " Zabránit uživateli ve změně hesla "

- " Heslo nemá datum vypršení platnosti "

- " Zakázat účet" - vynucená deaktivace účtu (uživatel se nebude moci přihlásit do domény);

- " Pro online přihlášení je vyžadována čipová karta" - přihlášení do domény nebude probíhat pomocí hesla, ale pomocí čipové karty (k tomu musí mít počítač uživatele čtečku čipových karet, čipové karty musí obsahovat certifikáty vytvořené certifikační autoritou);

- " Datum vypršení platnosti účtu" - nastavuje datum, od kterého nebude tento účet platný při registraci v doméně (tento parametr je vhodné nastavit pro zaměstnance najaté na brigády, lidi, kteří přijedou do firmy na služební cestu, studenty na praxi v organizaci, atd.)

Záložky " Telefony ", " Organizace" - referenční informace o uživateli pro vyhledávání v AD.

Záložka " Profil "

Profil (profil) jsou nastavení pracovního prostředí uživatele. Profil obsahuje: nastavení plochy (barva, rozlišení obrazovky, obrázek na pozadí), nastavení prohlížení složek počítače, nastavení internetového prohlížeče a dalších programů (například umístění složek pro programy rodiny Microsoft Office). Pro každého uživatele se při prvním přihlášení k počítači automaticky vytvoří profil. Rozlišují se následující typy profilů:

- místní- uloženo ve složce " Dokumenty a nastavení" na diskovém oddílu, kde je nainstalován operační systém;

- přemístitelný(síť, popř roaming) – jsou uloženy na serveru ve sdílené složce, načteny do uživatelské relace na libovolném počítači, ze kterého se uživatel přihlásil (zaregistroval) do domény, což uživateli umožňuje mít stejné pracovní prostředí na libovolném počítači (cesta k složka profilu je na této záložce uvedena ve tvaru adresy \\server\share\%username% , kde server je název serveru, share je název sdílené složky, %username% je název složky profilu pomocí Systémová proměnná prostředí Windows s názvem %username% umožňuje nastavit název složky profilu odpovídající uživatelskému jménu);

- povinné (povinné) - uživatel může změnit nastavení tohoto typu profilu pouze v aktuální relaci Windows, změny se při odhlášení neukládají;

Parametr Logon Script definuje spustitelný soubor, který se stáhne do počítače a spustí se při přihlášení uživatele. Spustitelný soubor může být dávkový soubor (.bat, .cmd), spustitelný program (.exe, .com), soubor skriptu (.vbs, js).

Záložka " Člen skupin" - umožňuje spravovat seznam skupin, do kterých tento uživatel patří.

Záložka " Příchozí hovory ".

Řízení přístupu uživatelů k podnikovému systému pomocí nástrojů pro vzdálený přístup Windows Server (například přes modem nebo připojení VPN). V smíšený režim Doména Windows jsou jediné dostupné možnosti" Povolit přístup"A" Odepřít přístup", stejně jako parametry zpětného volání (" Zpětné volání serveru"). V režimech " Windows 2000 základní"A" Windows 2003"Přístup lze řídit pomocí zásad serveru vzdáleného přístupu (nezaměňovat se zásadami skupiny). Tento problém je podrobněji popsán v části o nástrojích vzdáleného přístupu.

Záložky " Profil terminálových služeb ", " středa ", " Relace ", " Dálkové ovládání" - tyto karty ovládají pracovní nastavení uživatele na terminálovém serveru:

- správa uživatelských oprávnění k práci na terminálovém serveru;

- umístění profilu při práci v terminálové relaci,

- nastavení uživatelského prostředí v terminálové relaci (spuštění konkrétního programu nebo režimu plochy, připojení lokálních disků a tiskáren uživatele k terminálové relaci);

- správa uživatelské relace na terminálovém serveru (doba trvání relace, časový limit nečinnosti relace, parametry pro opětovné připojení k odpojené relaci);

- Umožňuje správci připojit se k terminálové relaci uživatele.

Když se přihlásíte k počítači pomocí účtu domény, uživatel zadá své přihlašovací údaje, které jsou předány nejbližšímu řadiči domény k ověření. Pokud v síťovém prostředí nejsou dostupné řadiče domény, pak není nikdo, kdo by ověřil přihlašovací údaje a uživatel se nebude moci přihlásit do systému.

Chcete-li se této situaci vyhnout, po úspěšném přihlášení se pověření uživatele uloží do mezipaměti místního počítače. To vám umožní přihlásit se pomocí přihlašovacích údajů domény a přistupovat ke zdrojům místního počítače, i když nejste připojeni k doméně.

Poznámka. Abychom byli přesní, nejsou to samotné přihlašovací údaje (login a heslo), které se ukládají do mezipaměti, ale výsledek jejich ověření. Ještě přesněji, systém ukládá hash hesla upravený pomocí salt, který je zase generován na základě uživatelského jména. Data uložená v mezipaměti jsou uložena v klíči registru HKLM\SECURITY\Cache, ke kterému má přístup pouze systém.

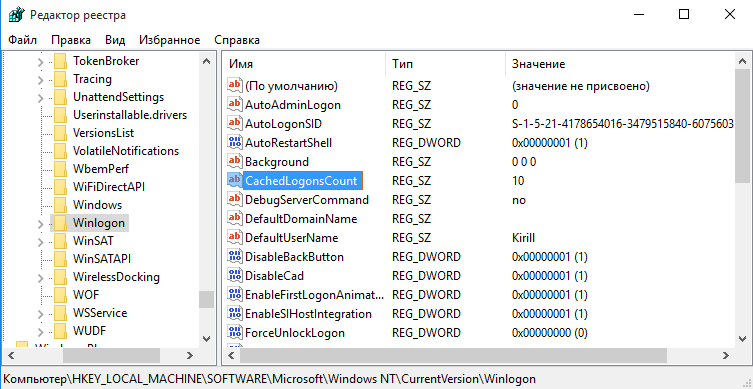

Za funkci ukládání do mezipaměti je zodpovědné nastavení registru. CashLogonsCount, který se nachází v části HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon. Tento parametr určuje částku unikátní uživatelé, jejichž přihlašovací údaje jsou uloženy lokálně. Výchozí nastavení je 10, což znamená, že přihlašovací údaje jsou uloženy pro posledních 10 přihlášených uživatelů, a když se přihlásí jedenáctý uživatel, přihlašovací údaje prvního uživatele budou přepsány.

Řídit hodnotu CashLogonsCount lze provést centrálně pomocí skupinových zásad. Chcete-li to provést, musíte vytvořit nový GPO (nebo otevřít existující), přejděte do části Konfigurace počítače\Zásady\Nastavení systému Windows\Nastavení zabezpečení\Místní zásady\Možnosti zabezpečení a vyhledejte parametr Interaktivní přihlášení: Počet předchozích přihlášení do mezipaměti (v případě, že řadič domény není k dispozici).

Ve výchozím nastavení je tento parametr Nedefinováno, proto je na všech počítačích použita výchozí hodnota. Chcete-li ji změnit, musíte povolit parametr a zadat požadovanou hodnotu v rozsahu od 0 do 50. Hodnota 0 znamená, že ukládání pověření do mezipaměti je v souladu s touto hodnotou zakázáno přihlášení do systému, pokud je řadič domény není k dispozici je nemožné.

Vzhledem k tomu, že teoreticky, pokud má útočník fyzický přístup k počítači, je možné použít uložené přihlašovací údaje, je doporučeno zakázat místní ukládání do mezipaměti pro zvýšení bezpečnosti. Výjimkou mohou být uživatelé mobilních zařízení (notebooky, tablety apod.), kteří zařízení využívají jak v práci, tak i mimo ni. Pro takové uživatele lze počet vstupů uložených v mezipaměti nastavit na 1-2. To je na práci docela dost.

A na závěr několik důležitých bodů:

Aby se přihlašovací údaje ukládaly do mezipaměti, je nutné, aby se uživatel alespoň jednou přihlásil do počítače pod svým doménovým účtem s přístupným doménovým řadičem.

Dost často parametr CashLogonsCount interpretován jako počet přihlášení při absenci přístupu k doméně. To není pravda a pokud jsou přihlašovací údaje uživatele uloženy do mezipaměti lokálně, bude se uživatel moci přihlásit neomezeně mnohokrát.

Používání uživatelských účtů usnadňuje práci více lidem na stejném počítači. Každý uživatel může mít samostatný účet s vlastním nastavením, jako je pozadí plochy a spořič obrazovky. Účty určují, ke kterým souborům a složkám mají uživatelé přístup a jaké změny mohou v počítači provádět. Pro většinu uživatelů se používají běžné účty.

Domény, pracovní skupiny a domácí skupiny představují různé metody organizace počítačů v síti. Hlavní rozdíl je ve způsobu správy počítačů a dalších zdrojů.

Počítače se systémem Windows v síti musí být součástí pracovní skupiny nebo domény. Počítače se systémem Windows ve vaší domácí síti mohou být také součástí domácí skupiny, ale nemusí.

Počítače v domácích sítích jsou obvykle součástí pracovních skupin a možná i domácí skupiny, zatímco počítače v sítích na pracovišti jsou obvykle součástí domén. Kroky, které musíte provést, se liší v závislosti na tom, zda je počítač součástí domény nebo pracovní skupiny.

V pracovní skupině:

· Všechny počítače jsou peer uzly v síti; žádný počítač nemůže ovládat jiný.

· Každý počítač má více uživatelských účtů. Chcete-li se přihlásit k libovolnému počítači, který patří do pracovní skupiny, musíte mít v tomto počítači účet.

· Pracovní skupina obvykle obsahuje ne více než dvacet počítačů.

· Pracovní skupina není chráněna heslem.

· Všechny počítače musí být ve stejné místní síti nebo podsíti.

V domácí skupině:

· Počítače ve vaší domácí síti musí patřit do pracovní skupiny, ale mohou být také v domácí skupině. Domácí skupina výrazně usnadňuje sdílení obrázků, hudby, videí, dokumentů a tiskáren s ostatními.

· Domácí skupina je chráněna heslem, ale zadává se pouze jednou při přidávání počítače do domácí skupiny.

V doméně:

· Jeden nebo více počítačů jsou servery. Správci sítě používají servery ke kontrole zabezpečení a oprávnění pro všechny počítače v doméně. To usnadňuje změnu nastavení, protože změny se provádějí automaticky pro všechny počítače. Uživatelé domény musí při každém přístupu k doméně poskytnout heslo nebo jiné pověření.

· Pokud má uživatel účet v doméně, může se přihlásit k libovolnému počítači. K tomu nepotřebujete mít účet na samotném počítači.

· Práva na změnu nastavení počítače mohou být omezena, protože správci sítě chtějí zajistit, aby nastavení počítače byla konzistentní.

· V doméně mohou být tisíce počítačů.

· Počítače mohou patřit do různých lokálních sítí.