Si të hiqni efektet e një virusi ransomware. Përmbajtja e përafërt e PAYCRYPT_GMAIL_COM. Deshifrimi i skedarëve nga një specialist me përvojë

Rikuperimi i skedarëve të koduar- ky është një problem me të cilin përballen një numër i madh i përdoruesve të kompjuterëve personalë, të cilët janë bërë viktima të viruseve të ndryshëm të enkriptimit. Numri i malware në këtë grup është shumë i madh dhe po rritet çdo ditë. Vetëm kohët e fundit kemi hasur në dhjetëra variante ransomware: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, etj.

Sigurisht, ju mund të rivendosni skedarët e koduar thjesht duke ndjekur udhëzimet që krijuesit e virusit lënë në kompjuterin e infektuar. Por më shpesh, kostoja e deshifrimit është shumë e rëndësishme, dhe gjithashtu duhet të dini se disa viruse ransomware kodojnë skedarët në atë mënyrë që është thjesht e pamundur t'i deshifroni ato më vonë. Dhe sigurisht, është thjesht e bezdisshme të paguash për të rivendosur skedarët e tu.

Mënyrat për të rikuperuar skedarët e koduar falas

Ka disa mënyra për të rikuperuar skedarët e koduar duke përdorur programe absolutisht falas dhe të provuara si ShadowExplorer dhe PhotoRec. Përpara dhe gjatë rikuperimit, përpiquni të përdorni sa më pak kompjuterin e infektuar, në këtë mënyrë rritni shanset për rikuperim të suksesshëm të skedarit.

Udhëzimet e përshkruara më poshtë duhet të ndiqen hap pas hapi, nëse diçka nuk funksionon për ju, atëherë STOP, kërkoni ndihmë duke shkruar një koment për këtë artikull ose duke krijuar një temë të re në tonën.

1. Hiqni virusin ransomware

Kaspersky Virus Removal Tool dhe Malwarebytes Anti-malware mund të zbulojnë lloje të ndryshme të viruseve aktive të ransomware dhe do t'i heqin lehtësisht nga kompjuteri juaj, POR ata nuk mund të rikuperojnë skedarë të koduar.

1.1. Hiq ransomware duke përdorur Kaspersky Virus Removal Tool

Klikoni në butonin Skanoni për të kryer një skanim të kompjuterit tuaj për praninë e një virusi ransomware.

Prisni që ky proces të përfundojë dhe hiqni çdo malware të gjetur.

1.2. Hiq ransomware duke përdorur Malwarebytes Anti-malware

Shkarkoni programin. Pas përfundimit të shkarkimit, ekzekutoni skedarin e shkarkuar.

Procedura e përditësimit të programit do të fillojë automatikisht. Kur të përfundojë shtypni butonin Ekzekutoni skanimin. Malwarebytes Anti-malware do të fillojë skanimin e kompjuterit tuaj.

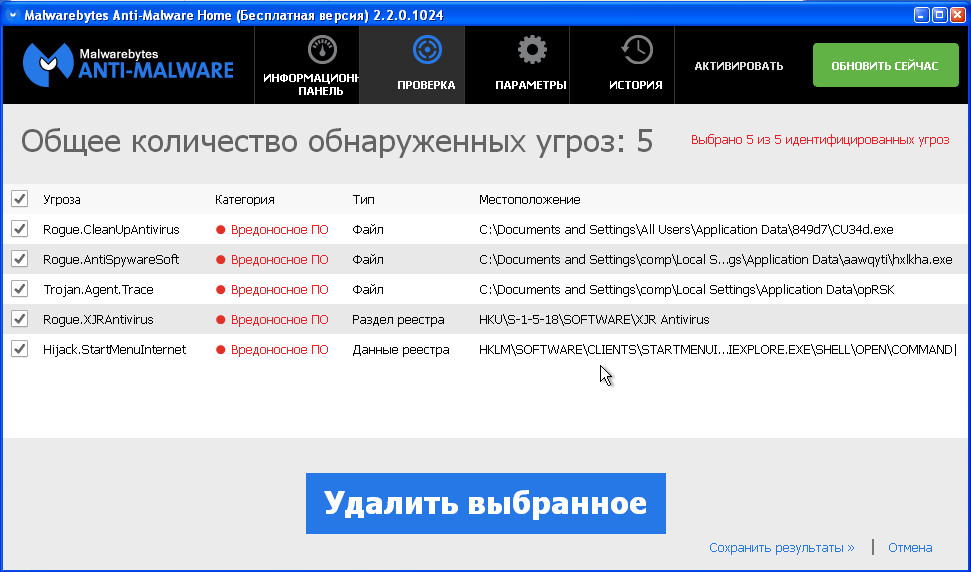

Menjëherë pas skanimit të kompjuterit tuaj, Malwarebytes Anti-malware do të hapë një listë të komponentëve të gjetur të virusit ransomware.

Klikoni në butonin Hiq të zgjedhurin për të pastruar kompjuterin tuaj. Ndërkohë që malware po hiqet, Malwarebytes Anti-malware mund t'ju kërkojë të rinisni kompjuterin tuaj për të vazhduar procesin. Konfirmoni këtë duke zgjedhur Po.

Pasi kompjuteri të fillojë përsëri, Malwarebytes Anti-malware do të vazhdojë automatikisht procesin e pastrimit.

2. Rikuperoni skedarët e koduar duke përdorur ShadowExplorer

ShadowExplorer është një mjet i vogël që ju lejon të rivendosni kopjet hije të skedarëve që krijohen automatikisht nga sistemi operativ Windows (7-10). Kjo do t'ju lejojë të rivendosni skedarët tuaj të koduar në gjendjen e tyre origjinale.

Shkarkoni programin. Programi është në një arkiv zip. Prandaj, klikoni me të djathtën në skedarin e shkarkuar dhe zgjidhni Ekstrakt të gjitha. Pastaj hapni dosjen ShadowExplorerPortable.

Nis ShadowExplorer. Zgjidhni diskun që ju nevojitet dhe datën kur u krijuan kopjet hije, përkatësisht numrat 1 dhe 2 në figurën më poshtë.

Klikoni me të djathtën në drejtorinë ose skedarin që dëshironi të rivendosni një kopje. Nga menyja që shfaqet, zgjidhni Eksporto.

Dhe së fundi, zgjidhni dosjen ku do të kopjohet skedari i rikuperuar.

3. Rikuperoni skedarët e koduar duke përdorur PhotoRec

PhotoRec është një program falas i krijuar për të rikuperuar skedarët e fshirë dhe të humbur. Duke përdorur atë, ju mund të rivendosni skedarët origjinalë që viruset e ransomware i kanë fshirë pasi kanë krijuar kopjet e tyre të koduara.

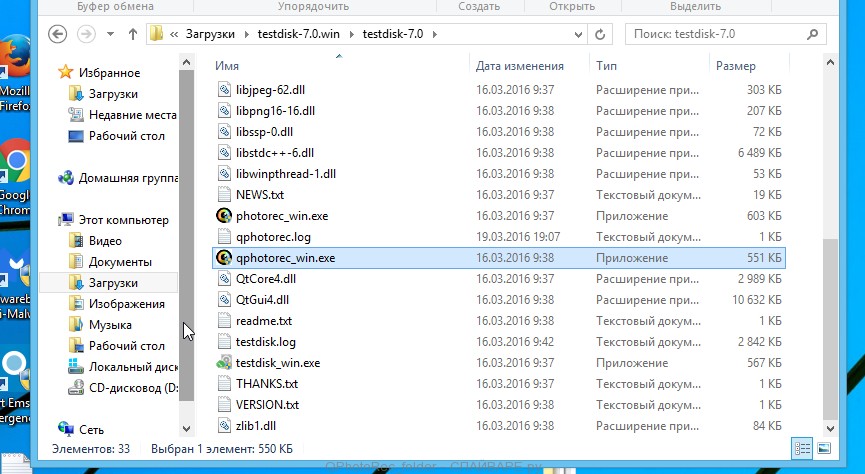

Shkarkoni programin. Programi është në arkiv. Prandaj, klikoni me të djathtën në skedarin e shkarkuar dhe zgjidhni Ekstrakt të gjitha. Pastaj hapni dosjen e diskut të testit.

Gjeni QPhotoRec_Win në listën e skedarëve dhe ekzekutoni atë. Do të hapet një dritare programi që tregon të gjitha ndarjet e disqeve të disponueshme.

Në listën e ndarjeve, zgjidhni atë në të cilën ndodhen skedarët e koduar. Pastaj klikoni në butonin File Formats.

Si parazgjedhje, programi është konfiguruar për të rikuperuar të gjitha llojet e skedarëve, por për të përshpejtuar punën, rekomandohet të lini vetëm llojet e skedarëve që duhet të rikuperoni. Kur të keni përfunduar zgjedhjen tuaj, klikoni OK.

Në fund të dritares së programit QPhotoRec, gjeni butonin Browse dhe klikoni atë. Duhet të zgjidhni drejtorinë ku do të ruhen skedarët e rikuperuar. Këshillohet që të përdorni një disk që nuk përmban skedarë të koduar që kërkojnë rikuperim (mund të përdorni një flash drive ose një disk të jashtëm).

Për të filluar procedurën për kërkimin dhe rivendosjen e kopjeve origjinale të skedarëve të koduar, klikoni butonin Kërko. Ky proces kërkon shumë kohë, prandaj jini të durueshëm.

Kur kërkimi të përfundojë, klikoni butonin Quit. Tani hapni dosjen që keni zgjedhur për të ruajtur skedarët e rikuperuar.

Dosja do të përmbajë direktori të emërtuara recup_dir.1, recup_dir.2, recup_dir.3, etj. Sa më shumë skedarë të gjejë programi, aq më shumë drejtori do të ketë. Për të gjetur skedarët që ju nevojiten, kontrolloni të gjitha drejtoritë një nga një. Për ta bërë më të lehtë gjetjen e skedarit që ju nevojitet midis një numri të madh të atyre të rikuperuar, përdorni sistemin e integruar të kërkimit të Windows (sipas përmbajtjes së skedarit) dhe gjithashtu mos harroni për funksionin e renditjes së skedarëve në drejtori. Ju mund të zgjidhni datën kur skedari është modifikuar si një opsion renditjeje, pasi QPhotoRec përpiqet të rivendosë këtë veçori kur rivendos një skedar.

Le t'ju kujtojmë: Trojanët e familjes Trojan.Encoder janë programe me qëllim të keq që enkriptojnë skedarët në hard diskun e një kompjuteri dhe kërkojnë para për dekriptimin e tyre. Skedarët *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar dhe kështu me radhë mund të jenë të koduar.

Nuk ishte e mundur të takohesh personalisht me të gjithë familjen e këtij virusi, por, siç tregon praktika, metoda e infeksionit, trajtimit dhe dekodimit është afërsisht e njëjtë për të gjithë:

1. viktima është infektuar përmes një emaili spam me një shtojcë (më rrallë me mjete infektive),

2. virusi njihet dhe hiqet (tashmë) nga pothuajse çdo antivirus me baza të dhënash të reja,

3. skedarët deshifrohen duke zgjedhur çelësat e fjalëkalimit për llojet e enkriptimit të përdorur.

Për shembull, Trojan.Encoder.225 përdor enkriptimin RC4 (i modifikuar) + DES dhe Trojan.Encoder.263 përdor BlowFish në modalitetin CTR. Këto viruse janë aktualisht 99% të deshifrueshëm bazuar në përvojën personale.

Por jo gjithçka është aq e qetë. Disa viruse enkriptimi kërkojnë deshifrim të vazhdueshëm me muaj (Trojan.Encoder.102), ndërsa të tjerë (Trojan.Encoder.283) nuk mund të deshifrohen saktë as nga specialistë të Doctor Web, i cili, në fakt, luan një rol kyç në këtë artikull.

Tani, në rregull.

Në fillim të gushtit 2013, klientët më kontaktuan me problemin e skedarëve të koduar nga virusi Trojan.Encoder.225. Virusi në atë kohë ishte i ri, askush nuk dinte asgjë, kishte 2-3 lidhje tematike të Google në internet. Pas një kërkimi të gjatë në internet, rezulton se e vetmja organizatë (e gjetur) që merret me problemin e deshifrimit të skedarëve pas këtij virusi është kompania Doctor Web. Përkatësisht: jep rekomandime, ndihmon kur kontaktoni mbështetjen teknike, zhvillon deshifruesit e vet, etj.

Tërheqje negative.

Dhe, duke shfrytëzuar këtë rast, do të doja të theksoja dy duke u trashur

minus i Kaspersky Lab. Të cilët, kur kontaktojnë mbështetjen e tyre teknike, ata e kundërshtojnë "ne po punojmë për këtë çështje, ne do t'ju njoftojmë për rezultatet me postë". E megjithatë, e keqja është se nuk kam marrë kurrë një përgjigje për kërkesën. Pas 4 muajsh. Mallkuar kohën e reagimit. Dhe këtu po përpiqem për standardin "jo më shumë se një orë nga plotësimi i aplikacionit".

Turp për ju, shoku Evgeniy Kaspersky, Drejtor i Përgjithshëm i Kaspersky Lab. Por unë kam gjysmën e mirë të të gjitha kompanive që "ulen" në të. Epo, mirë, licencat skadojnë në janar-mars 2014. A ia vlen të flasim nëse do të rinovoj licencën time?;)

Unë paraqes fytyrat e "specialistëve" nga kompanitë "më të thjeshta", si të thuash, JO gjigantë të industrisë së antiviruseve. Ata ndoshta thjesht "u grumbulluan në një cep" dhe "qanë në heshtje".

Edhe pse, për më tepër, absolutisht të gjithë ishin plotësisht të dehur. Antivirusi, në parim, nuk duhet të kishte lejuar që ky virus të hynte në kompjuter. Sidomos duke pasur parasysh teknologjinë moderne. Dhe “ata”, GJIGANTËT e industrisë anti-VIRUS, gjoja kanë të mbuluar gjithçka, “analizë heuristike”, “sistemin parandalues”, “mbrojtje proaktive”...

KU ISHIN TË GJITHA KËTO SUPER SISTEMET KUR PUNONJËSI I DEPARTAMENTIT TË BNJ HAPË NJË LETËR “HALMONNESS” ME TEMËN “RIVIZIM”???

Çfarë duhej të mendonte punonjësi?

Nëse JU nuk mund të na mbroni, atëherë pse kemi nevojë fare për JU?

Dhe gjithçka do të ishte mirë me Doctor Web, por për të marrë ndihmë, natyrisht, duhet të keni një licencë për cilindo prej produkteve të tyre softuerike. Kur kontaktoni mbështetjen teknike (në tekstin e mëtejmë TS), duhet të jepni numrin serial të Dr.Web dhe mos harroni të zgjidhni "kërkesë për trajtim" në linjën "Kategoria e kërkesës:" ose thjesht t'u jepni atyre një skedar të koduar në laboratori. Unë do të bëj menjëherë një rezervë që të ashtuquajturit "çelësat e ditarit" të Dr.Web, të cilat janë postuar në grupe në internet, nuk janë të përshtatshëm, pasi ato nuk konfirmojnë blerjen e asnjë produkti softuer, dhe eliminohen nga Specialistët e TP-së një ose dy herë. Është më e lehtë të blesh licencën më "të lirë". Sepse nëse merrni përsipër deshifrimin, kjo licencë do t'ju kthejë një milion herë më shumë. Sidomos nëse dosja me fotot "Egypt 2012" ishte në një kopje...

Përpjekja nr. 1

Kështu që, pasi bleva një "licencë për 2 PC për një vit" për një shumë prej n parash, duke kontaktuar TP dhe duke siguruar disa skedarë, mora një lidhje me mjetin e deshifrimit te225decrypt.exe versioni 1.3.0.0. Duke parashikuar suksesin, e hap programin (duhet ta drejtoni në një nga skedarët e koduar *.doc). Shërbimi fillon përzgjedhjen, duke ngarkuar pa mëshirë procesorin e vjetër E5300 DualCore, 2600 MHz (i mbingarkuar në 3,46 GHz) / 8192 MB DDR2-800, HDD 160 Gb Western Digital në 90-100%.

Këtu, paralelisht me mua, një koleg në një PC core i5 2500k (i mbingarkuar në 4.5 GHz) / 16 ram 1600 / ssd intel bashkohet në punë (kjo është për krahasimin e kohës së kaluar në fund të artikullit).

Pas 6 ditësh, shërbimi raportoi se 7277 skedarë ishin deshifruar. Por lumturia nuk zgjati shumë. Të gjithë skedarët u deshifruan "në mënyrë të shtrembër". Kjo është, për shembull, dokumentet e Microsoft Office të hapura, por me gabime të ndryshme: "Aplikacioni Word zbuloi përmbajtje në dokumentin *.docx që nuk mund të lexohej" ose "Skedari *.docx nuk mund të hapet për shkak të gabimeve në përmbajtjen e tij. . Skedarët *.jpg gjithashtu hapen ose me një gabim, ose 95% e imazhit rezulton të jetë një sfond i zbehur i zi ose jeshil i lehtë. Për skedarët *.rar - "Përfundim i papritur i arkivit".

Në përgjithësi, një dështim i plotë.

Përpjekja nr. 2

Ne i shkruajmë TP-së për rezultatet. Ata ju kërkojnë të jepni disa skedarë. Një ditë më vonë ata përsëri ofrojnë një lidhje me mjetin te225decrypt.exe, por versioni 1.3.2.0. Epo, le të fillojmë, gjithsesi nuk kishte alternativë atëherë. Kalojnë rreth 6 ditë dhe programi përfundon me gabimin "Nuk mund të zgjidhen parametrat e enkriptimit". Gjithsej 13 ditë "në fund".

Por ne nuk dorëzohemi, kemi dokumente të rëndësishme nga klienti ynë *budalla* pa kopje rezervë bazë.

Përpjekja nr. 3

Ne i shkruajmë TP-së për rezultatet. Ata ju kërkojnë të jepni disa skedarë. Dhe, siç mund ta keni marrë me mend, një ditë më vonë ata ofrojnë një lidhje me të njëjtin mjet te225decrypt.exe, por versioni 1.4.2.0. Epo, le të fillojmë, nuk kishte asnjë alternativë dhe nuk u shfaq as nga Kaspersky Lab, as nga ESET NOD32, as nga prodhues të tjerë të zgjidhjeve antivirus. Dhe tani, pas 5 ditësh 3 orë 14 minuta (123,5 orë), shërbimi raporton se skedarët janë deshifruar (për një koleg në një bërthamë i5, deshifrimi zgjati vetëm 21 orë 10 minuta).

Epo, unë mendoj se ishte ose nuk ishte. Dhe ja, sukses i plotë! Të gjithë skedarët janë deshifruar saktë. Çdo gjë hapet, mbyllet, duket, modifikohet dhe ruhet siç duhet.

Të gjithë janë të lumtur, FUNDI.

"Ku është historia për virusin Trojan.Encoder.263?", ju pyesni. Dhe në PC-në tjetër, nën tavolinë... kishte. Gjithçka ishte më e thjeshtë atje: Ne i shkruajmë Doctor Web TP, marrim programin te263decrypt.exe, e nisim, presim 6,5 ditë, voila! dhe gjithçka është gati për ta përmbledhur, mund të jap disa këshilla nga forumi i Doctor Web në botimin tim.

Çfarë duhet të bëni nëse jeni të infektuar me një virus ransomware:

- dërgoni në laboratorin e viruseve Dr. Ueb ose në "Dërgo skedarin e dyshimtë" formoni një skedar doc të koduar.

- Prisni një përgjigje nga një punonjës i Dr.Web dhe më pas ndiqni udhëzimet e tij.

Çfarë NUK duhet bërë:

- ndryshoni shtrirjen e skedarëve të koduar; Përndryshe, me një çelës të zgjedhur me sukses, programi thjesht nuk do të "shohë" skedarët që duhet të deshifrohen.

- përdorni në mënyrë të pavarur, pa u konsultuar me specialistë, çdo program për deshifrimin/rikuperimin e të dhënave.

Kujdes, duke pasur një server pa detyra të tjera, unë ofroj shërbimet e mia falas për deshifrimin e të dhënave TUAJA. Bërthama e serverit i7-3770K me mbingarkesë në *frekuenca të caktuara*, 16 GB RAM dhe SSD Vertex 4.

Për të gjithë përdoruesit aktivë të Habr, përdorimi i burimeve të mia do të jetë FALAS!!!

Më shkruani në një mesazh personal ose përmes kontakteve të tjera. Unë tashmë e kam "ngrënë qenin" për këtë. Prandaj, nuk jam shumë dembel ta vendos serverin në deshifrim brenda natës.

Ky virus është “plaçka” e kohës sonë dhe marrja e “plaçkave” nga shokët e ushtarëve nuk është humane. Megjithëse, nëse dikush "hedh" disa dollarë në llogarinë time Yandex.money 410011278501419, nuk do të më shqetësojë. Por kjo nuk është aspak e nevojshme. Na kontaktoni. Unë përpunoj aplikimet në kohën time të lirë.

Informacion i ri!

Duke filluar nga 8 dhjetor 2013, një virus i ri nga e njëjta seri Trojan.Encoder filloi të përhapet nën klasifikimin e Doctor Web - Trojan.Encoder.263, por me enkriptim RSA. Kjo pamje është për sot (20.12.2013) nuk mund të deshifrohet, pasi përdor një metodë shumë të fortë kriptimi.

Unë rekomandoj për të gjithë ata që kanë vuajtur nga ky virus:

1. Duke përdorur kërkimin e integruar të Windows, gjeni të gjithë skedarët që përmbajnë shtesën .perfect dhe kopjoni ato në media të jashtme.

2. Kopjo gjithashtu skedarin CONTACT.txt

3. Vendoseni këtë media të jashtme "në raft".

4. Prisni që të shfaqet programi i deshifrimit.

Çfarë NUK duhet bërë:

Nuk ka nevojë të ngatërrohet me kriminelët. Kjo është budallallëk. Në më shumë se 50% të rasteve, pas "pagesës" prej rreth 5000 rubla, nuk do të merrni ASGJE. Pa para, pa deshifrues.

Për të qenë të drejtë, vlen të përmendet se ka nga ata njerëz "me fat" në internet që i morën skedarët e tyre me deshifrim për "plaçkë". Por ju nuk duhet t'u besoni këtyre njerëzve. Nëse do të isha një shkrimtar virusesh, gjëja e parë që do të bëja do të ishte përhapja e informacionit të tipit "Pagova dhe më dërguan një dekoder!!!"

Pas këtyre "me fat" mund të ketë të njëjtët sulmues.

Epo... le t'i urojmë fat kompanive të tjera antivirus në krijimin e një mjeti për deshifrimin e skedarëve pas grupit të viruseve Trojan.Encoder.

Falënderime të veçanta për shokun v.martyanov nga forumi Doctor Web për punën e bërë në krijimin e shërbimeve të deshifrimit.

Le t'ju kujtojmë: Trojanët e familjes Trojan.Encoder janë programe me qëllim të keq që enkriptojnë skedarët në hard diskun e një kompjuteri dhe kërkojnë para për dekriptimin e tyre. Skedarët *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar dhe kështu me radhë mund të jenë të koduar.

Nuk ishte e mundur të takohesh personalisht me të gjithë familjen e këtij virusi, por, siç tregon praktika, metoda e infeksionit, trajtimit dhe dekodimit është afërsisht e njëjtë për të gjithë:

1. viktima është infektuar përmes një emaili spam me një shtojcë (më rrallë me mjete infektive),

2. virusi njihet dhe hiqet (tashmë) nga pothuajse çdo antivirus me baza të dhënash të reja,

3. skedarët deshifrohen duke zgjedhur çelësat e fjalëkalimit për llojet e enkriptimit të përdorur.

Për shembull, Trojan.Encoder.225 përdor enkriptimin RC4 (i modifikuar) + DES dhe Trojan.Encoder.263 përdor BlowFish në modalitetin CTR. Këto viruse janë aktualisht 99% të deshifrueshëm bazuar në përvojën personale.

Por jo gjithçka është aq e qetë. Disa viruse enkriptimi kërkojnë deshifrim të vazhdueshëm me muaj (Trojan.Encoder.102), ndërsa të tjerë (Trojan.Encoder.283) nuk mund të deshifrohen saktë as nga specialistë të Doctor Web, i cili, në fakt, luan një rol kyç në këtë artikull.

Tani, në rregull.

Në fillim të gushtit 2013, klientët më kontaktuan me problemin e skedarëve të koduar nga virusi Trojan.Encoder.225. Virusi në atë kohë ishte i ri, askush nuk dinte asgjë, kishte 2-3 lidhje tematike të Google në internet. Pas një kërkimi të gjatë në internet, rezulton se e vetmja organizatë (e gjetur) që merret me problemin e deshifrimit të skedarëve pas këtij virusi është kompania Doctor Web. Përkatësisht: jep rekomandime, ndihmon kur kontaktoni mbështetjen teknike, zhvillon deshifruesit e vet, etj.

Tërheqje negative.

Dhe, duke shfrytëzuar këtë rast, do të doja të theksoja dy duke u trashur

minus i Kaspersky Lab. Të cilët, kur kontaktojnë mbështetjen e tyre teknike, ata e kundërshtojnë "ne po punojmë për këtë çështje, ne do t'ju njoftojmë për rezultatet me postë". E megjithatë, e keqja është se nuk kam marrë kurrë një përgjigje për kërkesën. Pas 4 muajsh. Mallkuar kohën e reagimit. Dhe këtu po përpiqem për standardin "jo më shumë se një orë nga plotësimi i aplikacionit".

Turp për ju, shoku Evgeniy Kaspersky, Drejtor i Përgjithshëm i Kaspersky Lab. Por unë kam gjysmën e mirë të të gjitha kompanive që "ulen" në të. Epo, mirë, licencat skadojnë në janar-mars 2014. A ia vlen të flasim nëse do të rinovoj licencën time?;)

Unë paraqes fytyrat e "specialistëve" nga kompanitë "më të thjeshta", si të thuash, JO gjigantë të industrisë së antiviruseve. Ata ndoshta thjesht "u grumbulluan në një cep" dhe "qanë në heshtje".

Edhe pse, për më tepër, absolutisht të gjithë ishin plotësisht të dehur. Antivirusi, në parim, nuk duhet të kishte lejuar që ky virus të hynte në kompjuter. Sidomos duke pasur parasysh teknologjinë moderne. Dhe “ata”, GJIGANTËT e industrisë anti-VIRUS, gjoja kanë të mbuluar gjithçka, “analizë heuristike”, “sistemin parandalues”, “mbrojtje proaktive”...

KU ISHIN TË GJITHA KËTO SUPER SISTEMET KUR PUNONJËSI I DEPARTAMENTIT TË BNJ HAPË NJË LETËR “HALMONNESS” ME TEMËN “RIVIZIM”???

Çfarë duhej të mendonte punonjësi?

Nëse JU nuk mund të na mbroni, atëherë pse kemi nevojë fare për JU?

Dhe gjithçka do të ishte mirë me Doctor Web, por për të marrë ndihmë, natyrisht, duhet të keni një licencë për cilindo prej produkteve të tyre softuerike. Kur kontaktoni mbështetjen teknike (në tekstin e mëtejmë TS), duhet të jepni numrin serial të Dr.Web dhe mos harroni të zgjidhni "kërkesë për trajtim" në linjën "Kategoria e kërkesës:" ose thjesht t'u jepni atyre një skedar të koduar në laboratori. Unë do të bëj menjëherë një rezervë që të ashtuquajturit "çelësat e ditarit" të Dr.Web, të cilat janë postuar në grupe në internet, nuk janë të përshtatshëm, pasi ato nuk konfirmojnë blerjen e asnjë produkti softuer, dhe eliminohen nga Specialistët e TP-së një ose dy herë. Është më e lehtë të blesh licencën më "të lirë". Sepse nëse merrni përsipër deshifrimin, kjo licencë do t'ju kthejë një milion herë më shumë. Sidomos nëse dosja me fotot "Egypt 2012" ishte në një kopje...

Përpjekja nr. 1

Kështu që, pasi bleva një "licencë për 2 PC për një vit" për një shumë prej n parash, duke kontaktuar TP dhe duke siguruar disa skedarë, mora një lidhje me mjetin e deshifrimit te225decrypt.exe versioni 1.3.0.0. Duke parashikuar suksesin, e hap programin (duhet ta drejtoni në një nga skedarët e koduar *.doc). Shërbimi fillon përzgjedhjen, duke ngarkuar pa mëshirë procesorin e vjetër E5300 DualCore, 2600 MHz (i mbingarkuar në 3,46 GHz) / 8192 MB DDR2-800, HDD 160 Gb Western Digital në 90-100%.

Këtu, paralelisht me mua, një koleg në një PC core i5 2500k (i mbingarkuar në 4.5 GHz) / 16 ram 1600 / ssd intel bashkohet në punë (kjo është për krahasimin e kohës së kaluar në fund të artikullit).

Pas 6 ditësh, shërbimi raportoi se 7277 skedarë ishin deshifruar. Por lumturia nuk zgjati shumë. Të gjithë skedarët u deshifruan "në mënyrë të shtrembër". Kjo është, për shembull, dokumentet e Microsoft Office të hapura, por me gabime të ndryshme: "Aplikacioni Word zbuloi përmbajtje në dokumentin *.docx që nuk mund të lexohej" ose "Skedari *.docx nuk mund të hapet për shkak të gabimeve në përmbajtjen e tij. . Skedarët *.jpg gjithashtu hapen ose me një gabim, ose 95% e imazhit rezulton të jetë një sfond i zbehur i zi ose jeshil i lehtë. Për skedarët *.rar - "Përfundim i papritur i arkivit".

Në përgjithësi, një dështim i plotë.

Përpjekja nr. 2

Ne i shkruajmë TP-së për rezultatet. Ata ju kërkojnë të jepni disa skedarë. Një ditë më vonë ata përsëri ofrojnë një lidhje me mjetin te225decrypt.exe, por versioni 1.3.2.0. Epo, le të fillojmë, gjithsesi nuk kishte alternativë atëherë. Kalojnë rreth 6 ditë dhe programi përfundon me gabimin "Nuk mund të zgjidhen parametrat e enkriptimit". Gjithsej 13 ditë "në fund".

Por ne nuk dorëzohemi, kemi dokumente të rëndësishme nga klienti ynë *budalla* pa kopje rezervë bazë.

Përpjekja nr. 3

Ne i shkruajmë TP-së për rezultatet. Ata ju kërkojnë të jepni disa skedarë. Dhe, siç mund ta keni marrë me mend, një ditë më vonë ata ofrojnë një lidhje me të njëjtin mjet te225decrypt.exe, por versioni 1.4.2.0. Epo, le të fillojmë, nuk kishte asnjë alternativë dhe nuk u shfaq as nga Kaspersky Lab, as nga ESET NOD32, as nga prodhues të tjerë të zgjidhjeve antivirus. Dhe tani, pas 5 ditësh 3 orë 14 minuta (123,5 orë), shërbimi raporton se skedarët janë deshifruar (për një koleg në një bërthamë i5, deshifrimi zgjati vetëm 21 orë 10 minuta).

Epo, unë mendoj se ishte ose nuk ishte. Dhe ja, sukses i plotë! Të gjithë skedarët janë deshifruar saktë. Çdo gjë hapet, mbyllet, duket, modifikohet dhe ruhet siç duhet.

Të gjithë janë të lumtur, FUNDI.

"Ku është historia për virusin Trojan.Encoder.263?", ju pyesni. Dhe në PC-në tjetër, nën tavolinë... kishte. Gjithçka ishte më e thjeshtë atje: Ne i shkruajmë Doctor Web TP, marrim programin te263decrypt.exe, e nisim, presim 6,5 ditë, voila! dhe gjithçka është gati për ta përmbledhur, mund të jap disa këshilla nga forumi i Doctor Web në botimin tim.

Çfarë duhet të bëni nëse jeni të infektuar me një virus ransomware:

- dërgoni në laboratorin e viruseve Dr. Ueb ose në "Dërgo skedarin e dyshimtë" formoni një skedar doc të koduar.

- Prisni një përgjigje nga një punonjës i Dr.Web dhe më pas ndiqni udhëzimet e tij.

Çfarë NUK duhet bërë:

- ndryshoni shtrirjen e skedarëve të koduar; Përndryshe, me një çelës të zgjedhur me sukses, programi thjesht nuk do të "shohë" skedarët që duhet të deshifrohen.

- përdorni në mënyrë të pavarur, pa u konsultuar me specialistë, çdo program për deshifrimin/rikuperimin e të dhënave.

Kujdes, duke pasur një server pa detyra të tjera, unë ofroj shërbimet e mia falas për deshifrimin e të dhënave TUAJA. Bërthama e serverit i7-3770K me mbingarkesë në *frekuenca të caktuara*, 16 GB RAM dhe SSD Vertex 4.

Për të gjithë përdoruesit aktivë të Habr, përdorimi i burimeve të mia do të jetë FALAS!!!

Më shkruani në një mesazh personal ose përmes kontakteve të tjera. Unë tashmë e kam "ngrënë qenin" për këtë. Prandaj, nuk jam shumë dembel ta vendos serverin në deshifrim brenda natës.

Ky virus është “plaçka” e kohës sonë dhe marrja e “plaçkave” nga shokët e ushtarëve nuk është humane. Megjithëse, nëse dikush "hedh" disa dollarë në llogarinë time Yandex.money 410011278501419, nuk do të më shqetësojë. Por kjo nuk është aspak e nevojshme. Na kontaktoni. Unë përpunoj aplikimet në kohën time të lirë.

Informacion i ri!

Duke filluar nga 8 dhjetor 2013, një virus i ri nga e njëjta seri Trojan.Encoder filloi të përhapet nën klasifikimin e Doctor Web - Trojan.Encoder.263, por me enkriptim RSA. Kjo pamje është për sot (20.12.2013) nuk mund të deshifrohet, pasi përdor një metodë shumë të fortë kriptimi.

Unë rekomandoj për të gjithë ata që kanë vuajtur nga ky virus:

1. Duke përdorur kërkimin e integruar të Windows, gjeni të gjithë skedarët që përmbajnë shtesën .perfect dhe kopjoni ato në media të jashtme.

2. Kopjo gjithashtu skedarin CONTACT.txt

3. Vendoseni këtë media të jashtme "në raft".

4. Prisni që të shfaqet programi i deshifrimit.

Çfarë NUK duhet bërë:

Nuk ka nevojë të ngatërrohet me kriminelët. Kjo është budallallëk. Në më shumë se 50% të rasteve, pas "pagesës" prej rreth 5000 rubla, nuk do të merrni ASGJE. Pa para, pa deshifrues.

Për të qenë të drejtë, vlen të përmendet se ka nga ata njerëz "me fat" në internet që i morën skedarët e tyre me deshifrim për "plaçkë". Por ju nuk duhet t'u besoni këtyre njerëzve. Nëse do të isha një shkrimtar virusesh, gjëja e parë që do të bëja do të ishte përhapja e informacionit të tipit "Pagova dhe më dërguan një dekoder!!!"

Pas këtyre "me fat" mund të ketë të njëjtët sulmues.

Epo... le t'i urojmë fat kompanive të tjera antivirus në krijimin e një mjeti për deshifrimin e skedarëve pas grupit të viruseve Trojan.Encoder.

Falënderime të veçanta për shokun v.martyanov nga forumi Doctor Web për punën e bërë në krijimin e shërbimeve të deshifrimit.

Sot, përdoruesit e kompjuterëve dhe laptopëve po përballen gjithnjë e më shumë me malware që zëvendësojnë skedarët me kopje të koduara të tyre. Në thelb, këto janë viruse. Ransomware XTBL konsiderohet si një nga më të rrezikshmit në këtë seri. Çfarë është ky dëmtues, si futet në kompjuterin e përdoruesit dhe a është e mundur të rivendosni informacionin e dëmtuar?

Çfarë është ransomware XTBL dhe si futet në kompjuter?

Nëse gjeni skedarë në kompjuterin ose laptopin tuaj me një emër të gjatë dhe zgjerimin .xtbl, atëherë mund të thoni me siguri se një virus i rrezikshëm ka hyrë në sistemin tuaj - një ransomware XTBL. Ndikon në të gjitha versionet e Windows OS. Është pothuajse e pamundur të deshifroni skedarë të tillë vetë, sepse programi përdor një mënyrë hibride në të cilën zgjedhja e një çelësi është thjesht e pamundur.

Drejtoritë e sistemit janë të mbushura me skedarë të infektuar. Regjistrimet shtohen në regjistrin e Windows që lëshojnë automatikisht virusin sa herë që fillon OS.

Pothuajse të gjitha llojet e skedarëve janë të koduar - grafik, tekst, arkiv, email, video, muzikë, etj. Puna në Windows bëhet e pamundur.

Si punon? Një ransomware XTBL që funksionon në Windows fillimisht skanon të gjitha disqet logjike. Kjo përfshin ruajtjen e cloud dhe rrjetit të vendosur në një kompjuter. Si rezultat, skedarët grupohen sipas zgjerimit dhe më pas kodohen. Kështu, të gjitha informacionet e vlefshme të vendosura në dosjet e përdoruesit bëhen të paarritshme.

Kjo është fotografia që përdoruesi do të shohë në vend të ikonave me emrat e skedarëve të njohur

Kjo është fotografia që përdoruesi do të shohë në vend të ikonave me emrat e skedarëve të njohur

Nën ndikimin e ransomware XTBL, zgjerimi i skedarit ndryshon. Tani përdoruesi sheh një ikonë të fletës bosh dhe një titull të gjatë që përfundon me .xtbl në vend të një imazhi ose teksti në Word. Për më tepër, një mesazh shfaqet në desktop, një lloj udhëzimi për rivendosjen e informacionit të koduar, që kërkon të paguani për zhbllokimin. Kjo nuk është gjë tjetër veçse shantazh që kërkon shpërblim.

Ky mesazh shfaqet në dritaren e desktopit të kompjuterit tuaj.

Ky mesazh shfaqet në dritaren e desktopit të kompjuterit tuaj.

ransomware XTBL zakonisht shpërndahet me email. Email-i përmban skedarë të bashkangjitur ose dokumente të infektuara me një virus. Mashtruesi tërheq përdoruesin me një titull shumëngjyrësh. Gjithçka është bërë për të siguruar që mesazhi, i cili thotë se ju, për shembull, keni fituar një milion, është i hapur. Mos u përgjigjeni mesazheve të tilla, përndryshe ekziston rreziku i lartë që virusi të përfundojë në sistemin tuaj operativ.

A është e mundur të rikuperoni informacionin?

Mund të përpiqeni të deshifroni informacionin duke përdorur shërbime speciale. Sidoqoftë, nuk ka asnjë garanci se do të jeni në gjendje të shpëtoni nga virusi dhe të rivendosni skedarët e dëmtuar.

Aktualisht, ransomware XTBL paraqet një kërcënim të pamohueshëm për të gjithë kompjuterët që përdorin Windows. Edhe liderët e njohur në luftën kundër viruseve - Dr.Web dhe Kaspersky Lab - nuk kanë një zgjidhje 100% për këtë çështje.

Heqja e një virusi dhe rivendosja e skedarëve të koduar

Ka metoda dhe programe të ndryshme që ju lejojnë të punoni me kriptim XTBL. Disa heqin vetë virusin, të tjerë përpiqen të deshifrojnë skedarët e kyçur ose të rivendosin kopjet e tyre të mëparshme.

Ndalimi i një infeksioni kompjuterik

Nëse keni fatin të vini re se skedarët me shtesën .xtbl fillojnë të shfaqen në kompjuterin tuaj, atëherë është mjaft e mundur të ndërpritet procesi i infeksionit të mëtejshëm.

Kaspersky Virus Removal Tool për të hequr ransomware XTBL

Të gjitha programet e tilla duhet të hapen në një OS që është nisur më parë në modalitetin e sigurt me opsionin për të ngarkuar drejtuesit e rrjetit. Në këtë rast, është shumë më e lehtë për të hequr virusin, pasi numri minimal i proceseve të sistemit të kërkuar për të nisur Windows është i lidhur.

Për të ngarkuar modalitetin e sigurt në Windows XP, 7 gjatë nisjes së sistemit, shtypni vazhdimisht tastin F8 dhe pasi të shfaqet dritarja e menysë, zgjidhni artikullin e duhur. Kur përdorni Windows 8, 10, duhet të rinisni OS duke mbajtur tastin Shift. Gjatë procesit të nisjes, do të hapet një dritare ku mund të zgjidhni opsionin e kërkuar të sigurt të nisjes.

Zgjedhja e modalitetit të sigurt me ngarkimin e drejtuesve të rrjetit

Zgjedhja e modalitetit të sigurt me ngarkimin e drejtuesve të rrjetit

Programi Kaspersky Virus Removal Tool njeh në mënyrë të përsosur ransomware XTBL dhe heq këtë lloj virusi. Kryeni një skanim kompjuteri duke klikuar butonin e duhur pasi të keni shkarkuar programin. Pasi të përfundojë skanimi, fshini çdo skedar me qëllim të keq të gjetur.

Kryerja e një skanimi kompjuteri për praninë e ransomware XTBL në Windows OS dhe më pas heqja e virusit

Kryerja e një skanimi kompjuteri për praninë e ransomware XTBL në Windows OS dhe më pas heqja e virusit

Dr.Web CureIt!

Algoritmi për kontrollimin dhe heqjen e një virusi praktikisht nuk është i ndryshëm nga versioni i mëparshëm. Përdorni programin për të skanuar të gjitha disqet logjike. Për ta bërë këtë, thjesht duhet të ndiqni komandat e programit pas nisjes së tij. Në fund të procesit, hiqni qafe skedarët e infektuar duke klikuar butonin "Dekontamino".

Neutralizoni skedarët me qëllim të keq pas skanimit të Windows

Neutralizoni skedarët me qëllim të keq pas skanimit të Windows

Malwarebytes Anti-malware

Programi do të kryejë një kontroll hap pas hapi të kompjuterit tuaj për praninë e kodeve me qëllim të keq dhe do t'i shkatërrojë ato.

- Instaloni dhe ekzekutoni programin Anti-malware.

- Zgjidhni "Run scan" në fund të dritares që hapet.

- Prisni që procesi të përfundojë dhe kontrolloni kutitë e kontrollit me skedarë të infektuar.

- Fshi përzgjedhjen.

Heqja e skedarëve me qëllim të keq XTBL ransomware të zbuluar gjatë skanimit

Heqja e skedarëve me qëllim të keq XTBL ransomware të zbuluar gjatë skanimit

Skript i deshifrimit në internet nga Dr.Web

Në faqen zyrtare të Dr.Web në seksionin e mbështetjes ekziston një skedë me një skenar për deshifrimin e skedarëve në internet. Ju lutemi vini re se vetëm ata përdorues që kanë një antivirus nga ky zhvillues të instaluar në kompjuterët e tyre do të mund të përdorin dekriptuesin në internet.

Lexoni udhëzimet, plotësoni gjithçka që kërkohet dhe klikoni butonin "Dërgo".

Lexoni udhëzimet, plotësoni gjithçka që kërkohet dhe klikoni butonin "Dërgo".

Shërbimi i deshifrimit RectorDecryptor nga Kaspersky Lab

Kaspersky Lab gjithashtu deshifron skedarët. Në faqen zyrtare të internetit mund të shkarkoni mjetin RectorDecryptor.exe për versionet e Windows Vista, 7, 8 duke ndjekur lidhjet e menusë "Mbështetje - Dezinfektimi dhe deshifrimi i skedarëve - RectorDecryptor - Si të deshifroni skedarët". Drejtoni programin, kryeni një skanim dhe më pas fshini skedarët e koduar duke zgjedhur opsionin e duhur.

Skanimi dhe deshifrimi i skedarëve të infektuar me ransomware XTBL

Skanimi dhe deshifrimi i skedarëve të infektuar me ransomware XTBL

Rivendosja e skedarëve të koduar nga një kopje rezervë

Duke filluar me Windows 7, mund të provoni të rivendosni skedarët nga kopjet rezervë.

ShadowExplorer për të rikuperuar skedarët e koduar

Programi është një version portativ, ai mund të shkarkohet nga çdo media.

QPhotoRec

Programi është krijuar posaçërisht për të rikuperuar skedarët e dëmtuar dhe të fshirë. Duke përdorur algoritme të integruara, programi gjen dhe i kthen të gjitha informacionet e humbura në gjendjen e tij origjinale.

QPhotoRec është falas.

Fatkeqësisht, ekziston vetëm një version anglisht i QPhotoRec, por të kuptuarit e cilësimeve nuk është aspak e vështirë, ndërfaqja është intuitive.

- Nisni programin.

- Shënoni disqet logjike me informacion të koduar.

- Klikoni butonin Formatet e skedarit dhe OK.

- Duke përdorur butonin Browse që ndodhet në fund të dritares së hapur, zgjidhni vendndodhjen për të ruajtur skedarët dhe filloni procedurën e rikuperimit duke klikuar Search.

QPhotoRec rikuperon skedarët e fshirë nga ransomware XTBL dhe të zëvendësuar me kopjet e veta

QPhotoRec rikuperon skedarët e fshirë nga ransomware XTBL dhe të zëvendësuar me kopjet e veta

Si të deshifroni skedarët - video

Çfarë nuk duhet bërë

- Asnjëherë mos bëni veprime për të cilat nuk jeni plotësisht të sigurt.Është më mirë të ftoni një specialist nga qendra e shërbimit ose ta merrni vetë kompjuterin atje.

- Mos hap mesazhe email nga dërgues të panjohur.

- Në asnjë rrethanë nuk duhet të ndiqni rrugën e shantazhuesve duke pranuar t'u transferoni para. Kjo me shumë mundësi nuk do të japë ndonjë rezultat.

- Mos riemërtoni manualisht shtesat e skedarëve të koduar dhe mos nxitoni të riinstaloni Windows. Mund të jetë e mundur të gjendet një zgjidhje që do të korrigjojë situatën.

Parandalimi

Përpiquni të instaloni mbrojtje të besueshme kundër depërtimit të ransomware XTBL dhe viruseve të ngjashëm me ransomware në kompjuterin tuaj. Programe të tilla përfshijnë:

- Malwarebytes Anti-Ransomware;

- BitDefender Anti-Ransomware;

- WinAntiRansom;

- CryptoPrevent.

Përkundër faktit se ata janë të gjithë në gjuhën angleze, puna me shërbime të tilla është mjaft e thjeshtë. Nisni programin dhe zgjidhni nivelin e mbrojtjes në cilësimet.

Nisja e programit dhe zgjedhja e nivelit të mbrojtjes

Nisja e programit dhe zgjedhja e nivelit të mbrojtjes

Nëse keni hasur në një virus ransomware që kodon skedarët në kompjuterin tuaj, atëherë, sigurisht, nuk duhet të dëshpëroheni menjëherë. Provoni të përdorni metodat e sugjeruara për të rivendosur informacionin e dëmtuar. Shpesh kjo jep një rezultat pozitiv. Mos përdorni programe të paverifikuara nga zhvillues të panjohur për të hequr ransomware XTBL. Në fund të fundit, kjo vetëm mund ta përkeqësojë situatën. Nëse është e mundur, instaloni një nga programet në kompjuterin tuaj që parandalon ekzekutimin e virusit dhe kryeni skanime të rregullta rutinë të Windows për procese me qëllim të keq.

është një program me qëllim të keq që kur aktivizohet, kodon të gjithë skedarët personalë, si dokumentet, fotot, etj. Numri i programeve të tilla është shumë i madh dhe po rritet çdo ditë. Vetëm kohët e fundit kemi hasur në dhjetëra variante ransomware: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci,_ffde, etj. Qëllimi i viruseve të tillë të enkriptimit është të detyrojnë përdoruesit të blejnë, shpesh për një shumë të madhe parash, programin dhe çelësin e nevojshëm për të deshifruar skedarët e tyre.

Sigurisht, ju mund të rivendosni skedarët e koduar thjesht duke ndjekur udhëzimet që krijuesit e virusit lënë në kompjuterin e infektuar. Por më shpesh, kostoja e deshifrimit është shumë e rëndësishme, dhe gjithashtu duhet të dini se disa viruse ransomware kodojnë skedarët në atë mënyrë që është thjesht e pamundur t'i deshifroni ato më vonë. Dhe sigurisht, është thjesht e bezdisshme të paguash për të rivendosur skedarët e tu.

Më poshtë do të flasim më në detaje rreth viruseve të kriptimit, si depërtojnë në kompjuterin e viktimës, si dhe si të hiqni virusin e kriptimit dhe të rivendosni skedarët e koduar prej tij.

Si depërton një virus ransomware në një kompjuter?

Një virus ransomware zakonisht përhapet përmes emailit. Letra përmban dokumente të infektuara. Letrat e tilla dërgohen në një bazë të dhënash të madhe të adresave të postës elektronike. Autorët e këtij virusi përdorin tituj dhe përmbajtje mashtruese të letrave, duke u përpjekur të mashtrojnë përdoruesin që të hapë një dokument të bashkangjitur letrës. Disa letra informojnë për nevojën për të paguar një faturë, të tjera ofrojnë të shikoni listën e fundit të çmimeve, të tjera ofrojnë për të hapur një foto qesharake, etj. Në çdo rast, hapja e skedarit të bashkangjitur do të rezultojë që kompjuteri juaj të infektohet me një virus ransomware.

Çfarë është një virus ransomware?

Një virus ransomware është një program keqdashës që infekton versionet moderne të sistemeve operative Windows, si Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Këto viruse përpiqen të përdorin mënyrat më të forta të mundshme të kriptimit, për shembull RSA-2048 me gjatësia e çelësit është 2048 bit, gjë që praktikisht eliminon mundësinë e zgjedhjes së një çelësi për të deshifruar në mënyrë të pavarur skedarët.

Kur infekton një kompjuter, virusi ransomware përdor drejtorinë e sistemit %APPDATA% për të ruajtur skedarët e vet. Për t'u nisur automatikisht kur kompjuteri është i ndezur, ransomware krijon një hyrje në regjistrin e Windows: seksionet HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\ Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Menjëherë pas nisjes, virusi skanon të gjitha disqet e disponueshme, duke përfshirë ruajtjen e rrjetit dhe cloud, për të përcaktuar skedarët që do të kodohen. Një virus ransomware përdor një shtesë të emrit të skedarit si një mënyrë për të identifikuar një grup skedarësh që do të kodohen. Pothuajse të gjitha llojet e skedarëve janë të koduar, duke përfshirë ato të zakonshme si:

0, .1, .1, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mdta , .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, . mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta , .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, . apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, portofol, .wotreplay, .xxx, .desc, .py, .m3u, .flv, . js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2 , .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, . rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf , .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, . wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm,. , .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, . zif, .zip, .zw

Menjëherë pasi skedari është i koduar, ai merr një shtesë të re, e cila shpesh mund të përdoret për të identifikuar emrin ose llojin e ransomware. Disa lloje të këtyre malware mund të ndryshojnë gjithashtu emrat e skedarëve të koduar. Virusi më pas krijon një dokument teksti me emra si HELP_YOUR_FILES, README, i cili përmban udhëzime për deshifrimin e skedarëve të koduar.

Gjatë funksionimit të tij, virusi i enkriptimit përpiqet të bllokojë aftësinë për të rivendosur skedarët duke përdorur sistemin SVC (kopje hije e skedarëve). Për ta bërë këtë, virusi, në modalitetin e komandës, thërret programin për administrimin e kopjeve hije të skedarëve me një çelës që fillon procedurën për fshirjen e plotë të tyre. Kështu, është pothuajse gjithmonë e pamundur të rivendosni skedarët duke përdorur kopjet e tyre në hije.

Virusi ransomware përdor në mënyrë aktive taktika frikësimi duke i dhënë viktimës një lidhje me një përshkrim të algoritmit të enkriptimit dhe duke shfaqur një mesazh kërcënues në Desktop. Në këtë mënyrë, ai përpiqet të detyrojë përdoruesin e kompjuterit të infektuar, pa hezitim, të dërgojë ID-në e kompjuterit në adresën e emailit të autorit të virusit në mënyrë që të përpiqet t'i kthejë skedarët e tij. Përgjigja ndaj një mesazhi të tillë është më së shpeshti shuma e shpërblimit dhe adresa e portofolit elektronik.

A është kompjuteri im i infektuar me një virus ransomware?

Është mjaft e lehtë të përcaktohet nëse një kompjuter është i infektuar me një virus enkriptimi apo jo. Kushtojini vëmendje shtesave të skedarëve tuaj personal, si dokumente, foto, muzikë, etj. Nëse shtesa ka ndryshuar ose skedarët tuaj personal janë zhdukur, duke lënë pas shumë skedarë me emra të panjohur, atëherë kompjuteri juaj është i infektuar. Përveç kësaj, një shenjë e infeksionit është prania e një skedari të quajtur HELP_YOUR_FILES ose README në drejtoritë tuaja. Ky skedar do të përmbajë udhëzime për deshifrimin e skedarëve.

Nëse dyshoni se keni hapur një email të infektuar me një virus ransomware, por ende nuk ka simptoma të infeksionit, atëherë mos e fikni ose rinisni kompjuterin tuaj. Ndiqni hapat e përshkruar në këtë manual, seksion. E përsëris edhe një herë, është shumë e rëndësishme të mos fikni kompjuterin në disa lloje ransomware, procesi i enkriptimit të skedarëve aktivizohet herën e parë që ndizni kompjuterin pas infektimit!

Si të deshifroni skedarët e koduar me një virus ransomware?

Nëse kjo fatkeqësi ndodh, atëherë nuk ka nevojë për panik! Por duhet të dini se në shumicën e rasteve nuk ka deshifrues falas. Kjo është për shkak të algoritmeve të forta të kriptimit të përdorura nga këto malware. Kjo do të thotë se pa një çelës privat, është pothuajse e pamundur të deshifrosh skedarët. Përdorimi i metodës së përzgjedhjes së çelësit nuk është gjithashtu një opsion, për shkak të gjatësisë së madhe të çelësit. Prandaj, për fat të keq, vetëm pagimi i të gjithë shumës së kërkuar nga autorët e virusit është mënyra e vetme për të provuar të merrni çelësin e deshifrimit.

Sigurisht, nuk ka absolutisht asnjë garanci që pas pagesës autorët e virusit do t'ju kontaktojnë dhe do t'ju japin çelësin e nevojshëm për të deshifruar skedarët tuaj. Përveç kësaj, ju duhet të kuptoni se duke paguar para zhvilluesve të viruseve, ju vetë i inkurajoni ata të krijojnë viruse të reja.

Si të hiqni një virus ransomware?

Përpara se të filloni, duhet të dini se duke filluar të hiqni virusin dhe të përpiqeni të rivendosni vetë skedarët, ju po bllokoni aftësinë për të deshifruar skedarët duke u paguar autorëve të virusit shumën që ata kërkuan.

Kaspersky Virus Removal Tool dhe Malwarebytes Anti-malware mund të zbulojnë lloje të ndryshme të viruseve aktive të ransomware dhe do t'i heqin lehtësisht nga kompjuteri juaj, POR ata nuk mund të rikuperojnë skedarë të koduar.

5.1. Hiq ransomware duke përdorur Kaspersky Virus Removal Tool

Si parazgjedhje, programi është konfiguruar për të rikuperuar të gjitha llojet e skedarëve, por për të përshpejtuar punën, rekomandohet të lini vetëm llojet e skedarëve që duhet të rikuperoni. Kur të keni përfunduar zgjedhjen tuaj, klikoni OK.

Në fund të dritares së programit QPhotoRec, gjeni butonin Browse dhe klikoni atë. Duhet të zgjidhni drejtorinë ku do të ruhen skedarët e rikuperuar. Këshillohet që të përdorni një disk që nuk përmban skedarë të koduar që kërkojnë rikuperim (mund të përdorni një flash drive ose një disk të jashtëm).

Për të filluar procedurën për kërkimin dhe rivendosjen e kopjeve origjinale të skedarëve të koduar, klikoni butonin Kërko. Ky proces kërkon shumë kohë, prandaj jini të durueshëm.

Kur kërkimi të përfundojë, klikoni butonin Quit. Tani hapni dosjen që keni zgjedhur për të ruajtur skedarët e rikuperuar.

Dosja do të përmbajë direktori të emërtuara recup_dir.1, recup_dir.2, recup_dir.3, etj. Sa më shumë skedarë të gjejë programi, aq më shumë drejtori do të ketë. Për të gjetur skedarët që ju nevojiten, kontrolloni të gjitha drejtoritë një nga një. Për ta bërë më të lehtë gjetjen e skedarit që ju nevojitet midis një numri të madh të atyre të rikuperuar, përdorni sistemin e integruar të kërkimit të Windows (sipas përmbajtjes së skedarit) dhe gjithashtu mos harroni për funksionin e renditjes së skedarëve në drejtori. Ju mund të zgjidhni datën kur skedari është modifikuar si një opsion renditjeje, pasi QPhotoRec përpiqet të rivendosë këtë veçori kur rivendos një skedar.

Si të parandaloni që një virus ransomware të infektojë kompjuterin tuaj?

Shumica e programeve moderne antivirus tashmë kanë një sistem të integruar mbrojtës kundër depërtimit dhe aktivizimit të viruseve të enkriptimit. Prandaj, nëse nuk keni një program antivirus në kompjuterin tuaj, sigurohuni që ta instaloni atë. Mund të mësoni se si ta zgjidhni duke lexuar këtë.

Për më tepër, ekzistojnë programe të specializuara mbrojtëse. Për shembull, ky është CryptoPrevent, më shumë detaje.

Disa fjalë të fundit

Duke ndjekur këto udhëzime, kompjuteri juaj do të pastrohet nga virusi i ransomware. Nëse keni ndonjë pyetje ose keni nevojë për ndihmë, ju lutemi na kontaktoni.