Kā noņemt izspiedējvīrusa sekas. Aptuvenais PAYCRYPT_GMAIL_COM saturs. Failu atšifrēšana, ko veic pieredzējis speciālists

Šifrētu failu atkopšana- ar šo problēmu saskaras liels skaits personālo datoru lietotāju, kuri kļuvuši par dažādu šifrēšanas vīrusu upuriem. Ļaunprātīgo programmu skaits šajā grupā ir ļoti liels un katru dienu pieaug. Tikai nesen esam saskārušies ar desmitiem izpirkuma programmatūras variantu: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt utt.

Protams, šifrētos failus var atjaunot, vienkārši izpildot instrukcijas, ko vīrusa radītāji atstāj inficētajā datorā. Bet visbiežāk atšifrēšanas izmaksas ir ļoti ievērojamas, un jums arī jāzina, ka daži izspiedējvīrusi šifrē failus tā, ka vēlāk tos vienkārši nav iespējams atšifrēt. Un, protams, ir tikai kaitinoši maksāt par savu failu atjaunošanu.

Veidi, kā bez maksas atgūt šifrētus failus

Ir vairāki veidi, kā atgūt šifrētus failus, izmantojot pilnīgi bezmaksas un pārbaudītas programmas, piemēram, ShadowExplorer un PhotoRec. Pirms atkopšanas un atkopšanas laikā mēģiniet pēc iespējas mazāk izmantot inficēto datoru, tādējādi palielinot veiksmīgas failu atkopšanas iespējas.

Tālāk aprakstītie norādījumi ir jāievēro soli pa solim, ja kaut kas jums neizdodas, tad APSTĀJIET, lūdziet palīdzību, rakstot komentāru par šo rakstu vai izveidojot jaunu tēmu mūsu vietnē.

1. Noņemiet izspiedējvīrusu

Kaspersky Virus Removal Tool un Malwarebytes Anti-ļaundabīgā programmatūra var atklāt dažāda veida aktīvos izspiedējvīrusus un viegli noņemt tos no datora, BET tie nevar atgūt šifrētus failus.

1.1. Noņemiet izspiedējvīrusu programmatūru, izmantojot Kaspersky Virus Removal Tool

Noklikšķiniet uz pogas Skenēt lai veiktu datora skenēšanu, lai noteiktu, vai tajā nav izspiedējvīrusa.

Pagaidiet, līdz šis process tiks pabeigts, un noņemiet visas atrastās ļaunprātīgās programmatūras.

1.2. Noņemiet izspiedējvīrusu, izmantojot Malwarebytes Anti-malware

Lejupielādējiet programmu. Kad lejupielāde ir pabeigta, palaidiet lejupielādēto failu.

Programmas atjaunināšanas procedūra sāksies automātiski. Kad tas beidzas, nospiediet pogu Palaidiet skenēšanu. Malwarebytes Anti-ļaundabīgā programmatūra sāks skenēt jūsu datoru.

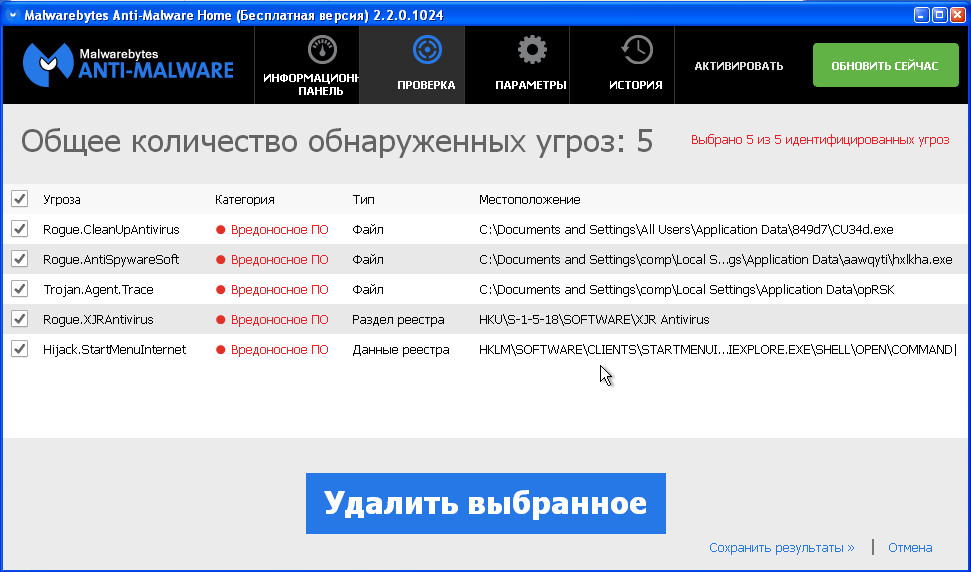

Uzreiz pēc datora skenēšanas Malwarebytes Anti-malware atvērs atrasto izspiedējvīrusa komponentu sarakstu.

Noklikšķiniet uz pogas Dzēst atlasīto lai notīrītu datoru. Kamēr ļaunprātīga programmatūra tiek noņemta, Malwarebytes Anti-malware var pieprasīt restartēt datoru, lai turpinātu procesu. Apstipriniet to, atlasot Jā.

Pēc datora atkārtotas palaišanas Malwarebytes Anti-malware automātiski turpinās tīrīšanas procesu.

2. Atkopt šifrētus failus, izmantojot ShadowExplorer

ShadowExplorer ir neliela utilīta, kas ļauj atjaunot Windows operētājsistēmas automātiski izveidoto failu ēnu kopijas (7-10). Tas ļaus jums atjaunot šifrētos failus to sākotnējā stāvoklī.

Lejupielādējiet programmu. Programma atrodas zip arhīvā. Tāpēc ar peles labo pogu noklikšķiniet uz lejupielādētā faila un atlasiet Izvilkt visu. Pēc tam atveriet mapi ShadowExplorerPortable.

Palaidiet programmu ShadowExplorer. Atlasiet vajadzīgo disku un datumu, kad tika izveidotas ēnas kopijas, attiecīgi cipari 1 un 2 zemāk esošajā attēlā.

Ar peles labo pogu noklikšķiniet uz direktorija vai faila, kura kopiju vēlaties atjaunot. Parādītajā izvēlnē atlasiet Eksportēt.

Visbeidzot, atlasiet mapi, kurā tiks kopēts atkoptais fails.

3. Atkopiet šifrētos failus, izmantojot PhotoRec

PhotoRec ir bezmaksas programma, kas paredzēta izdzēstu un zaudētu failu atkopšanai. Izmantojot to, varat atjaunot oriģinālos failus, kurus izspiedējvīrusi izdzēsa pēc to šifrēto kopiju izveidošanas.

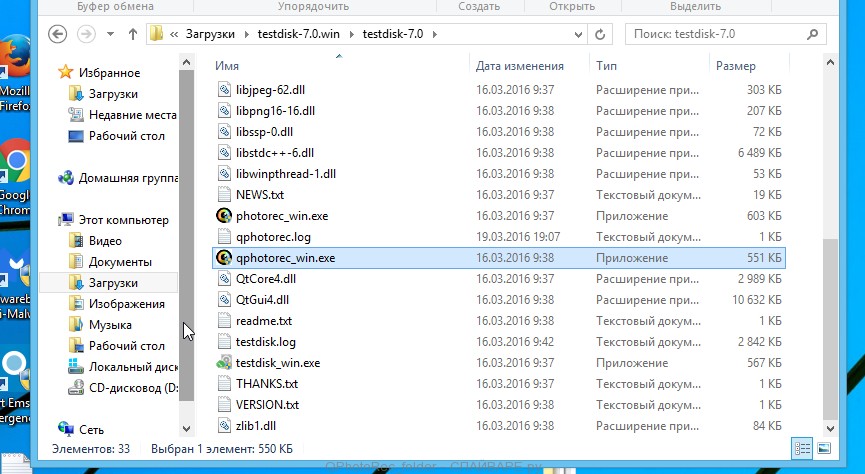

Lejupielādējiet programmu. Programma atrodas arhīvā. Tāpēc ar peles labo pogu noklikšķiniet uz lejupielādētā faila un atlasiet Izvilkt visu. Pēc tam atveriet mapi testdisk.

Failu sarakstā atrodiet QPhotoRec_Win un palaidiet to. Tiks atvērts programmas logs, kurā būs redzami visi pieejamo disku nodalījumi.

Sadalījumu sarakstā atlasiet to, kurā atrodas šifrētie faili. Pēc tam noklikšķiniet uz pogas Failu formāti.

Pēc noklusējuma programma ir konfigurēta visu failu tipu atkopšanai, taču, lai paātrinātu darbu, ieteicams atstāt tikai tos failu tipus, kas ir jāatkopj. Kad esat pabeidzis atlasi, noklikšķiniet uz Labi.

Programmas QPhotoRec loga apakšā atrodiet pogu Pārlūkot un noklikšķiniet uz tās. Jums ir jāizvēlas direktorija, kurā tiks saglabāti atgūtie faili. Ieteicams izmantot disku, kurā nav šifrētu failu, kuriem nepieciešama atkopšana (varat izmantot zibatmiņas disku vai ārējo disku).

Lai sāktu šifrēto failu oriģinālo kopiju meklēšanu un atjaunošanu, noklikšķiniet uz pogas Meklēt. Šis process aizņem diezgan ilgu laiku, tāpēc esiet pacietīgs.

Kad meklēšana ir pabeigta, noklikšķiniet uz pogas Iziet. Tagad atveriet mapi, kuru esat izvēlējies, lai saglabātu atgūtos failus.

Mapē būs direktoriji ar nosaukumu recup_dir.1, recup_dir.2, recup_dir.3 utt. Jo vairāk failu programma atradīs, jo vairāk direktoriju būs. Lai atrastu vajadzīgos failus, pārbaudiet visus direktorijus pa vienam. Lai atvieglotu vajadzīgā faila atrašanu starp daudziem atgūtajiem failiem, izmantojiet iebūvēto Windows meklēšanas sistēmu (pēc faila satura), kā arī neaizmirstiet par failu šķirošanas funkciju direktorijos. Kā kārtošanas opciju varat atlasīt datumu, kad fails tika modificēts, jo QPhotoRec mēģina atjaunot šo rekvizītu, atjaunojot failu.

Atgādināsim: Trojan.Encoder saimes Trojas zirgi ir ļaunprātīgas programmas, kas šifrē failus datora cietajā diskā un pieprasa naudu par to atšifrēšanu. Failus *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar un tā tālāk var šifrēt.

Nebija iespējams personīgi satikt visu šī vīrusa ģimeni, taču, kā liecina prakse, inficēšanās, ārstēšanas un dekodēšanas metode visiem ir aptuveni vienāda:

1. cietušais ir inficēts ar surogātpasta e-pasta ziņojumu ar pielikumu (retāk ar infekcijas līdzekļiem),

2. vīrusu atpazīst un (jau) noņem gandrīz jebkurš antivīruss ar svaigām datu bāzēm,

3. faili tiek atšifrēti, izvēloties paroles atslēgas izmantotajiem šifrēšanas veidiem.

Piemēram, Trojan.Encoder.225 izmanto RC4 (modificēts) + DES šifrēšanu, bet Trojan.Encoder.263 izmanto BlowFish VKS režīmā. Šos vīrusus pašlaik var atšifrēt par 99%, pamatojoties uz personīgo pieredzi.

Bet ne viss ir tik gludi. Dažiem šifrēšanas vīrusiem ir nepieciešama mēnešiem ilga nepārtraukta atšifrēšana (Trojan.Encoder.102), savukārt citus (Trojan.Encoder.283) nevar pareizi atšifrēt pat Doctor Web speciālisti, kam šajā rakstā ir galvenā loma.

Tagad kārtībā.

2013. gada augusta sākumā klienti sazinājās ar mani ar Trojan.Encoder.225 vīrusa šifrēto failu problēmu. Vīruss, tajā laikā bija jauns, neviens neko nezināja, internetā bija 2-3 tematiskās Google saites. Pēc ilgstošas meklēšanas internetā izrādās, ka vienīgā (atrasta) organizācija, kas pēc šī vīrusa nodarbojas ar failu atšifrēšanas problēmu, ir kompānija Doctor Web. Proti: sniedz ieteikumus, palīdz sazināties ar tehnisko atbalstu, izstrādā savus atšifrētājus utt.

Negatīva atkāpšanās.

Un, izmantojot šo iespēju, es vēlos norādīt uz diviem kļūst resna

mīnus Kaspersky Lab. Sazinoties ar savu tehnisko atbalstu, viņi saka: "Mēs strādājam pie šīs problēmas, mēs jums paziņosim par rezultātiem pa pastu." Un tomēr mīnuss ir tas, ka es nekad nesaņēmu atbildi uz pieprasījumu. Pēc 4 mēnešiem. Sasodīts reakcijas laiks. Un šeit es tiecos pēc standarta “ne vairāk kā viena stunda pēc pieteikuma aizpildīšanas”.

Kauns, biedri Jevgeņij Kasperski, Kaspersky Lab ģenerāldirektors. Bet man uz tā “sēž” laba puse no visiem uzņēmumiem. Nu, labi, licenču derīguma termiņš beidzas 2014. gada janvārī-martā. Vai ir vērts runāt par to, vai atjaunošu licenci? ;)

Es prezentēju “speciālistu” sejas no “vienkāršākiem” uzņēmumiem, tā teikt, NAV antivīrusu industrijas milži. Viņi, iespējams, vienkārši "spiedās stūrī" un "klusi raudāja".

Lai gan, vēl jo vairāk, pilnīgi visi bija sajukuši. Antivīruss principā nedrīkstēja ļaut šim vīrusam nokļūt datorā. Īpaši ņemot vērā mūsdienu tehnoloģijas. Un “viņiem”, pretvīrusu industrijas MILŽIEM, it kā ir viss, “heiristiskā analīze”, “preventīvā sistēma”, “proaktīvā aizsardzība”...

KUR BIJA VISAS ŠĪS SUPERSISTĒMAS, KAD PERSONĀLA DAĻAS STRĀDNIEKS ATvēra “HALMONESS” VĒSTULI AR TĒMU “CV”???

Ko darbiniekam vajadzēja domāt?

Ja TU nevari mūs aizsargāt, tad kāpēc TU mums vispār vajadzīgs?

Un ar Doctor Web viss būtu kārtībā, taču, lai saņemtu palīdzību, jums, protams, ir jābūt licencei jebkuram viņu programmatūras produktam. Sazinoties ar tehnisko atbalstu (turpmāk tekstā TS), jums ir jānorāda Dr.Web sērijas numurs un neaizmirstiet rindā "Pieprasījuma kategorija:" atlasīt "ārstēšanas pieprasījums" vai vienkārši jāiesniedz viņiem šifrēts fails. laboratorija. Tūlīt izdarīšu atrunu, ka Dr.Web tā saucamās “žurnāla atslēgas”, kas tiek ievietotas pa partijām internetā, nav piemērotas, jo tās neapstiprina programmatūras produktu iegādi un tiek likvidētas TP speciālisti vienu vai divas reizes. Vienkāršāk ir iegādāties “lētāko” licenci. Jo, ja jūs uzņematies atšifrēšanu, šī licence jums atmaksāsies miljons reižu. It īpaši, ja mape ar fotogrāfijām “Ēģipte 2012” bija vienā eksemplārā...

Mēģinājums Nr.1

Tātad, par n-tām naudas summu iegādājoties “licenci 2 datoriem uz gadu”, sazinoties ar TP un nodrošinot dažus failus, saņēmu saiti uz atšifrēšanas utilīta te225decrypt.exe versiju 1.3.0.0. Paredzot panākumus, es palaižu utilītu (jums jānorāda uz kādu no šifrētajiem *.doc failiem). Lietderība sāk atlasi, nežēlīgi ielādējot veco procesoru E5300 DualCore, 2600 MHz (pārtaktēts līdz 3,46 GHz) / 8192 MB DDR2-800, HDD 160Gb Western Digital līdz 90-100%.

Šeit paralēli man darbā pievienojas kolēģis uz PC core i5 2500k (pārtaktēts līdz 4.5ghz) / 16 ram 1600 / ssd intel (tas ir raksta beigās pavadītā laika salīdzinājumam).

Pēc 6 dienām utilīta ziņoja, ka ir atšifrēti 7277 faili. Bet laime nebija ilga. Visi faili tika atšifrēti “greizi”. Tas ir, piemēram, Microsoft Office dokumenti tiek atvērti, bet ar dažādām kļūdām: “Lietojumprogramma Word konstatēja *.docx dokumentā saturu, kuru nevarēja nolasīt” vai “*.docx failu nevar atvērt tā satura kļūdu dēļ. ”. *.jpg faili arī tiek atvērti vai nu ar kļūdu, vai arī 95% attēla izrādās izbalējis melns vai gaiši zaļš fons. *.rar failiem - “Negaidīta arhīva beigas”.

Kopumā pilnīga neveiksme.

Mēģinājums Nr.2

Par rezultātiem rakstām TP. Viņi lūdz jums iesniegt pāris failus. Dienu vēlāk viņi atkal nodrošina saiti uz utilītu te225decrypt.exe, bet šoreiz versiju 1.3.2.0. Nu, palaidīsim, tad tik un tā nebija alternatīvas. Paiet apmēram 6 dienas, un utilīta beidzas ar kļūdu “Nevar atlasīt šifrēšanas parametrus”. Kopā 13 dienas “izplūdušas”.

Bet mēs nepadodamies, mums ir svarīgi dokumenti no mūsu *stulbā* klienta bez pamata dublējumkopijas.

Mēģinājums Nr.3

Par rezultātiem rakstām TP. Viņi lūdz jums iesniegt pāris failus. Un, kā jūs, iespējams, uzminējāt, dienu vēlāk tie nodrošina saiti uz to pašu te225decrypt.exe utilītu, bet versiju 1.4.2.0. Nu ko, palaisim, alternatīvas nebija, un tas nav parādījies ne no Kaspersky Lab, ne no ESET NOD32, ne no citiem pretvīrusu risinājumu ražotājiem. Un tagad, pēc 5 dienām 3 stundām 14 minūtēm (123,5 stundām), utilīta ziņo, ka faili ir atšifrēti (kolēģim ar i5 kodolu atšifrēšana aizņēma tikai 21 stundu 10 minūtes).

Nu, es domāju, ka tas bija vai nebija. Un lūk: pilnīga veiksme! Visi faili ir pareizi atšifrēti. Viss tiek pareizi atvērts, aizvērts, apskatīts, rediģēts un saglabāts.

Visi ir laimīgi, BEIGAS.

"Kur ir stāsts par Trojan.Encoder.263 vīrusu?", jūs jautājat. Un uz nākamā PC, zem galda... bija. Tur viss bija vienkāršāk: mēs rakstām uz Doctor Web TP, iegūstam utilītu te263decrypt.exe, palaižam to, gaidam 6,5 dienas, voila! un viss ir gatavs Apkopojot, es varu sniegt dažus padomus no Doctor Web foruma manā izdevumā:

Ko darīt, ja esat inficēts ar izspiedējvīrusu:

- nosūtīt uz vīrusu laboratoriju Dr. Tīmeklī vai sadaļā “Iesniegt aizdomīgu failu” izveidojiet šifrētu doc failu.

- Pagaidiet atbildi no Dr.Web darbinieka un pēc tam izpildiet viņa norādījumus.

Ko NEDRĪKST darīt:

- mainīt šifrēto failu paplašinājumu; Pretējā gadījumā ar veiksmīgi atlasītu atslēgu utilīta vienkārši “neredzēs” failus, kas ir jāatšifrē.

- patstāvīgi, bez konsultēšanās ar speciālistiem izmantot jebkādas programmas datu atšifrēšanai/atkopšanai.

Uzmanību, tā kā serveris ir brīvs no citiem uzdevumiem, piedāvāju savus bezmaksas pakalpojumus JŪSU datu atšifrēšanai. Servera kodols i7-3770K ar pārtaktēšanu līdz *noteiktām frekvencēm*, 16 GB RAM un SSD Vertex 4.

Visiem aktīvajiem Habr lietotājiem manu resursu izmantošana būs BEZ MAKSAS!!!

Rakstiet man personīgi vai pa citiem kontaktiem. Es jau esmu "apēdis suni" šajā jautājumā. Tāpēc es neesmu pārāk slinks, lai uz nakti uzliktu servera atšifrēšanu.

Šis vīruss ir mūsu laika “posts”, un “laupīšana” no kolēģiem nav humāna. Lai gan, ja kāds “iemetīs” pāris dolārus manā Yandex.money kontā 410011278501419, es neiebilstu. Bet tas nemaz nav nepieciešams. Sazinies ar mums. Brīvajā laikā apstrādāju pieteikumus.

Jauna informācija!

Sākot ar 2013. gada 8. decembri, sāka izplatīties jauns vīruss no tās pašas Trojan.Encoder sērijas saskaņā ar Doctor Web klasifikāciju - Trojan.Encoder.263, bet ar RSA šifrēšanu. Šis skats ir šodien (20.12.2013) nevar atšifrēt, jo tajā tiek izmantota ļoti spēcīga šifrēšanas metode.

Iesaku visiem, kas ir cietuši no šī vīrusa:

1. Izmantojot iebūvēto Windows meklēšanu, atrodiet visus failus ar paplašinājumu .perfect un kopējiet tos ārējā datu nesējā.

2. Kopējiet arī failu CONTACT.txt

3. Novietojiet šo ārējo datu nesēju “plauktā”.

4. Pagaidiet, līdz tiek parādīta atšifrēšanas utilīta.

Ko NEDRĪKST darīt:

Nevajag jaukties ar noziedzniekiem. Tas ir muļķīgi. Vairāk nekā 50% gadījumu pēc aptuveni 5000 rubļu “samaksāšanas” jūs nesaņemsiet NEKO. Nav naudas, nav atšifrētāja.

Taisnības labad jāatzīmē, ka internetā ir tie “laimīgie”, kuri saņēma savus failus atpakaļ, atšifrējot “laupīšanu”. Bet jums nevajadzētu uzticēties šiem cilvēkiem. Ja es būtu vīrusu rakstītājs, pirmā lieta, ko es darītu, būtu izplatīt tādu informāciju kā "Es samaksāju, un viņi man atsūtīja dekodētāju!!!"

Aiz šiem “laimīgajiem” var būt tie paši uzbrucēji.

Nu... vēlēsim veiksmi citām antivīrusu kompānijām, veidojot utilītu failu atšifrēšanai pēc Trojan.Encoder vīrusu grupas.

Īpašs paldies biedram v.martjanovam no Doctor Web foruma par paveikto darbu atšifrēšanas utilītu izveidē.

Atgādināsim: Trojan.Encoder saimes Trojas zirgi ir ļaunprātīgas programmas, kas šifrē failus datora cietajā diskā un pieprasa naudu par to atšifrēšanu. Failus *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar un tā tālāk var šifrēt.

Nebija iespējams personīgi satikt visu šī vīrusa ģimeni, taču, kā liecina prakse, inficēšanās, ārstēšanas un dekodēšanas metode visiem ir aptuveni vienāda:

1. cietušais ir inficēts ar surogātpasta e-pasta ziņojumu ar pielikumu (retāk ar infekcijas līdzekļiem),

2. vīrusu atpazīst un (jau) noņem gandrīz jebkurš antivīruss ar svaigām datu bāzēm,

3. faili tiek atšifrēti, izvēloties paroles atslēgas izmantotajiem šifrēšanas veidiem.

Piemēram, Trojan.Encoder.225 izmanto RC4 (modificēts) + DES šifrēšanu, bet Trojan.Encoder.263 izmanto BlowFish VKS režīmā. Šos vīrusus pašlaik var atšifrēt par 99%, pamatojoties uz personīgo pieredzi.

Bet ne viss ir tik gludi. Dažiem šifrēšanas vīrusiem ir nepieciešama mēnešiem ilga nepārtraukta atšifrēšana (Trojan.Encoder.102), savukārt citus (Trojan.Encoder.283) nevar pareizi atšifrēt pat Doctor Web speciālisti, kam šajā rakstā ir galvenā loma.

Tagad kārtībā.

2013. gada augusta sākumā klienti sazinājās ar mani ar Trojan.Encoder.225 vīrusa šifrēto failu problēmu. Vīruss, tajā laikā bija jauns, neviens neko nezināja, internetā bija 2-3 tematiskās Google saites. Pēc ilgstošas meklēšanas internetā izrādās, ka vienīgā (atrasta) organizācija, kas pēc šī vīrusa nodarbojas ar failu atšifrēšanas problēmu, ir kompānija Doctor Web. Proti: sniedz ieteikumus, palīdz sazināties ar tehnisko atbalstu, izstrādā savus atšifrētājus utt.

Negatīva atkāpšanās.

Un, izmantojot šo iespēju, es vēlos norādīt uz diviem kļūst resna

mīnus Kaspersky Lab. Sazinoties ar savu tehnisko atbalstu, viņi saka: "Mēs strādājam pie šīs problēmas, mēs jums paziņosim par rezultātiem pa pastu." Un tomēr mīnuss ir tas, ka es nekad nesaņēmu atbildi uz pieprasījumu. Pēc 4 mēnešiem. Sasodīts reakcijas laiks. Un šeit es tiecos pēc standarta “ne vairāk kā viena stunda pēc pieteikuma aizpildīšanas”.

Kauns, biedri Jevgeņij Kasperski, Kaspersky Lab ģenerāldirektors. Bet man uz tā “sēž” laba puse no visiem uzņēmumiem. Nu, labi, licenču derīguma termiņš beidzas 2014. gada janvārī-martā. Vai ir vērts runāt par to, vai atjaunošu licenci? ;)

Es prezentēju “speciālistu” sejas no “vienkāršākiem” uzņēmumiem, tā teikt, NAV antivīrusu industrijas milži. Viņi, iespējams, vienkārši "spiedās stūrī" un "klusi raudāja".

Lai gan, vēl jo vairāk, pilnīgi visi bija sajukuši. Antivīruss principā nedrīkstēja ļaut šim vīrusam nokļūt datorā. Īpaši ņemot vērā mūsdienu tehnoloģijas. Un “viņiem”, pretvīrusu industrijas MILŽIEM, it kā ir viss, “heiristiskā analīze”, “preventīvā sistēma”, “proaktīvā aizsardzība”...

KUR BIJA VISAS ŠĪS SUPERSISTĒMAS, KAD PERSONĀLA DAĻAS STRĀDNIEKS ATvēra “HALMONESS” VĒSTULI AR TĒMU “CV”???

Ko darbiniekam vajadzēja domāt?

Ja TU nevari mūs aizsargāt, tad kāpēc TU mums vispār vajadzīgs?

Un ar Doctor Web viss būtu kārtībā, taču, lai saņemtu palīdzību, jums, protams, ir jābūt licencei jebkuram viņu programmatūras produktam. Sazinoties ar tehnisko atbalstu (turpmāk tekstā TS), jums ir jānorāda Dr.Web sērijas numurs un neaizmirstiet rindā "Pieprasījuma kategorija:" atlasīt "ārstēšanas pieprasījums" vai vienkārši jāiesniedz viņiem šifrēts fails. laboratorija. Tūlīt izdarīšu atrunu, ka Dr.Web tā saucamās “žurnāla atslēgas”, kas tiek ievietotas pa partijām internetā, nav piemērotas, jo tās neapstiprina programmatūras produktu iegādi un tiek likvidētas TP speciālisti vienu vai divas reizes. Vienkāršāk ir iegādāties “lētāko” licenci. Jo, ja jūs uzņematies atšifrēšanu, šī licence jums atmaksāsies miljons reižu. It īpaši, ja mape ar fotogrāfijām “Ēģipte 2012” bija vienā eksemplārā...

Mēģinājums Nr.1

Tātad, par n-tām naudas summu iegādājoties “licenci 2 datoriem uz gadu”, sazinoties ar TP un nodrošinot dažus failus, saņēmu saiti uz atšifrēšanas utilīta te225decrypt.exe versiju 1.3.0.0. Paredzot panākumus, es palaižu utilītu (jums jānorāda uz kādu no šifrētajiem *.doc failiem). Lietderība sāk atlasi, nežēlīgi ielādējot veco procesoru E5300 DualCore, 2600 MHz (pārtaktēts līdz 3,46 GHz) / 8192 MB DDR2-800, HDD 160Gb Western Digital līdz 90-100%.

Šeit paralēli man darbā pievienojas kolēģis uz PC core i5 2500k (pārtaktēts līdz 4.5ghz) / 16 ram 1600 / ssd intel (tas ir raksta beigās pavadītā laika salīdzinājumam).

Pēc 6 dienām utilīta ziņoja, ka ir atšifrēti 7277 faili. Bet laime nebija ilga. Visi faili tika atšifrēti “greizi”. Tas ir, piemēram, Microsoft Office dokumenti tiek atvērti, bet ar dažādām kļūdām: “Lietojumprogramma Word konstatēja *.docx dokumentā saturu, kuru nevarēja nolasīt” vai “*.docx failu nevar atvērt tā satura kļūdu dēļ. ”. *.jpg faili arī tiek atvērti vai nu ar kļūdu, vai arī 95% attēla izrādās izbalējis melns vai gaiši zaļš fons. *.rar failiem - “Negaidīta arhīva beigas”.

Kopumā pilnīga neveiksme.

Mēģinājums Nr.2

Par rezultātiem rakstām TP. Viņi lūdz jums iesniegt pāris failus. Dienu vēlāk viņi atkal nodrošina saiti uz utilītu te225decrypt.exe, bet šoreiz versiju 1.3.2.0. Nu, palaidīsim, tad tik un tā nebija alternatīvas. Paiet apmēram 6 dienas, un utilīta beidzas ar kļūdu “Nevar atlasīt šifrēšanas parametrus”. Kopā 13 dienas “izplūdušas”.

Bet mēs nepadodamies, mums ir svarīgi dokumenti no mūsu *stulbā* klienta bez pamata dublējumkopijas.

Mēģinājums Nr.3

Par rezultātiem rakstām TP. Viņi lūdz jums iesniegt pāris failus. Un, kā jūs, iespējams, uzminējāt, dienu vēlāk tie nodrošina saiti uz to pašu te225decrypt.exe utilītu, bet versiju 1.4.2.0. Nu ko, palaisim, alternatīvas nebija, un tas nav parādījies ne no Kaspersky Lab, ne no ESET NOD32, ne no citiem pretvīrusu risinājumu ražotājiem. Un tagad, pēc 5 dienām 3 stundām 14 minūtēm (123,5 stundām), utilīta ziņo, ka faili ir atšifrēti (kolēģim ar i5 kodolu atšifrēšana aizņēma tikai 21 stundu 10 minūtes).

Nu, es domāju, ka tas bija vai nebija. Un lūk: pilnīga veiksme! Visi faili ir pareizi atšifrēti. Viss tiek pareizi atvērts, aizvērts, apskatīts, rediģēts un saglabāts.

Visi ir laimīgi, BEIGAS.

"Kur ir stāsts par Trojan.Encoder.263 vīrusu?", jūs jautājat. Un uz nākamā PC, zem galda... bija. Tur viss bija vienkāršāk: mēs rakstām uz Doctor Web TP, iegūstam utilītu te263decrypt.exe, palaižam to, gaidam 6,5 dienas, voila! un viss ir gatavs Apkopojot, es varu sniegt dažus padomus no Doctor Web foruma manā izdevumā:

Ko darīt, ja esat inficēts ar izspiedējvīrusu:

- nosūtīt uz vīrusu laboratoriju Dr. Tīmeklī vai sadaļā “Iesniegt aizdomīgu failu” izveidojiet šifrētu doc failu.

- Pagaidiet atbildi no Dr.Web darbinieka un pēc tam izpildiet viņa norādījumus.

Ko NEDRĪKST darīt:

- mainīt šifrēto failu paplašinājumu; Pretējā gadījumā ar veiksmīgi atlasītu atslēgu utilīta vienkārši “neredzēs” failus, kas ir jāatšifrē.

- patstāvīgi, bez konsultēšanās ar speciālistiem izmantot jebkādas programmas datu atšifrēšanai/atkopšanai.

Uzmanību, tā kā serveris ir brīvs no citiem uzdevumiem, piedāvāju savus bezmaksas pakalpojumus JŪSU datu atšifrēšanai. Servera kodols i7-3770K ar pārtaktēšanu līdz *noteiktām frekvencēm*, 16 GB RAM un SSD Vertex 4.

Visiem aktīvajiem Habr lietotājiem manu resursu izmantošana būs BEZ MAKSAS!!!

Rakstiet man personīgi vai pa citiem kontaktiem. Es jau esmu "apēdis suni" šajā jautājumā. Tāpēc es neesmu pārāk slinks, lai uz nakti uzliktu servera atšifrēšanu.

Šis vīruss ir mūsu laika “posts”, un “laupīšana” no kolēģiem nav humāna. Lai gan, ja kāds “iemetīs” pāris dolārus manā Yandex.money kontā 410011278501419, es neiebilstu. Bet tas nemaz nav nepieciešams. Sazinies ar mums. Brīvajā laikā apstrādāju pieteikumus.

Jauna informācija!

Sākot ar 2013. gada 8. decembri, sāka izplatīties jauns vīruss no tās pašas Trojan.Encoder sērijas saskaņā ar Doctor Web klasifikāciju - Trojan.Encoder.263, bet ar RSA šifrēšanu. Šis skats ir šodien (20.12.2013) nevar atšifrēt, jo tajā tiek izmantota ļoti spēcīga šifrēšanas metode.

Iesaku visiem, kas ir cietuši no šī vīrusa:

1. Izmantojot iebūvēto Windows meklēšanu, atrodiet visus failus ar paplašinājumu .perfect un kopējiet tos ārējā datu nesējā.

2. Kopējiet arī failu CONTACT.txt

3. Novietojiet šo ārējo datu nesēju “plauktā”.

4. Pagaidiet, līdz tiek parādīta atšifrēšanas utilīta.

Ko NEDRĪKST darīt:

Nevajag jaukties ar noziedzniekiem. Tas ir muļķīgi. Vairāk nekā 50% gadījumu pēc aptuveni 5000 rubļu “samaksāšanas” jūs nesaņemsiet NEKO. Nav naudas, nav atšifrētāja.

Taisnības labad jāatzīmē, ka internetā ir tie “laimīgie”, kuri saņēma savus failus atpakaļ, atšifrējot “laupīšanu”. Bet jums nevajadzētu uzticēties šiem cilvēkiem. Ja es būtu vīrusu rakstītājs, pirmā lieta, ko es darītu, būtu izplatīt tādu informāciju kā "Es samaksāju, un viņi man atsūtīja dekodētāju!!!"

Aiz šiem “laimīgajiem” var būt tie paši uzbrucēji.

Nu... vēlēsim veiksmi citām antivīrusu kompānijām, veidojot utilītu failu atšifrēšanai pēc Trojan.Encoder vīrusu grupas.

Īpašs paldies biedram v.martjanovam no Doctor Web foruma par paveikto darbu atšifrēšanas utilītu izveidē.

Mūsdienās datoru un klēpjdatoru lietotāji arvien biežāk saskaras ar ļaunprātīgu programmatūru, kas aizstāj failus ar šifrētām to kopijām. Būtībā tie ir vīrusi. XTBL izpirkuma programmatūra tiek uzskatīta par vienu no visbīstamākajām šajā sērijā. Kas ir šis kaitēklis, kā tas nokļūst lietotāja datorā un vai ir iespējams atjaunot bojāto informāciju?

Kas ir XTBL izpirkuma programmatūra un kā tā nokļūst datorā?

Ja savā datorā vai klēpjdatorā atrodat failus ar garu nosaukumu un paplašinājumu .xtbl, tad varat droši apgalvot, ka jūsu sistēmā ir iekļuvis bīstams vīruss - XTBL izspiedējvīruss. Tas ietekmē visas Windows OS versijas. Patstāvīgi atšifrēt šādus failus ir gandrīz neiespējami, jo programma izmanto hibrīda režīmu, kurā atslēgas izvēle ir vienkārši neiespējama.

Sistēmas direktoriji ir piepildīti ar inficētiem failiem. Windows reģistrā tiek pievienoti ieraksti, kas automātiski palaiž vīrusu katru reizi, kad tiek startēta OS.

Gandrīz visa veida faili ir šifrēti - grafikas, teksta, arhīva, e-pasta, video, mūzikas utt. Darbs sistēmā Windows kļūst neiespējams.

Kā tas darbojas? XTBL izpirkuma programmatūra, kas darbojas operētājsistēmā Windows, vispirms skenē visus loģiskos diskus. Tas ietver mākoņa un tīkla krātuvi, kas atrodas datorā. Rezultātā faili tiek grupēti pēc paplašinājuma un pēc tam tiek šifrēti. Tādējādi visa vērtīgā informācija, kas atrodas lietotāja mapēs, kļūst nepieejama.

Šis ir attēls, ko lietotājs redzēs ikonu vietā ar pazīstamu failu nosaukumiem

Šis ir attēls, ko lietotājs redzēs ikonu vietā ar pazīstamu failu nosaukumiem

XTBL izpirkuma programmatūras ietekmē mainās faila paplašinājums. Tagad lietotājs redz tukšas lapas ikonu un garu nosaukumu, kas beidzas ar .xtbl, nevis attēlu vai tekstu programmā Word. Turklāt uz darbvirsmas parādās ziņojums, sava veida instrukcija šifrētas informācijas atjaunošanai, pieprasot maksāt par atbloķēšanu. Tas nav nekas vairāk kā šantāža, pieprasot izpirkumu.

Šis ziņojums tiek parādīts datora darbvirsmas logā.

Šis ziņojums tiek parādīts datora darbvirsmas logā.

XTBL izpirkuma programmatūra parasti tiek izplatīta pa e-pastu. E-pasta ziņojumā ir pievienoti faili vai dokumenti, kas inficēti ar vīrusu. Krāpnieks piesaista lietotāju ar krāsainu virsrakstu. Tiek darīts viss, lai ziņa, kurā teikts, ka tu, piemēram, laimēji miljonu, būtu atvērta. Neatbildiet uz šādiem ziņojumiem, pretējā gadījumā pastāv liels risks, ka vīruss nonāks jūsu operētājsistēmā.

Vai ir iespējams atgūt informāciju?

Varat mēģināt atšifrēt informāciju, izmantojot īpašas utilītas. Taču nav garantijas, ka izdosies atbrīvoties no vīrusa un atjaunot bojātos failus.

Pašlaik XTBL izpirkuma programmatūra rada nenoliedzamus draudus visiem datoriem, kuros darbojas operētājsistēma Windows. Pat atzītajiem vīrusa apkarošanas līderiem – Dr.Web un Kaspersky Lab – šim jautājumam nav 100% risinājuma.

Vīrusa noņemšana un šifrētu failu atjaunošana

Ir dažādas metodes un programmas, kas ļauj strādāt ar XTBL šifrēšanu. Daži noņem pašu vīrusu, citi mēģina atšifrēt bloķētos failus vai atjaunot to iepriekšējās kopijas.

Datora infekcijas apturēšana

Ja jums ir paveicies pamanīt, ka jūsu datorā sāk parādīties faili ar paplašinājumu .xtbl, tad ir pilnīgi iespējams pārtraukt turpmākās inficēšanās procesu.

Kaspersky Virus Removal Tool, lai noņemtu XTBL izspiedējvīrusu programmatūru

Visas šādas programmas ir jāatver operētājsistēmā, kas iepriekš ir palaista drošajā režīmā ar iespēju ielādēt tīkla draiverus. Šajā gadījumā vīrusu ir daudz vieglāk noņemt, jo ir pievienots minimālais sistēmas procesu skaits, kas nepieciešams Windows startēšanai.

Lai ielādētu drošo režīmu Windows XP, 7 sistēmas startēšanas laikā, pastāvīgi nospiediet taustiņu F8 un pēc izvēlnes loga parādīšanās atlasiet atbilstošo vienumu. Ja izmantojat operētājsistēmu Windows 8, 10, restartējiet OS, turot nospiestu taustiņu Shift. Startēšanas procesa laikā tiks atvērts logs, kurā varēsiet izvēlēties nepieciešamo drošās sāknēšanas opciju.

Drošā režīma izvēle ar tīkla draiveru ielādi

Drošā režīma izvēle ar tīkla draiveru ielādi

Programma Kaspersky Virus Removal Tool lieliski atpazīst XTBL ransomware un noņem šāda veida vīrusus. Pēc utilīta lejupielādes palaidiet datora skenēšanu, noklikšķinot uz atbilstošās pogas. Kad skenēšana ir pabeigta, izdzēsiet visus atrastos ļaunprātīgos failus.

Datora skenēšana, lai noteiktu XTBL izspiedējvīrusa klātbūtni operētājsistēmā Windows, un pēc tam vīrusa noņemšana

Datora skenēšana, lai noteiktu XTBL izspiedējvīrusa klātbūtni operētājsistēmā Windows, un pēc tam vīrusa noņemšana

Dr.Web CureIt!

Vīrusa pārbaudes un noņemšanas algoritms praktiski neatšķiras no iepriekšējās versijas. Izmantojiet utilītu, lai skenētu visus loģiskos diskus. Lai to izdarītu, jums vienkārši jāievēro programmas komandas pēc tās palaišanas. Procesa beigās atbrīvojieties no inficētajiem failiem, noklikšķinot uz pogas “Dekontaminēt”.

Neitralizējiet ļaunprātīgos failus pēc Windows skenēšanas

Neitralizējiet ļaunprātīgos failus pēc Windows skenēšanas

Malwarebytes Anti-ļaundabīga programmatūra

Programma pakāpeniski pārbaudīs, vai datorā nav ļaunprātīgu kodu, un iznīcinās tos.

- Instalējiet un palaidiet utilītu pret ļaunprātīgu programmatūru.

- Atvērtā loga apakšā atlasiet “Palaist skenēšanu”.

- Pagaidiet, līdz process ir pabeigts, un atzīmējiet izvēles rūtiņas ar inficētiem failiem.

- Dzēst atlasi.

Skenēšanas laikā atklāto ļaunprātīgo XTBL izspiedējprogrammatūras failu noņemšana

Skenēšanas laikā atklāto ļaunprātīgo XTBL izspiedējprogrammatūras failu noņemšana

Tiešsaistes atšifrētāja skripts no Dr.Web

Oficiālās Dr.Web vietnes atbalsta sadaļā ir cilne ar skriptu tiešsaistes failu atšifrēšanai. Lūdzu, ņemiet vērā, ka atšifrētāju tiešsaistē varēs izmantot tikai tie lietotāji, kuru datorā ir instalēts šī izstrādātāja antivīruss.

Izlasiet instrukcijas, aizpildiet visu nepieciešamo un noklikšķiniet uz pogas “Iesniegt”.

Izlasiet instrukcijas, aizpildiet visu nepieciešamo un noklikšķiniet uz pogas “Iesniegt”.

RectorDecryptor atšifrēšanas utilīta no Kaspersky Lab

Kaspersky Lab arī atšifrē failus. Oficiālajā vietnē varat lejupielādēt utilītu RectorDecryptor.exe operētājsistēmas Windows Vista, 7, 8 versijām, sekojot izvēlnes saitēm “Atbalsts - Failu dezinfekcija un atšifrēšana - RectorDecryptor - Kā atšifrēt failus”. Palaidiet programmu, veiciet skenēšanu un pēc tam izdzēsiet šifrētos failus, atlasot atbilstošo opciju.

Ar XTBL ransomware inficētu failu skenēšana un atšifrēšana

Ar XTBL ransomware inficētu failu skenēšana un atšifrēšana

Šifrētu failu atjaunošana no dublējuma

Sākot ar Windows 7, varat mēģināt atjaunot failus no dublējumkopijām.

ShadowExplorer, lai atgūtu šifrētus failus

Programma ir pārnēsājama versija, to var lejupielādēt no jebkura datu nesēja.

QPhotoRec

Programma ir īpaši izveidota bojātu un izdzēstu failu atkopšanai. Izmantojot iebūvētos algoritmus, utilīta atrod un atgriež visu zaudēto informāciju sākotnējā stāvoklī.

QPhotoRec ir bezmaksas.

Diemžēl QPhotoRec ir tikai angļu valodas versija, taču izprast iestatījumus nemaz nav grūti, interfeiss ir intuitīvs.

- Palaidiet programmu.

- Atzīmējiet loģiskos diskus ar šifrētu informāciju.

- Noklikšķiniet uz pogas Failu formāti un Labi.

- Izmantojot pogu Pārlūkot, kas atrodas atvērtā loga apakšā, atlasiet vietu, kur saglabāt failus, un sāciet atkopšanas procedūru, noklikšķinot uz Meklēt.

QPhotoRec atgūst XTBL izspiedējvīrusa izdzēstos failus un aizstātus ar savām kopijām

QPhotoRec atgūst XTBL izspiedējvīrusa izdzēstos failus un aizstātus ar savām kopijām

Kā atšifrēt failus - video

Ko nedrīkst darīt

- Nekad nedariet darbības, par kurām neesat pilnībā pārliecināts. Labāk ir uzaicināt speciālistu no servisa centra vai pats nogādāt datoru tur.

- Neatveriet e-pasta ziņojumus no nezināmiem sūtītājiem.

- Nekādā gadījumā nevajadzētu sekot šantažētāju piemēram, piekrītot viņiem pārskaitīt naudu. Tas, visticamāk, nedos nekādus rezultātus.

- Manuāli nepārdēvējiet šifrēto failu paplašinājumus un nesteidzieties pārinstalēt Windows. Iespējams, būs iespējams atrast risinājumu, kas situāciju labos.

Profilakse

Mēģiniet instalēt drošu aizsardzību pret XTBL izspiedējvīrusu un līdzīgu izspiedējvīrusu iekļūšanu datorā. Šādas programmas ietver:

- Malwarebytes Anti-Ransomware;

- BitDefender Anti-Ransomware;

- WinAntiRansom;

- KriptoPrevent.

Neskatoties uz to, ka tie visi ir angļu valodā, darbs ar šādiem utilītiem ir diezgan vienkāršs. Palaidiet programmu un iestatījumos atlasiet aizsardzības līmeni.

Programmas palaišana un aizsardzības līmeņa izvēle

Programmas palaišana un aizsardzības līmeņa izvēle

Ja esat saskāries ar izspiedējvīrusu, kas šifrē failus jūsu datorā, tad, protams, nevajadzētu uzreiz krist izmisumā. Mēģiniet izmantot ieteiktās metodes bojātas informācijas atjaunošanai. Bieži vien tas dod pozitīvu rezultātu. Neizmantojiet nepārbaudītas programmas no nezināmiem izstrādātājiem, lai noņemtu XTBL ransomware. Galu galā tas var tikai pasliktināt situāciju. Ja iespējams, datorā instalējiet kādu no programmām, kas neļauj vīrusam darboties, un regulāri veiciet sistēmas Windows ļaunprātīgu procesu skenēšanu.

ir ļaunprātīga programma, kas aktivizēšanas gadījumā šifrē visus personiskos failus, piemēram, dokumentus, fotoattēlus utt. Šādu programmu skaits ir ļoti liels un ar katru dienu pieaug. Tikai nesen mēs esam saskārušies ar desmitiem izpirkuma programmatūras variantu: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste utt. Šādu šifrēšanas vīrusu mērķis ir piespiest lietotājus iegādāties, bieži vien par lielu naudas summu, programmu un atslēgu, kas nepieciešama viņu failu atšifrēšanai.

Protams, šifrētos failus var atjaunot, vienkārši izpildot instrukcijas, ko vīrusa radītāji atstāj inficētajā datorā. Bet visbiežāk atšifrēšanas izmaksas ir ļoti ievērojamas, un jums arī jāzina, ka daži izspiedējvīrusi šifrē failus tā, ka vēlāk tos vienkārši nav iespējams atšifrēt. Un, protams, ir tikai kaitinoši maksāt par savu failu atjaunošanu.

Tālāk mēs sīkāk runāsim par šifrēšanas vīrusiem, kā tie iekļūst upura datorā, kā arī par to, kā noņemt šifrēšanas vīrusu un atjaunot tā šifrētos failus.

Kā izspiedējvīruss iekļūst datorā?

Izspiedējvīruss parasti tiek izplatīts pa e-pastu. Vēstulē ir inficēti dokumenti. Šādas vēstules tiek nosūtītas uz milzīgu e-pasta adrešu datubāzi. Šī vīrusa autori izmanto maldinošas vēstuļu galvenes un saturu, cenšoties pievilt lietotāju atvērt vēstulei pievienoto dokumentu. Dažas vēstules informē par nepieciešamību apmaksāt rēķinu, citas piedāvā aplūkot jaunāko cenrādi, citas piedāvā atvērt kādu smieklīgu foto utt. Jebkurā gadījumā, atverot pievienoto failu, jūsu dators tiks inficēts ar izspiedējvīrusu.

Kas ir izspiedējvīruss?

Izspiedējvīruss ir ļaunprātīga programma, kas inficē modernās Windows operētājsistēmu versijas, piemēram, Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Šie vīrusi cenšas izmantot spēcīgākos iespējamos šifrēšanas režīmus, piemēram, RSA-2048 ar atslēgas garums ir 2048 biti, kas praktiski izslēdz iespēju izvēlēties atslēgu, lai neatkarīgi atšifrētu failus.

Inficējot datoru, izspiedējvīruss izmanto sistēmas direktoriju %APPDATA%, lai saglabātu savus failus. Lai automātiski palaistu sevi, kad dators tiek ieslēgts, izspiedējprogrammatūra izveido ierakstu Windows reģistrā: sadaļas HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\ Microsoft\Windows\CurrentVersion\ Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Tūlīt pēc palaišanas vīruss skenē visus pieejamos diskus, tostarp tīklu un mākoņkrātuvi, lai noteiktu failus, kas tiks šifrēti. Izpirkuma programmatūras vīruss izmanto faila nosaukuma paplašinājumu, lai identificētu failu grupu, kas tiks šifrēta. Gandrīz visi failu veidi ir šifrēti, tostarp tādi izplatīti kā:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata , .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, . mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta , .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, . apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, . js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2 , .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, . rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .w .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf , .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, . wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xpmap, . , .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, . zif, .zip, .zw

Tūlīt pēc faila šifrēšanas tas saņem jaunu paplašinājumu, ko bieži var izmantot, lai identificētu izspiedējvīrusa nosaukumu vai veidu. Daži šīs ļaunprātīgās programmatūras veidi var mainīt arī šifrēto failu nosaukumus. Pēc tam vīruss izveido teksta dokumentu ar tādiem nosaukumiem kā HELP_YOUR_FILES, README, kas satur instrukcijas šifrēto failu atšifrēšanai.

Savas darbības laikā šifrēšanas vīruss mēģina bloķēt iespēju atjaunot failus, izmantojot SVC (failu ēnu kopijas) sistēmu. Lai to izdarītu, vīruss komandu režīmā izsauc utilītu failu ēnu kopiju administrēšanai ar taustiņu, kas sāk to pilnīgas dzēšanas procedūru. Tādējādi gandrīz vienmēr nav iespējams atjaunot failus, izmantojot to ēnu kopijas.

Izspiedējvīruss aktīvi izmanto iebiedēšanas taktiku, upurim sniedzot saiti uz šifrēšanas algoritma aprakstu un uz Desktopa parādot draudu ziņojumu. Tādā veidā viņš cenšas piespiest inficētā datora lietotāju bez vilcināšanās nosūtīt datora ID uz vīrusa autora e-pasta adresi, lai mēģinātu atgūt savus failus. Atbilde uz šādu ziņojumu visbiežāk ir izpirkuma summa un e-maka adrese.

Vai mans dators ir inficēts ar izspiedējvīrusu?

Ir diezgan viegli noteikt, vai dators ir inficēts ar šifrēšanas vīrusu vai nē. Pievērsiet uzmanību savu personīgo failu paplašinājumiem, piemēram, dokumentiem, fotoattēliem, mūzikai utt. Ja paplašinājums ir mainījies vai jūsu personiskie faili ir pazuduši, atstājot daudzus failus ar nezināmiem nosaukumiem, jūsu dators ir inficēts. Turklāt infekcijas pazīme ir faila ar nosaukumu HELP_YOUR_FILES vai README klātbūtne jūsu direktorijos. Šajā failā būs instrukcijas failu atšifrēšanai.

Ja jums ir aizdomas, ka esat atvēris e-pastu, kas ir inficēts ar izspiedējvīrusu, bet vēl nav infekcijas simptomu, neizslēdziet un nerestartējiet datoru. Izpildiet šīs rokasgrāmatas sadaļā aprakstītās darbības. Vēlreiz atkārtoju, ir ļoti svarīgi neizslēgt datoru dažos izspiedējvīrusu veidos, failu šifrēšanas process tiek aktivizēts, pirmo reizi ieslēdzot datoru pēc inficēšanās!

Kā atšifrēt failus, kas šifrēti ar izspiedējvīrusu?

Ja šī nelaime notiek, tad panikai nav pamata! Bet jums jāzina, ka vairumā gadījumu nav bezmaksas atšifrētāja. Tas ir saistīts ar spēcīgajiem šifrēšanas algoritmiem, ko izmanto šāda ļaunprātīga programmatūra. Tas nozīmē, ka bez privātās atslēgas ir gandrīz neiespējami atšifrēt failus. Atslēgas izvēles metodes izmantošana arī nav iespējama atslēgas lielā garuma dēļ. Tāpēc diemžēl tikai samaksāt vīrusa autoriem visu pieprasīto summu ir vienīgais veids, kā mēģināt iegūt atšifrēšanas atslēgu.

Protams, nav nekādas garantijas, ka pēc apmaksas vīrusa autori sazināsies ar jums un sniegs atslēgu, kas nepieciešama jūsu failu atšifrēšanai. Turklāt jums ir jāsaprot, ka, maksājot naudu vīrusu izstrādātājiem, jūs pats mudināt viņus radīt jaunus vīrusus.

Kā noņemt izspiedējvīrusu?

Pirms sākat, jums jāzina, ka, sākot noņemt vīrusu un mēģināt pats atjaunot failus, jūs bloķējat iespēju atšifrēt failus, samaksājot vīrusa autoriem viņu pieprasīto summu.

Kaspersky Virus Removal Tool un Malwarebytes Anti-ļaundabīgā programmatūra var atklāt dažāda veida aktīvos izspiedējvīrusus un viegli noņemt tos no datora, BET tie nevar atgūt šifrētus failus.

5.1. Noņemiet izspiedējvīrusu programmatūru, izmantojot Kaspersky Virus Removal Tool

Pēc noklusējuma programma ir konfigurēta visu failu tipu atkopšanai, taču, lai paātrinātu darbu, ieteicams atstāt tikai tos failu tipus, kas ir jāatkopj. Kad esat pabeidzis atlasi, noklikšķiniet uz Labi.

Programmas QPhotoRec loga apakšā atrodiet pogu Pārlūkot un noklikšķiniet uz tās. Jums ir jāizvēlas direktorija, kurā tiks saglabāti atgūtie faili. Ieteicams izmantot disku, kurā nav šifrētu failu, kuriem nepieciešama atkopšana (varat izmantot zibatmiņas disku vai ārējo disku).

Lai sāktu šifrēto failu oriģinālo kopiju meklēšanu un atjaunošanu, noklikšķiniet uz pogas Meklēt. Šis process aizņem diezgan ilgu laiku, tāpēc esiet pacietīgs.

Kad meklēšana ir pabeigta, noklikšķiniet uz pogas Iziet. Tagad atveriet mapi, kuru esat izvēlējies, lai saglabātu atgūtos failus.

Mapē būs direktoriji ar nosaukumu recup_dir.1, recup_dir.2, recup_dir.3 utt. Jo vairāk failu programma atradīs, jo vairāk direktoriju būs. Lai atrastu vajadzīgos failus, pārbaudiet visus direktorijus pa vienam. Lai atvieglotu vajadzīgā faila atrašanu starp daudziem atgūtajiem failiem, izmantojiet iebūvēto Windows meklēšanas sistēmu (pēc faila satura), kā arī neaizmirstiet par failu šķirošanas funkciju direktorijos. Kā kārtošanas opciju varat atlasīt datumu, kad fails tika modificēts, jo QPhotoRec mēģina atjaunot šo rekvizītu, atjaunojot failu.

Kā novērst izspiedējvīrusa inficēšanos ar datoru?

Lielākajai daļai mūsdienu pretvīrusu programmu jau ir iebūvēta aizsardzības sistēma pret šifrēšanas vīrusu iekļūšanu un aktivizēšanu. Tāpēc, ja jūsu datorā nav pretvīrusu programmas, noteikti instalējiet to. Jūs varat uzzināt, kā to izvēlēties, izlasot šo.

Turklāt ir īpašas aizsardzības programmas. Piemēram, tas ir CryptoPrevent, sīkāka informācija.

Daži nobeiguma vārdi

Izpildot šos norādījumus, jūsu dators tiks atbrīvots no izspiedējvīrusa. Ja jums ir kādi jautājumi vai nepieciešama palīdzība, lūdzu, sazinieties ar mums.