Шифрование данных в windows 10. Что такое BitLocker? Как windows10 вирус-шифровальщик проникает на компьютер

Windows10 вирус — это новый вирус-шифровальщик, обновление ранее вышедшего . Как и его предыдущая версия, он проникает на компьютер посредством электронной почты. Особо подвержены этому заражению разнообразные организации с большим электронным документооборотом, те кто постоянно получает по электронной почте счета, фактуры, деловые письма.

После попадания на компьютер жертвы, вирус-шифровальщик Windows10 зашифровывает файлы разнообразных типов включая документы, фотографии, базы данных и так далее. В результате этого, все знакомые файлы исчезают, а в папках где они находились появляются новые файлы со странными именами и расширением.windows10.

На Рабочем столе меняются обои на черный фон с текстом, в котором сообщается, что все файлы зашифрованы и предлагается прочитать содержимое файла README.txt, для получения указаний о способе восстановления зашифрованных windows10 файлов. Пример Рабочего стола компьютера зараженного вирусом-шифровальщиком приведен ниже:

Windows10 вирус сочетает в себе черты разных, обнаруженных до этого, шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, windows10 вирус использует ещё более стойкий режим шифрования, с длинной ключа 3072бит.

При заражении компьютера вирусом-шифровальщиком windows10, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов. Каждому заражённому компьютеру windows10 шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки. При этом жертва должна заплатить за расшифровку.windows10 файлов значительную сумму.

На настоящий момент нет 100% реально работающего способа бесплатно восстановить зашифрованные файлы. Поэтому мы предлагаем использовать бесплатные программы, такие как ShadowExplorer и PhotoRec для попытки восстановить копии зашифрованных файлов. В случае появления способа расшифровки.windows10 файлов мы оперативно обновим эту инструкцию.

Как windows10 вирус-шифровальщик проникает на компьютер

Windows10 вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера windows10 вирусом-шифровальщиком.

Что такое вирус-шифровальщик windows10

Вирус-шифровальщик windows10 — это продолжение семьи шифраторов, в которую большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования RSA-3072, который является даже более стойким чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик windows10 использует системный каталог C:\ProgramData для хранения собственных файлов. В папке Windows создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Таким образом, эта вредоносная программа обеспечивает себе автоматический запуск при каждом включении компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик windows10 использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное колличество разных видов файлов, включая такие распространенные как:

3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое имя и расширение.windows10. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик windows10 активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Мой компьютер заражён вирусом-шифровальщиком windows10 ?

Определить заражён компьютер или нет вирусом-шифровальщиком windows10 довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением windows10, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке windows10 файлов. Пример содержимого такого файла приведён ниже.

Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

{ID компьютера}

на электронный адрес [email protected] .

Далее вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.

Если вы всё же хотите попытаться, то предварительно сделайте резервные копии файлов, иначе в случае

их изменения расшифровка станет невозможной ни при каких условиях.

Если вы не получили ответа по вышеуказанному адресу в течение 48 часов (и только в этом случае!),

воспользуйтесь формой обратной связи. Это можно сделать двумя способами:

1) Скачайте и установите Tor Browser по ссылке: https://www.torproject.org/download/download-easy.html.en

В адресной строке Tor Browser-а введите адрес:

и нажмите Enter. Загрузится страница с формой обратной связи.

2) В любом браузере перейдите по одному из адресов:

http://cryptorz76e7vuik.onion.to/

http://cryptorz76e7vuik.onion.cab/All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

{ID компьютера}

to e-mail address [email protected] .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptorz76e7vuik.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptorz76e7vuik.onion/

http://cryptorz76e7vuik.onion/

Как расшифровать файлы зашифрованные вирусом-шифровальщиком windows10 ?

На текущий момент нет доступного расшифровщика.windows10 файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования. Что значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что, после оплаты, авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

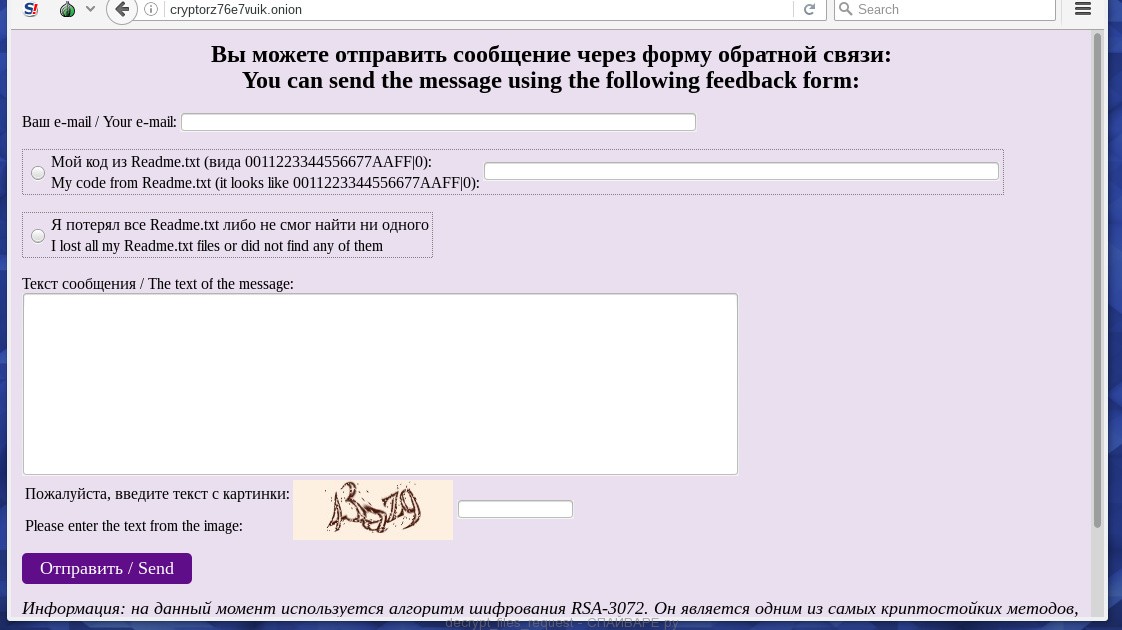

Для связи с создателями вируса-шифровальщика Windows10 вам нужно написать письмо на адрес

или открыть в браузере Tor сайт

Cryptorz76e7vuik.onion

При этом откроется страница аналогичная примеру приведенному ниже.

Как удалить вирус-шифровальщик windows10 ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

Нажмите Enter.

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Client Server Runtime Subsystem

Нажмите Enter.

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог

C:\ProgramData\Windows\

и удалите файл csrss.exe.

Скачайте программу HijackThis кликнув по следующей ссылке.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком windows10 ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от windows10 вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш .

В этой статье представлен общий обзор BitLocker, включая список требований к системе, а также сведения об устаревших функциях и практическом применении.

Общие сведения о BitLocker

Шифрование диска BitLocker - это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или выше. Доверенный платформенный модуль - это аппаратный компонент, который производители устанавливают на многих новых компьютерах. Совместно с BitLocker он обеспечивает защиту данных пользователей и предотвращает несанкционированный доступ к компьютеру, пока система находится вне сети.

На компьютерах без доверенного платформенного модуля версии 1.2 или более поздней все равно можно зашифровать диск операционной системы Windows с помощью BitLocker. Но при такой реализации пользователь должен вставить USB-накопитель с ключом запуска, чтобы запустить компьютер или вывести его из режима гибернации. В Windows 8 и более поздних версий вы можете с помощью пароля защитить том операционной системы на компьютере без доверенного платформенного модуля. Ни один из этих вариантов не обеспечивает проверку целостности системы перед запуском, которая возможна при использовании BitLocker вместе с доверенным платформенным модулем.

В дополнение к возможностям доверенного платформенного модуля компонент BitLocker позволяет блокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, USB-накопитель) с ключом запуска. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или его выведение из режима гибернации, если не указан правильный ПИН-код или не предоставлен ключ запуска.

Практическое применение

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям.

В средствах удаленного администрирования сервера есть еще два инструмента, с помощью которых можно управлять BitLocker.

Средство просмотра паролей восстановления BitLocker . Средство просмотра паролей восстановления BitLocker позволяет находить и просматривать пароли восстановления для шифрования дисков BitLocker, резервные копии которых созданы в доменных службах Active Directory (AD DS). С помощью этого средства можно восстанавливать данные на диске, зашифрованном с помощью BitLocker. Средство просмотра паролей восстановления BitLocker - дополнение к оснастке "Пользователи и компьютеры Active Directory" для консоли управления (MMC). С помощью этого средства можно изучить диалоговое окно Свойства объекта-компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker. Кроме того, вы можете щелкнуть контейнер домена правой кнопкой мыши, а затем искать пароль восстановления BitLocker на всех доменах в лесу Active Directory. Просматривать пароли восстановления может администратор домена или пользователь, которому этот администратор делегировал соответствующие разрешения.

Средства шифрования диска BitLocker . В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker. Как manage-bde, так и командлеты для BitLocker позволяют решить любую задачу, выполнимую с помощью панели управления BitLocker. Кроме того, они подойдут для автоматического развертывания и других сценариев, в которых применяются сценарии. Программа командной строки repair-bde предназначена для аварийного восстановления в тех случаях, когда защищенный с помощью BitLocker диск не удается разблокировать обычным способом или с помощью агента восстановления.

Новые и измененные функции

Новые возможности в BitLocker для Windows10, такие как поддержка алгоритма шифрования XTS-AES, см. в разделе BitLocker в «Что нового в Windows 10.»

Системные требования

Требования BitLocker к аппаратному обеспечению

Компонент BitLocker мог использовать проверку целостности системы, предоставленные по доверенного платформенного модуля (TPM), на компьютере должен быть TPM1.2 или более поздней версии. Если на вашем компьютере не установлен доверенный платформенный модуль, то для включения BitLocker необходимо сохранить ключ запуска на съемном устройстве, например USB-устройстве флэш-памяти.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. Для компьютера без TPM не требуется встроенное ПО, отвечающее стандартам организации TCG.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы.

Жесткий диск должен быть разбит как минимум на два диска.

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. Он должен быть отформатирован с использованием файловой системы NTFS.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. На этом диске не включается BitLocker. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). Рекомендуемый размер системного диска - около 350 МБ. После включения BitLocker должно остаться примерно 250 МБ свободного дискового пространства.

При установке Windows на новом компьютере автоматически создадутся разделы, необходимые для BitLocker.

При установке необязательного компонента BitLocker на сервере вам также потребуется установить компонент Enhanced Storage, который используется для поддержки аппаратно зашифрованных дисков.

В этом разделе

| Статья | Описание |

|---|---|

| Общие сведения о функции шифровании устройств BitLocker в Windows 10 | В этом разделе для ИТ-специалистов представлен обзор способов, которыми BitLocker и шифрование устройств помогают защитить данные на устройствах под управлением Windows 10. |

| Вопросы и ответы по BitLocker | В этой статье, предназначенной для ИТ-специалистов, даются ответы на часто задаваемые вопросы, касающиеся требований использования, обновления, развертывания и администрирования, а также политик управления ключами для BitLocker. |

| Подготовка организации к использованию BitLocker: планирование и политики | В этой статье, предназначенной для ИТ-специалистов, рассказывается, как планировать развертывание BitLocker. |

| Базовое развертывание BitLocker | В этой статье, предназначенной для ИТ-специалистов, рассказывается, как использовать функции шифрования диска BitLocker для защиты данных. |

| BitLocker: Как развертывание в Windows Server | В этом разделе для ИТ-специалистов описывается развертывание BitLocker в Windows Server. |

| BitLocker: включение сетевой разблокировки | В этой статье, предназначенной для ИТ-специалистов, рассказывается, как работает сетевая разблокировка BitLocker и как ее настроить. |

| BitLocker: использование средств шифрования диска BitLocker для управления BitLocker | В этой статье, предназначенной для ИТ-специалистов, рассказывается, как использовать средства для управления BitLocker. |

| BitLocker: использование средства просмотра пароля восстановления BitLocker | В этой статье, предназначенной для ИТ-специалистов, рассказывается, как использовать средство просмотра пароля восстановления в BitLocker. |

| Параметры групповой политики BitLocker | В этой статье для ИТ-специалистов рассказывается о функциях, расположении и действии всех параметров групповой политики, используемых для управления BitLocker. |

| Параметры данных конфигурации загрузки и BitLocker | В этой статье, предназначенной для ИТ-специалистов, описаны параметры данных конфигурации загрузки, которые используются в BitLocker. |

| Руководство по восстановлению BitLocker | В этой статье, предназначенной для ИТ-специалистов, рассказывается, как восстановить ключи BitLocker из ADDS. |

| Защита BitLocker от атак с использованием предзагрузочной среды | Это подробное руководство поможет вам понять условиях, которые рекомендуется использовать проверку подлинности в предзагрузочной для устройств под управлением Windows10, Windows 8.1, Windows 8 или Windows 7; и при его можно безопасно исключить из конфигурации устройства. |

| Защита общих томов кластера и сетей хранения данных с помощью технологии BitLocker | В этой статье, предназначенной для ИТ-специалистов, рассказывается, как защитить общие тома кластеров и сети хранения данных с помощью BitLocker. |

| Включение безопасной загрузки и шифрования устройства BitLocker в Windows 10 IoT Базовая | В этом разделе описывается, как использовать BitLocker в Windows 10 IoT Базовая |

Обратная связь

Мы бы хотели узнать ваше мнение. Укажите, о чем вы хотите рассказать нам.

Наша система обратной связи основана на принципах работы с вопросами на GitHub. Дополнительные сведения см. в .

В Windows 10 и более ранних версиях Windows предусмотрено шифрование файлов с помощью технологии BitLocker. Достаточно настроить его один раз, и вы сможете быть уверены, что никто не получит доступ к вашим файлам и не сможет запустить ваши программы, даже если получит физический доступ к накопителю вашего ноутбука или компьютера.

Как включить шифрование BitLocker? Прежде всего нужно активировать политики безопасности:

1. Нажмите Win+R и выполните команду gpedit.msc.

2. Перейдите в раздел «Административные шаблоны» > «Компоненты Windows» «Шифрование диска BitLocker» > «Диски операционной системы».

3. Дважды нажмите левой кнопкой мыши на «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и выберите опцию «Включено».

Теперь можно приступать непосредственно к шифрованию:

1. Откройте «Проводник» > «Мой компьютер» и выберите накопитель, который вы хотите зашифровать.

2. Нажмите на значок накопителя правой кнопкой мыши и выберите «Включить BitLocker».

3. Запустится диалоговое окно с опциями доступа к зашифрованным данным. Следуйте его указаниям и перезагрузите компьютер. Диск будет зашифрован. Процесс шифрования может быть долгим, его продолжительность зависит от объёма шифруемых данных.

В процессе настройки шифрование потребуется создать ключ или пароль для дешифровки данных. В пароле необходимо использовать буквы разных регистров и цифры. Когда накопитель установлен в ваш компьютер, шифровка и дешифровка данных производится автоматически, но в том случае, если вы достанете из него зашифрованный накопитель и подключите его к другому устройству, для доступа к файлам потребуется ключ.

Данные для восстановления ключа могут храниться на флешке, в аккаунте Microsoft, в текстовом файле или на распечатанном листе бумаги. Имейте в виду, что это не сам ключ, а лишь информация, которая поможет его восстановить. Ключ можно будет получить только после ввода логина и пароля от учётной записи Microsoft, что усложняет взлом шифрования.

Если вы зашифровали системный логический диск, то пароль придётся вводить при холодном старте устройства или после его перезагрузки.

Многие из нас часто переносят важную, ценную информацию на внешних устройствах. Это могут быть ssd диски, другие внешние накопители для хранения данных. Самым популярным наверное является обычная флешка, на которой человек чаще всего переносит нужную информацию. Но что делать, если вы потеряли флешку? Или переносной внешний ssd диск? Ответ: зашифровать свои внешние устройства и поставить пароль на флешку, чтобы при находке никто не смог воспользоваться вашей информацией. Есть много стороннего софта для защиты флешек, но зачем он нужен, если программа которая устанавливается может со временем удалиться по неосторожности. В этой статье рассмотрим, как встроенным средством windows 10 поставить пароль на флешку и диски, и зашифровать содержимое с помощью Bitlocker.

Примечание: Будем пользоваться BitLocker, который присутствует в версиях Pro или Enterpris Windows 10. BitLocker не способен шифровать файлы и папки, он предназначен для зишифровки дисков, разделов, флешек и других накопительных устройств.

Советую посмотреть:

Что такое BitLocker?

BitLocker - функция шифрования для съемных носителей , включая USB флеш-накопители, SD карт и внешних жестких дисков. BitLocker поддерживает файловые системы NTFS, FAT32, exFAT. Отформатированный с любой из этих файловых систем, может быть защищен с помощью BitLocker. В отличие от EFS шифрование, которое предназначено для шифрование папок и файлов, BitLocker не может работать с файлами он предназначен для сьемных носитилей.

Как поставить пароль на флешку и диски в Windows 10

- Подключите USB флешку или внешний жесткий диск к Windows 10.

- Нажмите правой кнопкой мыши на диске, который хотите защитить и нажмите .

- Поставьте галочку Использовать пароль для снятия блокировки диска .

- Придумайте свой пароль для защиты данных.

- Выберите архивирование ключа Сохранить файл.

- Сохраните файл в удобное для вас место, он понадобится для разблокировки флешки, если забыли пароль.

- Рекомендую

- Выберите режим шифрования

- Дождитесь окончание процесса.

Доступ к защищенным паролем данным

- Вставьте ваше зашифрованное устройства в USB порт компьютера и откройте.

- Введите свой пароль, который придумывали в начале шифрования.

- Если забыли пароль флешки, нажмите Дополнительные параметры и введите код восстановления, который вы сохраняли на компьютер.

Отключить BitLocker и удалить пароль с флешки или диска

Чтобы удалить поставленный пароль и сделать флешку опять нормальной, нужно отключить "Битлокер". Для этого вставьте ваше usb устройство в компьютер и введите ваш пароль для разблокировки.

- После разблокировки, нажмите правой кнопкой на флешке и выберите .

- Найдите ваше устройство, с которой нужно снять пароль, и внизу нажмите