Название вируса который шифрует файлы. Способы проникновения шифровальных вредоносных программ в операционную систему. Восстановление предыдущей версии

Хакеры-вымогатели очень похожи на обычных шантажистов. Как в реальном мире, так и в кибер-среде есть единичный или групповой объект атаки. Его либо крадут либо делают недоступным. Далее преступники используют определенные средства коммуникации с жертвами для передачи своих требований. Компьютерные мошенники обычно выбирают всего несколько форматов для письма с требованием выкупа, но его копии можно обнаружить практически в любом участке памяти инфицированной системы. В случае семьи шпионского ПО, известного как Troldesh или Shade, при контакте с жертвой аферисты практикуют особый подход.

Рассммотрим поближе этот штамм вируса-шифровальщика, который ориентирован на русскоязычную аудиторию. Большинство аналогичных инфекций определяет раскладку клавиатуры на атакуемом ПК, и если одним из языков является русский, вторжение прекращается. Однако вирус-вымогатель XTBL неразборчив: к несчастью для пользователей, атака разворачивается независимо от их географического местоположения и языковых предпочтений. Наглядным воплощением такой универсальности является предупреждение, которое появляется в виде фона рабочего стола, а также ТХТ файла с инструкцией по уплате выкупа.

Вирус XTBL обычно распространяется через спам. Сообщения напоминают письма известных брендов, или просто бросаются в глаза, поскольку в теме сообщения используются такие выражения, как «Срочно!» или «Важные финансовые документы». Фишинговая уловка сработает, когда получатель такого эл. сообщения загрузит ZIP-файл, содержащий код JavaScript, или объект Docm с потенциально уязвимым макросом.

Выполнив базовый алгоритм на скомпрометированном ПК, троян-вымогатель переходит к поиску данных, которые могут представлять ценность для пользователя. С этой целью вирус сканирует локальную и внешнюю память, одновременно сопоставляя каждый файл с набором форматов, подобранных на основе расширения объекта. Все файлы.jpg, .wav, .doc, .xls, а также множество прочих объектов подвергаются шифрованию через симметричный блочный крипто-алгоритм AES-256.

Различают два аспекта такого вредоносного воздействия. Прежде всего, пользователь утрачивает доступ к важным данным. Кроме того, имена файлов подвергаются глубокой кодировке, из которой на выходе получается бессмысленный набор из шестнадцатеричных символов. Все, что объединяет имена пораженных файлов, это добавленное к ним расширение xtbl, т.е. название кибер-угрозы. Имена зашифрованных файлов иногда имеют особый формат. В некоторых версиях Troldesh имена зашифрованных объектов могут оставаться без изменений, а в конце добавляется уникальный код: [email protected], [email protected], or [email protected].

Очевидно, злоумышленники, внедрив адреса эл. почты непосредственно в названия фалов, указывают жертвам способ коммуникации. Электронная почта также указана в другом месте, а именно в письме-требовании выкупа, которое содержится в файле “Readme.txt”. Такие Notepad-документы появятся на Рабочем столе, а также во всех папках с закодированными данными. Ключевой посыл состоит в следующем:

“Все файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код: [Ваш уникальный шифр] на электронный адрес [email protected] or [email protected]. Далее вы получите все необходимые инструкции. Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации”

Электронный адрес может меняться в зависимости от распространяющей вирус группы шантажистов.

Что касается дальнейшего развития событий: в общих чертах, мошенники отвечают рекомендацией перечислить выкуп, который может составлять 3 биткойн, или иную сумму в этом диапазоне. Обратите внимание, никто не может гарантировать, что хакеры выполнят свое обещание даже после получения денег. Чтобы восстановить доступ к.xtbl файлам, пострадавшим пользователям рекомендуется в первую очередь испробовать все доступные тернативные способы. В некоторых случаях данные можно привести в порядок с помощью службы теневого копирования томов (Volume Shadow Copy), предусмотренной непосредственно в ОС Windows, а также программ-дешифраторов и восстановления данных от независимых разработчиков ПО.

Удалить вирус-шифровальщик XTBL с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянов с ее помощью.

- . После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование).

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Восстановить доступ к зашифрованным файлам с расширением.xtbl

Как было отмечено, программа-вымогатель XTBL блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Дешифратор — программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, эффективность которй была подтверждена уже не один раз.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция «Восстановление системы» должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вируса-вымогателя XTBL

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью помощью надежного универсального антивирусного комплекса.

Если система заражена вредоносной программой семействTrojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola , Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX , то все файлы на компьютере будут зашифрованы следующим образом:

- При заражении Trojan-Ransom.Win32.Rannoh имена и расширения изменятся по шаблону locked-<оригинальное_имя>.<4 произвольных буквы> .

- При заражении Trojan-Ransom.Win32.Cryakl в конец содержимого файлов добавляется метка {CRYPTENDBLACKDC} .

- При заражении Trojan-Ransom.Win32.AutoIt

расширение изменяется по шаблону <оригинальное_имя>@<почтовый_домен>_.<набор_символов>

.

Например, [email protected]_.RZWDTDIC. - При заражении Trojan-Ransom.Win32.CryptXXX расширение изменяется по шаблонам <оригинальное_имя>.crypt, <оригинальное_имя>. crypz и <оригинальное_имя>. cryp1.

Утилита RannohDecryptor предназначена для расшифровки файлов после заражения Trojan-Ransom.Win32.Polyglot , Trojan-Ransom.Win32.Rannoh , Trojan-Ransom.Win32.AutoIt , Trojan-Ransom.Win32.Fury , Trojan-Ransom.Win32.Crybola , Trojan-Ransom.Win32.Cryakl или Trojan-Ransom.Win32.CryptXXX версии 1 , 2 и 3 .

Как вылечить систему

Чтобы вылечить зараженную систему:

- Скачайте файл RannohDecryptor.zip .

- Запустите файл RannohDecryptor.exe на зараженной машине.

- В главном окне нажмите Начать проверку .

- Укажите путь к зашифрованному и незашифрованному файлу.

Если файл зашифрован Trojan-Ransom.Win32.CryptXXX , укажите файлы самого большого размера. Расшифровка будет доступна только для файлов равного или меньшего размера. - Дождитесь окончания поиска и расшифровки зашифрованных файлов.

- Перезагрузите компьютер, если требуется.

- Для удаления копии зашифрованных файлов вида locked-<оригинальное_имя>.<4 произвольных буквы> после успешной расшифровки выберите .

Если файл был зашифрован Trojan-Ransom.Win32.Cryakl, то утилита сохранит файл на старом месте с расширением .decryptedKLR.оригинальное_расширение . Если вы выбрали Удалять зашифрованные файлы после успешной расшифровки , то расшифрованный файл будет сохранен утилитой с оригинальным именем.

- По умолчанию утилита выводит отчет работы в корень системного диска (диска, на котором установлена ОС).

Имя отчета имеет следующий вид: ИмяУтилиты.Версия_Дата_Время_log.txt

Например, C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt

В системе, зараженной Trojan-Ransom.Win32.CryptXXX , утилита сканирует ограниченное количество форматов файлов. При выборе пользователем файла, пострадавшего от CryptXXX v2, восстановление ключа может занять продолжительное время. В этом случае утилита показывает предупреждение.

Обычно работа вредоносных программ направлена на получение контроля над компьютером, включение его в зомби-сеть или хищение личных данных. Невнимательный пользователь может долго не замечать, что система заражена. Но вирусы-шифровальщики, в частности xtbl, работают совершенно иначе. Они делают непригодными пользовательские файлы, шифруя их сложнейшим алгоритмом и требуя от владельца крупной суммы за возможность восстановить информацию.

Причина проблемы: вирус xtbl

Вирус-шифровальщик xtbl получил своё название из-за того, что зашифрованные им пользовательские документы получают расширение.xtbl. Обычно кодировщики оставляют в теле файла ключ для того, чтобы универсальная программа-дешифратор могла восстановить информацию в исходном виде. Однако вирус предназначен для других целей, поэтому вместо ключа на экране появляется предложение заплатить некоторую сумму по анонимным реквизитам.

Как работает вирус xtbl

Вирус попадает на компьютер с помощью рассылаемых по электронной почте писем с заражёнными вложениями, представляющими собой файлы офисных приложений. После того как пользователь открыл содержимое сообщения, вредоносная программа начинает поиск фотографий, ключей, видео, документов и так далее, а затем с помощью оригинального сложного алгоритма (гибридное шифрование) превращает их в xtbl-хранилища.

Для хранения своих файлов вирус использует системные папки.

Вирус вносит себя в список автозагрузки. Для этого он добавляет записи в реестре Windows в разделах:

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce;

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run;

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Заражённый компьютер работает стабильно, система не «падает», но в оперативной памяти постоянно находится небольшое приложение (или два) с непонятным названием. А папки с рабочими файлами пользователя приобретают странный вид.

Файлы, зашифрованные вирусом xtbl, меняют свои названия

На рабочем столе вместо заставки появляется сообщение:

Ваши файлы были зашифрованы. Чтобы расшифровать их, вам необходимо отправить код на электронный адрес: [email protected] (далее следует код). После этого вы получите дальнейшие инструкции. Самостоятельные попытки расшифровать файлы приведут к их полному уничтожению.

Вирус xtbl невозможно не заметить: внешний вид меняют не только пользовательские файлы, но и заставка рабочего стола

Тот же текст содержится в созданном файле How to decrypt your files.txt. Адрес электронной почты, код, запрашиваемая сумма могут меняться.

Довольно часто одни мошенники зарабатывают на других - в тело вируса вставляется номер электронного кошелька вымогателей, не имеющих никакой возможности расшифровать файлы. Так что доверчивый пользователь, отправив деньги, ничего не получает взамен.

Почему не стоит платить вымогателям

Соглашаться на сотрудничество с вымогателями нельзя не только из-за моральных принципов. Это неразумно и с практической точки зрения.

- Мошенничество. Не факт, что злоумышленники смогут расшифровывать ваши файлы. Не служит доказательством и возвращённая вам одна из якобы расшифрованных фотографий - это может быть просто украденный до шифрования оригинал. Заплаченные деньги уйдут без пользы.

- Возможность повтора. Подтвердив свою готовность платить, вы станете более желанной добычей для повторной атаки. Возможно, в следующий раз ваши файлы будут иметь другое расширение, а на заставке появится иное сообщение, но деньги отправятся тем же людям.

- Конфиденциальность. Пока файлы хоть и зашифрованы, но находятся на вашем компьютере. Договорившись с «честными злодеями», вы будете вынуждены отправить им всю свою личную информацию. Алгоритм не предусматривает получение ключа и самостоятельную расшифровку, только пересылку файлов декодировщику.

- Заражение компьютера. Ваш компьютер всё ещё заражён, поэтому расшифровка файлов не является полным решением проблемы.

Как защитить систему от вируса

Универсальные правила защиты от вредоносных программ и минимизации ущерба помогут и в этом случае.

- Остерегаться случайных связей. Не нужно открывать письма, полученные от незнакомых отправителей, включая рекламу и бонусные предложения. В крайнем случае можно их прочитать, предварительно сохранив вложение на диске и проверив его антивирусом.

- Пользоваться защитой. Антивирусные программы постоянно пополняют библиотеки вредоносных кодов, поэтому актуальная версия защитника не пропустит большинство вирусов на компьютер.

- Распределять доступ. Вирус нанесёт значительно больший вред, если проникнет через учётную запись администратора. Лучше работать от имени пользователя, тем самым резко сужая возможности заражения.

- Создавать резервные копии. Важную информацию необходимо регулярно копировать на внешние носители, хранящиеся отдельно от компьютера. Также не следует забывать о создании резервных точек восстановления Windows.

Возможно ли восстановить зашифрованную информацию

Хорошая новость: восстановить данные возможно. Плохая: самостоятельно это сделать не удастся. Причиной тому является особенность алгоритма шифрования, подбор ключа к которому требует гораздо больше ресурсов и накопленных знаний, чем есть у обычного пользователя. К счастью, разработчики антивирусов считают делом чести разобраться с каждой вредоносной программой, поэтому даже если в настоящее время они не смогут справиться с вашим шифровальщиком, через месяц-два обязательно найдут решение. Придётся запастись терпением.

Из-за необходимости обращения к специалистам меняется алгоритм работы с заражённым компьютером. Общее правило: чем меньше изменений, тем лучше. Антивирусы определяют метод лечения по «родовым признакам» вредоносной программы, поэтому инфицированные файлы для них являются источником важной информации. Удалять их нужно только после решения основной проблемы.

Второе правило: любой ценой прервать работу вируса. Возможно, он ещё не всю информацию испортил, а также остались в оперативной памяти следы шифровальщика, с помощью которых можно его определить. Поэтому нужно сразу же выключать компьютер из сети, а ноутбук отключать долгим нажатием сетевой кнопки. На этот раз не подойдёт стандартная «бережная» процедура выключения, дающая возможность корректно завершиться всем процессам, поскольку один из них - кодировка вашей информации.

Восстанавливаем зашифрованные файлы

Если вы успели выключить компьютер

Если вы успели выключить компьютер до окончания процесса шифрования, то не надо его включать самостоятельно. Несите «больного» сразу к специалистам, прерванная кодировка значительно увеличивает шансы сохранить личные файлы. Здесь же можно в безопасном режиме проверить ваши носители информации и создать резервные копии. С высокой вероятностью и сам вирус окажется известным, поэтому лечение от него будет успешным.

Если шифрование завершилось

К сожалению, вероятность успешного прерывания процесса шифрования очень мала. Обычно вирус успевает закодировать файлы и удалить лишние следы с компьютера. И теперь у вас две проблемы: Windows всё ещё заражена, а личные файлы превратились в набор символов. Для решения второй задачи необходимо воспользоваться помощью производителей антивирусного программного обеспечения.

Лаборатория Dr.Web предоставляет свои услуги дешифровки бесплатно только владельцам коммерческих лицензий. Другими словами, если вы ещё не их клиент, но хотите восстановить свои файлы, придётся купить программу. Учитывая сложившуюся ситуацию, это нужное вложение.

Следующий шаг - переход на сайт производителя и заполнение входной формы.

Заполните форму на официальном сайте Dr.Web

Если среди зашифрованных файлов есть такие, копии которых сохранились на внешних носителях, их передача значительно облегчит работу декодировщиков.

Касперский

Лаборатория Касперского разработала собственную утилиту для дешифровки, называющуюся RectorDecryptor, которую можно скачать на компьютер с официального сайта компании.

Скачайте файл, предназначенный для вашей версии Windows, и начните проверку

Для каждой версии операционной системы, включая Windows 7, предусмотрена своя утилита. После её загрузки нажмите экранную кнопку «Начать проверку».

Работа сервисов может затянуться на некоторое время, если вирус относительно новый. В таком случае компания обычно присылает соответствующее уведомление. Иногда расшифровка способна занять несколько месяцев.

Другие сервисы

Сервисов с аналогичными функциями становится всё больше, что говорит о востребованности услуги дешифрования. Алгоритм действий тот же: заходим на сайт (например, https://decryptcryptolocker.com/), регистрируемся и отправляем зашифрованный файл.

Сервис не гарантирует стопроцентного результата, но попробовать можно

Программы-дешифраторы

Предложений «универсальных дешифраторов» (разумеется, платных) в сети очень много, однако польза от них сомнительна. Конечно, если сами производители вируса напишут дешифратор, он будет работать успешно, но та же программа окажется бесполезной для другого вредоносного приложения. Кроме того, специалисты, регулярно сталкивающиеся с вирусами, обычно имеют полный пакет необходимых утилит, поэтому все работающие программы у них есть с высокой вероятностью. Покупка такого дешифратора, скорее всего, окажется пустой тратой денег.

Как расшифровать файлы с помощью лаборатории Касперского - видео

Самостоятельное восстановление информации

Если по каким-то причинам нельзя обратиться к сторонним специалистам, можно попробовать восстановить информацию своими силами. Оговоримся, что в случае неудачи файлы могут быть потеряны окончательно.

Восстановление удалённых файлов

После шифрования вирус удаляет исходные файлы. Однако Windows 7 некоторое время хранит всю удалённую информацию в виде так называемой теневой копии.

ShadowExplorer - это утилита, предназначенная для восстановления файлов из их теневых копий.

Выберите каталог для восстановленных файлов

Бесплатная утилита PhotoRec работает по такому же принципу, но в пакетном режиме.

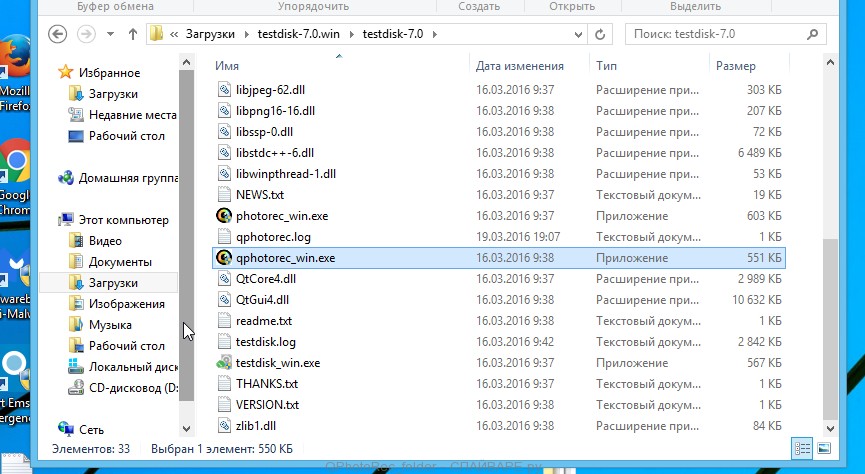

- Скачайте архив с сайта разработчика и распакуйте его на диск. Исполняемый файл называется QPhotoRec_Win.

Исполняемый файл имеет название QPhotoRec_Win

- После запуска приложение в диалоговом окне покажет список всех доступных дисковых устройств. Выберите то, в котором хранились зашифрованные файлы, и укажите путь для сохранения восстановленных копий.

Для хранения лучше использовать внешний носитель, например, USB-флешку, поскольку каждая запись на диск опасна стиранием теневых копий.

- Выбрав нужные каталоги, нажмите экранную кнопку File Formats.

Выберите каталог назначения, нажав на кнопку Browse

- Раскрывшееся меню представляет собой перечень типов файлов, которые может восстановить приложение. По умолчанию напротив каждого стоит пометка, однако для ускорения работы можно снять лишние «птички», оставив только соответствующие типам восстанавливаемых файлов. Закончив выбор, нажмите экранную кнопку «ОК».

Снимите лишние пометки для увеличения скорости работы

- После завершения выбора становится доступной экранная кнопка Search. Нажмите её. Процедура восстановления - это трудоёмкий процесс, поэтому запаситесь терпением.

Отчёт довольно лаконичный

- Дождавшись завершения процесса, нажмите экранную кнопку Quit и выйдите из программы.

- Восстановленные файлы размещены в указанном ранее каталоге и разложены по папкам с одинаковыми названиями recup_dir.1, recup_dir.2, recup_dir.3 и так далее. Последовательно просмотрите каждую и верните им прежние имена.

Теперь вручную переберите папки и верните им прежние названия

Удаление вируса

Поскольку вирус попал на компьютер, установленные защитные программы не справились со своей задачей. Можно попробовать воспользоваться сторонней помощью.

Важно! Удаление вируса лечит компьютер, но не восстанавливает зашифрованные файлы. Кроме того, установка нового программного обеспечения может повредить или стереть некоторые теневые копии файлов, необходимые для их восстановления. Поэтому лучше инсталлировать приложения на другие диски.

Программе потребуется некоторое время для проверки системы

Осталось дождаться окончания сканирования и удалить найденных непрошенных гостей.

Ещё один разработчик антивирусного программного обеспечения, предоставляющий бесплатную версию сканера. Алгоритм действий тот же:

Чего делать не следует

Вирус XTBL, как и другие вирусы-шифровальщики, наносит ущерб и системе, и пользовательской информации. Поэтому для уменьшения возможного ущерба следует соблюдать некоторые предосторожности:

- Не ждать окончания шифрования. Если на ваших глазах началось шифрование файлов, не стоит ждать, чем всё закончится, или пытаться прервать процесс программными средствами. Сразу же отключайте питание компьютера и звоните специалистам.

- Не пытаться удалить вирус самостоятельно, если есть возможность довериться профессионалам.

- Не переустанавливать систему до окончания лечения. Вирус благополучно заразит и новую систему.

- Не переименовывать зашифрованные файлы. Это только осложнит работу дешифратора.

- Не пытаться прочитать заражённые файлы на другом компьютере до удаления вируса. Это может привести к распространению заражения.

- Не платить вымогателям. Это бесполезно, и поощряет создателей вирусов и мошенников.

- Не забывать о профилактике. Установка антивируса, регулярное резервное копирование, создание точек восстановления значительно уменьшат возможный ущерб от вредоносных программ.

Лечение компьютера, заражённого вирусом-шифровальщиком, является долгой и далеко не всегда успешной процедурой. Поэтому так важно соблюдать меры предосторожности при получении информации из сети и работе с непроверенными внешними носителями.

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем .

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу . После окончания загрузки запустите скачанный файл.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку . Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу . Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу . Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Появившись примерно 8-10 лет назад, вирусы-шифраторы к сегодняшнему дню приобрели огромную популярность среди разного рода компьютерных мошенников.

Специалисты связывают это с появлением в свободном доступе программ-билдеров, используя которые, даже слабый специалист может собрать компьютерный вирус с заданными свойствами.

Как действует вирус-шифратор?

Наиболее часто вирус-шифратор внедряется в компьютер жертвы при помощи почтовой рассылки. В адрес компании приходит письмо, отправленное якобы соискателем должности, потенциальным партнером или покупателем, но содержащее имплантированный pdf-файл с вирусом.

Когда сотрудник компании открывает письмо, вирус внедряется в список программ автозагрузки. После перезагрузки компьютера он запускается, переименовывает и зашифровывает файлы, после чего самоуничтожается.

Нередко зараженные письма маскируются под сообщения от налоговых органов, правоохранительных структур, банков и т.д.

В каталоге с поврежденными файлами обнаруживается письмо, в котором сообщается, что информация зашифрована надежным криптостойким способом и не сможет быть расшифрована самостоятельно без окончательной утраты файлов.

Если же вы хотите восстановить ее, необходимо в указанный срок перевести некую сумму, чтобы получить ключ дешифровки.

Можно ли самостоятельно справиться с дешифровкой файлов?

Наиболее часто вымогатели используют для своих целей вирус, который в компании «Доктор Веб» получил название Trojan.Encoder . Он преобразует файлы, имеющиеся на компьютере-жертве, сообщая им расширение .crypt . Зашифровке могут быть подвергнуты практически все распространенные форматы текстовых файлов, изображений, звуковых дорожек, сжатых файлов.

Для восстановления зашифрованных файлов специалистами компании была создана утилита te19decrypt . Сегодня она находится в бесплатном доступе, где ее может скачать любой пользователь интернета. Это небольшая программа, занимающая всего 233 КБ. После скачивания необходимо:

— в открывшемся окне кликнуть на кнопку «Продолжить» ;

— в том случае, если появится сообщение «Error» , дополненное записью «Не могу получить ключевой файл [имя файла]. Вы хотите указать его расположение вручную?» , нажмите кнопку ОК ;

— в появившемся окне «Открыть» укажите путь к файлу crypted.txt ;

— далее начнется процесс дешифрации.

Не следует ни в коем случае удалять файл crypted.txt

до запуска утилиты-дешифровщика, так как его потеря приведет к невозможности восстановления зашифрованной информации.

Программа-дешифратор RectorDecryptor

Для восстановления зашифрованных файлов многие используют специальную программу RectorDecryptor. Работать с нею необходимо следующим образом:

— скачиваете программу RectorDecryptor , если ее нет в вашем распоряжении;

— удаляете из списка автозагрузки все программы, кроме антивируса;

— перезагружаете компьютер;

— просматриваете список файлов, выделяете подозрительные, особенно те, у которых нет данных о производителе;

— удаляете подозрительные файлы, которые могут содержать вирус;

— очищаете кэш браузеров и временные папки с помощью программы CCleaner или аналогичной;

— запускаете RectorDecryptor , указываете зашифрованный файл, а также его расширение после чего нажимаете кнопку «Начать проверку» ;

— в последних версиях программы можно указывать только название файла, после чего нажимать «Открыть» ;

— дожидаетесь окончания расшифровки файла и переходите к следующему.

Далее программа RectorDecryptor

сама продолжает проверку всех файлов, расположенных на вашем компьютере, в том числе тех, которые находятся на съемных носителях.

Дешифровка может занять несколько часов – это зависит от количества испорченных файлов и производительности компьютера. Восстановленная информация записывается в ту же директорию, где и была раньше.

Вы можете обозначить необходимость удаления зашифрованного материала после расшифровки, поставив галочку напротив соответствующего запроса. Но опытные пользователи советуют этого не делать, так как в случае, если расшифровка пройдет неудачно, вы полностью утратите возможность восстановления своих данных.