Виртуальные частные сети. Виртуальные частные сети (VPN). Рассмотрим некоторые варианты построения VPN

В данном обзоре представлены лучшие программы для рисования на компьютере для опытных художников и обычных пользователей. Разнообразный функционал приложений позволяет рисовать портреты, пейзажи, комиксы или создавать дизайнерские оформления. Масса разнообразных инструментов, эффектов для обработки и режимов позволят создать уникальный шедевр.

Наша подборка бесплатных программ для рисования поможет ознакомиться с возможностями каждого ПО и остановить свой выбор на лучшем.

Программы |

Русский язык |

Лицензия |

Плагины |

Рейтинг |

Предназначение |

| Да | Бесплатная | Да | 10 | Любитель | |

| Да | Бесплатная | Нет | 10 | Любитель | |

| Да | Бесплатная | Да | 8 | Любитель | |

| Да | Бесплатная | Да | 8 | Любитель | |

| Да | Бесплатная | Да | 8 | Любитель | |

| Да | Бесплатная | Да | 10 | Любитель | |

| Да | Бесплатная | Да | 9 | Профи | |

| Да | Бесплатная | Да | 8 | Любитель | |

| Да | Бесплатная | Нет | 6 | Любитель | |

| Да | Бесплатная | Да | 8 | Профи |

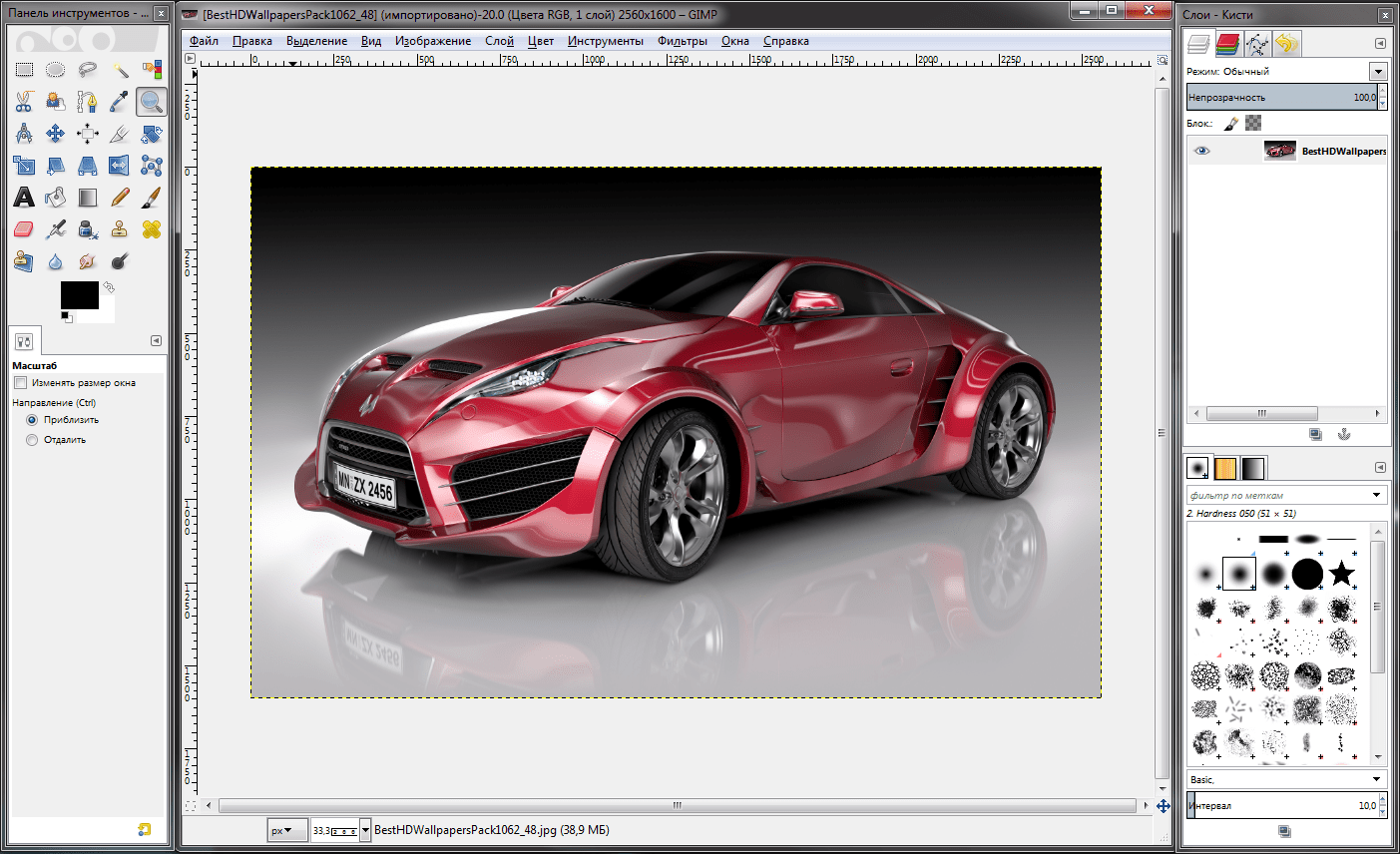

GIMP – бесплатный редактор для создания экранной и веб-графики, высококачественной обработки и прорисовки с большим набором инструментов и разнообразных эффектов. Приложение поддерживает все популярные форматы, имеет пакетную обработку и работу со слоями. Интерфейс многооконный и настраиваемый под пользователя.

PicPick – бесплатное приложение для создания скриншотов путем захвата экрана и дальнейшего его редактирования. С помощью функции «прокрутки» можно создавать скрин веб-страниц и документов в виде одной картинки. Софт имеет русскоязычный интерфейс и широкий выбор инструментария для редактирования.

Paint.NET – бесплатное приложение, выполняющее функции графического редактора с возможностью работы со слоями, подавлением шума, стилизацией и художественной обработкой. Главные опции программы акцентированы на работу с редактированием фотографий и векторной графикой.

Inkscape – бесплатная графическая утилита для создания векторных технических рисунков с набором инструментов для удобного и быстрого редактирования. Работает по индивидуальному движку, экспортирует и импортирует в различные форматы графики, открывает и сохраняет в сжатом gzip формате, а также имеет многоязычное меню.

PaintTool SAI - бесплатное приложение для создания красивых цифровых картин и качественных иллюстраций с помощью множества инструментов и эффектов. Утилита работает с неограниченным количеством слоев, редактирует файлы различных форматов и сохраняет в собственном «.sai». Реализована работа с графическим планшетом.

Krita – бесплатная программа, позволяющая создавать, обрабатывать и корректировать растровые графические изображения с помощью большого набора инструментов и фильтров. Кроссплатформенная утилита имитирует материал холста, эмулирует реальные инструменты и поддерживает импорт фото.

Adobe Photoshop – популярная мощная утилита для высококачественного редактирования и работы с фото и изображениями с применением большого набора инструментов. Графический редактор поддерживает различные режимы и слои, добавляет эффекты и текстовые записи, создает растровую графику, при этом имея понятный интерфейс.

Геннадий Махметов

Многие читали или слышали название «виртуальные частные сети» (VPN). Но многие либо не знают, что «это» такое, либо думают, что «это» - не для них, потому что «это» стоит очень дорого. На самом деле простейшую виртуальную частную сеть достаточно легко может создать даже небольшая фирма. При этом безопасность будет поднята на недостижимый другими средствами уровень. Такую возможность предоставляет наличие высококачественных свободно распространяемых продуктов. Для фирм, которые могут потратить деньги на обеспечение безопасности и для которых безопасность является настолько важной, чтобы потратить на нее деньги, на рынке сейчас предлагается большое количество продуктов. Для того чтобы понять, что может принести установка VPN, желательно иметь представление о том, что же такое VPN.

Как и за всяким «умным» названием, за названием «виртуальные частные сети» стоит совсем простая идея. Представим себе предприятие, имеющее несколько территориально отдаленных филиалов, складов, офисов, цехов. Сейчас подавляющее большинство организаций использует компьютерные сети для ведения учета и управления. Рано или поздно у них возникает необходимость объединить разрозненные филиалы в единую сеть. Сделать это достаточно просто: вы берете телефонные линии, ставите модемы в каждом филиале, и по мере необходимости связь организуется. Существует программное обеспечение, которое позволяет производить соединение автоматически по мере необходимости. Не всем организациям, однако, достаточно такой связи - некоторым нужна постоянная связь, некоторым - большая пропускная способность. И это не проблема - вы прокладываете кабель между филиалами и используете их для передачи информации (рис. 1).

Собственные каналы связи между подразделениями организации обеспечивают наилучший эффект - наибольшую пропускную способность, постоянное соединение. Чего же лучше? К сожалению, не многие фирмы могут позволить себе иметь связь по собственным каналам, особенно если подразделения фирмы территориально расположены далеко (например, офис находится в Москве, а производственные объекты раскиданы по всей Сибири). Более дешевой альтернативой выделенных каналов является подключение всех филиалов фирмы через Интернет (рис. 2). В этом случае решаются многие проблемы - филиалы могут располагаться где угодно по всему миру; те офисы, которые нуждаются в выделенных каналах, могут иметь их, остальные могут иметь выход в Интернет, используя телефонную связь. Появление IP-телефонии, дающей возможность телефонных разговоров через Интернет, делает такое решение еще более привлекательным.

Все было бы хорошо, но подключение к Интернету имеет и свои негативные последствия. Во-первых, вы открываете свою сеть возможным атакам со стороны различных взломщиков со всего мира - ведь Интернет - Всемирная сеть. Во-вторых, по Интернету все данные предаются в открытом виде, и, приложив достаточно усилий (не так уж и много), ваши недоброжелатели могут быть в курсе ваших дел. И, в-третьих, данные могут быть не только перехвачены, но и заменены в процессе передачи через сеть. Взломщик может нарушить целостность ваших баз данных, замаскировавшись в сети под один из ваших филиалов. Если все это представляет для вас реальную угрозу, а вам очень надо передавать свои данные через Интернет, виртуальные частные сети - это для вас.

Виртуальная частная сеть строится на основе использования криптографических протоколов.

Использование криптографии позволяет достичь нескольких целей, одновременно или по отдельности:

- Скрыть информацию, передаваемую по сети от любопытных глаз. Это наиболее известное и понятное использование криптографии - данные на одном конце преобразуются так, чтобы только тот, кому они предназначены, мог их понять и прочитать.

- Убедиться, что информация послана именно тем, кто обозначен отправителем в пакете. Обеспечить неизменность информации в процессе передачи. Действительно, что толку, если никто не знает, какая информация передается по сети, если при желании злоумышленник может подделать посылку и от имени клиента предложить банку произвести платеж или, перехватив запрос клиента, изменить сумму или адресата платежа.

- Предотвратить повторное использование информации. Действительно, представим, что некто произвел платеж, использовав мобильный компьютер. Никто не может прочитать запрос на платеж, никто не может подделать платежное поручение, но, сделав копию информации и послав ее второй и третий раз, можно заставить банк произвести платеж второй, третий раз.

Конечно, и сейчас в сетях эти проблемы решаются. Создание VPN позволяет перенести решение части этих проблем с прикладных программ на уровень сетевого взаимодействия, создать единую точку контроля или же просто дополнить уже существующие средства, существенно увеличить их эффективность.

Здесь следует заметить, что использование технологий шифрования почти во всех странах регулируется законом. Так, в США существует закон, ограничивающий экспорт компьютерных продуктов, использующих сильные алгоритмы шифрования. Не является исключением и Россия. Российские законы достаточно запутанны, и поэтому, прежде чем использовать средства криптографии, лучше всего посоветоваться с экспертом-юристом. Очевидно, что каждый может использовать криптографические схемы, которые не скрывают информацию (то есть реализуют пункты 2, 3) без получения каких-либо лицензий.

Построить виртуальную частную сеть можно огромным числом способов, одно перечисление которых заняло бы достаточно много места. Так, пользователи UNIX давно используют для этих целей комбинацию ssh и ppp. Однако по-настоящему интерес представляют, конечно, стандартные решения. В настоящее время широко известны следующие из них:

- PPTP (Point-to-Point Tunneling Protocol), разработанный совместно Microsoft, 3Com и Asced Communications. Этот протокол стал достаточно популярен благодаря его включению в операционные системы фирмы Microsoft.

- L2F (Layer-2 Forwarding) - разработка фирмы Cisco.

- L2TP (Layer-2 Tunneling Protocol) - разрабатываемый и продвигаемый официальный стандарт Интернет.

- SKIP (Simple Key-management for Internet Protocols) - разработка фирмы Sun.

- IPsec (Inernet Protocol Security) - официальный стандарт Интернет.

Первые три из перечисленных протоколов ориентированы в первую очередь на мобильных пользователей и не будут рассматриваться в этой статье.

Стандартом для Интернета является набор протоколов IPsec. Согласно стандарту все устройства, работающие с новым IP-протоколом IPv6, обязаны поддерживать IPsec.

В режиме построения VPN (режиме туннелирования) IPsec обеспечивает безопасность связи в Интернете «упаковкой» IP-пакета в новый IP-пакет с применением к нему различных преобразований - шифрации и электронных подписей (рис. 3). Дело в том, что передача данных в Интернете похожа на передачу информации на почтовых открытках без конверта - каждый заинтересованный почтовый работник может прочитать и даже добавить что-нибудь на эту открытку. Любой человек может послать открытку от имени другого человека. Упаковка IP-пакета в другой IP-пакет с применением средств криптографии похожа на упаковку открытки в конверт, его запечатывание и подписывание. Таким образом, вы можете гарантировать, что никто не читал информацию в конверте, никто не изменил информацию в нем, а подпись на конверте гарантирует личность отправителя.

В зависимости от требований к VPN используется два вида заголовков, и, соответственно, предоставляется два режима функциональности протокола. В одном случае ESP (Encapsulating Security Payload) предоставляется возможность передавать зашифрованные данные, электронно подписывать передаваемые данные и включать в заголовок специальный счетчик - число, которое увеличивается на 1 в каждом новом пакете, предотвращая повторное использование данных. Таким образом, обеспечивается секретность, неизменность предаваемых данных, невозможность их повторного использования и подтверждается личность их отправителя. Причем можно использовать все эти возможности как одновременно, так и по отдельности. Во втором случае AH (Authentication Header) позволяет включать электронную подпись всего пакета и счетчик. Таким образом, гарантируется все то, что обеспечивает ESP, кроме секретности. Но AH обеспечивает электронную подпись всего пакета, в том числе и внешнего IP-заголовка (адреса и другие надписи на конверте), в то время как ESP защищает только упакованный пакет. При необходимости эти два заголовка могут использоваться совместно, что применяется в случае, когда необходимо и обеспечить секретность данных, и гарантировать целостность всего пакета.

Для того чтобы два устройства могли обмениваться информацией с использованием шифрованных и подписанных данных, им необходимо знать ключ к шифру, который используется при передаче, а также ключ к электронным подписям. Вопрос обмена ключами вообще является одним из важнейших в любой системе, использующей криптографические методы защиты данных. Очевидно, что, как бы ни был силен протокол, если злоумышленник имеет возможность украсть или подменить ключи - все насмарку. Подобное положение можно сравнить со следующей бытовой ситуацией: кто-то поставил мощную входную дверь, но позволил кому угодно делать от нее копии ключей. Конечно, эта дверь ему не поможет. Другим требованием является достаточно частая смена ключа и ограничение на количество данных, которые могут быть переданы с использованием одного и того же ключа. Это ограничение связано с тем, что чем больше данных, зашифрованных одним ключом, и чем больше времени имеет злоумышленник, тем легче ему «сломать» шифр. Поэтому обмен ключами - одна из важнейших частей стандартов. И именно поэтому данные, которыми обмениваются устройства, шифруются так называемым ключом сессии - случайно выбранным числом, о котором стороны «договариваются» в начале обмена.

В IPsec не установлено единственного стандартного способа распределения ключей. Определено, что обязательно должны поддерживаться ручное распределение ключей и специальный протокол - IKE (Internet Key Exchange). Каждый поставщик вправе дополнить этот набор собственными протоколами обмена ключами, однако стандартные обязаны присутствовать.

Ручное распределение ключей - очень простая процедура: на дискете (или любом другом носителе) приносится информация и вносится в компьютер. Все просто. Но ключи надо менять. В некоторых ситуациях их меняют достаточно часто - например каждый час. Носить их каждый раз на дискете становится затруднительно. Можно, конечно, сгенерировать множество ключей (на целый год), разнести их один раз по всем филиалам и регулярно менять. Вообще говоря, это - не плохое решение. Возникает, правда, проблема синхронной смены ключа. Кроме того, этот метод годится только при небольшом количестве сторон, участвующих в обмене; при увеличении их количества неизбежно где-нибудь возникнет путаница. Исходя из этих соображений для распределения ключей были разработаны протоколы обмена ключами. Одним из подобных протоколов и является IKE.

IKE-протокол позволяет устройствам договориться о большинстве параметров, которые будут использованы в процессе обмена информацией, об алгоритме шифрования, о ключах. IKE достаточно сложен. Он заключается в обмене сообщениями, который должны осуществить стороны, прежде чем смогут обмениваться информацией в безопасном режиме. В ходе этой сессии стороны сначала обмениваются сообщениями, подтверждающими их личность. Определено несколько способов удостовериться, с кем мы имеем дело. Все они основаны на использовании криптографических методов. Используются электронные подписи на основе использования либо общих ключей (симметричные алгоритмы), либо секретных и публичных ключей (несимметричные алгоритмы).

При использовании симметричных алгоритмов обменивающиеся стороны знают один общий ключ. Cами по себе ключи никогда не посылаются по сети. Вместо этого ключ используется для электронной подписи случайного числа. После этого само число и подпись посылается собеседнику. Зная совместный ключ и случайное число, собеседник может вычислить электронную подпись. Если полученная подпись совпадает с присланной - значит, отправитель тот, за кого он себя выдает. Алгоритм, по которому вычисляется подпись в стандарте, жестко не зафиксирован, но определено, что должны поддерживаться как минимум MD5 и SHA. На каждую пару устройств в этом случае необходим один ключ. Например, если устройство осуществляет обмен с сотней других устройств, ему необходимо сто ключей. И опять же велика возможность путаницы при конфигурации. Конечно, в этом случае удобнее использовать электронную подпись с несимметричной криптографией.

При использовании электронной подписи каждое устройство имеет два ключа - секретный и публичный. Эти ключи рассчитываются по специальному алгоритму и взаимосвязаны. Секретный ключ известен только владельцу, публичный ключ может распространяться свободно. Существует как минимум две различные схемы с асимметричными ключами. В одном (алгоритм RSA) сообщение, зашифрованное секретным ключом, можно расшифровать, только используя соответствующий публичный ключ, и наоборот. Таким образом, если известное сообщение правильно расшифровывается публичным ключом, значит, автор сообщения - владелец этого ключа. В другом (алгоритм Diffie-Hellman) секретный ключ отправителя и публичный ключ получателя используются для вычисления так называемого взаимного ключа. Оказывается, что тот же самый взаимный ключ можно вычислить, зная секретный ключ получателя и публичный ключ отправителя. Таким образом, взаимный ключ можно вычислить, только зная одну из пар - секретный ключ отправителя и публичный ключ получателя или секретный ключ получателя и публичный ключ отправителя. А поскольку секретный ключ знает только его владелец (так должно быть!), только получатель и отправитель могут знать взаимный ключ. Руководствуясь этим фактом, получатель может быть уверен, что отправитель сообщения, зашифрованного взаимным ключом, - именно тот, за кого он себя выдает. Очевидно, в случае использования несимметричных алгоритмов шифрования каждому устройству необходима только пара ключей - независимо от числа собеседников. В стандарте и для этого случая также отсутствует жесткая фиксация конкретного алгоритма. Определено только, что реализация обязательно должна поддерживать алгоритм Diffie-Hellman.

Все эти методы требуют наличия предварительного знания некоторого ключа, который и используется для подтверждения личности. Но поскольку этим ключом шифруют очень мало информации, его можно менять намного реже (период действия ключа может составлять месяцы и даже годы). Предварительный обмен подтверждениями личности предотвращает возможность злоумышленнику подсунуть свой ключ и «взломать» систему.

Установив личность собеседника, устройства обмениваются предложениями по различным параметрам - алгоритмам шифрования, ключам сессии. Ключи сессии - временные и могут меняться достаточно часто. После того как договоренность достигнута, можно начинать передачу информации. Конечно, процедура обмена ключами занимает время, и, пока она не завершена, ни один пакет с данными не может быть передан между устройствами в безопасном режиме. В неблагоприятных случаях задержка, вызванная необходимостью предварительного открытия сессии, может составить несколько секунд, а в случае одновременного открытия многих сессий (например, в начале рабочего дня, после перезапуска системы) - и больше.

Несколько иначе подошли к обмену ключами разработчики протокола SKIP. SKIP (акроним от Simple Key-management for Internet Protocols - «простой протокол обмена ключами для Интернета») - разработка фирмы Sun и предназначен, как это следует из названия, для обмена ключами. Этот протокол может быть использован как совместно с IPsec вместе с другими протоколами, так и самостоятельно. Именно поэтому о нем и говорится как об отдельном протоколе.

При использовании SKIP ключ, необходимый для расшифровки сообщения (ключ сессии), содержится в самом пакете, в заголовке SKIP (рис. 4). Для того чтобы пакет мог быть расшифрован только адресатом, этот ключ, в свою очередь, зашифрован. Алгоритм и ключ шифрования выбран так, чтобы его легко можно было вычислить без предварительного обмена. Для вычисления взаимного ключа используется уже упоминавшийся алгоритм Diffie-Hellman (взаимный ключ рассчитывается из секретного ключа отправителя и публичного ключа получателя или публичного ключа отправителя и секретного ключа получателя). Но и этот ключ для шифрования непосредственно не используется. Он используется совместно с некоторым числом-счетчиком для получения другого ключа. Для этого с взаимным ключом и счетчиком производится математическая операция по алгоритму MD5, дающая новый ключ. Именно этим ключом и производится шифровка ключа сессии. Значение счетчика также передается вместе с пакетом. Таким образом, вся информация, необходимая для расшифровки данных в пакете, содержится в заголовке пакета, и не требуется никакой предварительный обмен (кроме, конечно, знания соответствующих секретного и публичного ключа). Такая трехступенчатая схема позволяет менять ключи сессии достаточно часто. Ключ сессии может быть различным в разных пакетах, передаваемых по сети, - более частой смены представить себе трудно. Кроме того, наличие равномерно возрастающего счетчика позволяет избежать повторного использования шифрованного пакета. Очевидно, что SKIP существенно проще, чем IKE, хотя и менее гибок.

Как уже говорилось, SKIP может быть использован как с IPsec, так и без него. При использовании SKIP без IPsec IP-пакет, предназначенный для передачи, шифруется и упаковывается в новый IP-пакет. Новый IP-пакет содержит заголовок SKIP, в котором, как мы уже упоминали, содержится вся информация, необходимая для расшифровки упакованного пакета (рис. 5). В случае совместного использования SKIP и IPsec пакет-конверт содержит два заголовка - IPsec-заголовок и SKIP-заголовок. В заголовке SKIP передается ключ, а в заголовке IPsec передается дополнительная информация, требуемая для правильной расшифровки и обработки упакованного пакета.

В настоящее время на рынке много продуктов для построения VPN. Часть из них способна реализовывать IPsec с IKE, часть - со SKIP, некоторые - SKIP без IPsec. Некоторые включают поддержку и того и другого.

Кроме чисто технических соображений, при выборе того или иного протокола важно и наличие на рынке продуктов, реализующих этот протокол, их качество.

Хотя SKIP - разработка фирмы Sun, многие поставщики сетевого оборудования и операционных систем включают в свои продукты поддержку SKIP. В настоящее время SKIP доступен для Solaris, Sun OS, FreeBSD и Linux. При активном участии российской фирмы Elvis+ были созданы версии для Windows NT, Windows 98. Поскольку SKIP относительно прост и продукты на его основе выпускаются уже далеко не первый год, можно смело утверждать, что это достаточно зрелый, развитый протокол. Современный компьютер Pentium под управлением Solaris вполне может удовлетворить потребности достаточно большой организации, тем более что производительность все равно будет ограничена пропускной способностью внешнего канала. А компьютеры под управлением Windows 98 вполне могут обмениваться шифрованными сообщениями внутри организации, если существует такая потребность. Некоторая негибкость протокола компенсируется его простотой, и, скорее всего, у вас не возникнет проблем несовместимости продуктов разных поставщиков.

Продукты, реализующие протоколы IPsec и IKE, появляются на рынке все чаще и чаще. Сейчас, кажется, все ведущие производители объявили о выпуске реализаций стандарта. Доступны они и для свободно распространяемых систем Linux, OpenBSD. При этом OpenBSD содержит поддержку этого стандарта в базовой конфигурации. Любой желающий может установить OpenBSD, «скачав» его с одного из многочисленных ftp-серверов.

Однако, на мой взгляд, IKE еще достаточно молод; он все еще развивается. Это может привести к некоторой несовместимости между продуктами различных поставщиков. Кроме того, сложность самого протокола влечет за собой сложность его реализации и, следовательно, может привести к появлению ошибок. Тем не менее гибкость этого протокола делает его исключительно привлекательным.

Окончательное же решение, конечно, зависит от ваших потребностей.

В заключение хочется сказать, что, если ваша компания имеет несколько подразделений, удаленных географически и вам необходимо организовать обмен информацией между ними через Интернет, или если у вас есть пользователи, использующие Интернет для удаленного доступа к вашей сети и вы хоть немного заботитесь о безопасности вашей сети вам имеет смысл подумать об установке VPN в вашей организации. Тем более что сегодня доступно огромное количество высококачественных продуктов - от свободно распространяемых до полных комплексных коммерческих решений. Напомню также, что VPN без закрытия данных (только с подтверждением личности отправителя и целостности пакета) может быть установлена без всяких лицензий.

КомпьютерПресс 2"2000

Виртуальная частная сеть

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол - Ethernet (провайдерами «последней мили» для предоставления выхода в Интернет .

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети.

Структура VPN

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет). Возможно также подключение к виртуальной сети отдельного компьютера . Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации , а затем процесса аутентификации . После успешного прохождения обоих процессов, удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации .

Классификация VPN

Классификация VPN

Классифицировать VPN решения можно по нескольким основным параметрам:

По типу используемой среды

- Защищённые

Наиболее распространённый вариант виртуальных частных сетей. C его помощью возможно создать надежную и защищенную подсеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec , PPTP.

- Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Вопросы обеспечения безопасности становятся неактуальными. Примерами подобных VPN решении являются: Multi-protocol label switching (L2TP (Layer 2 Tunnelling Protocol). (точнее сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

- В виде специального программно-аппаратного обеспечения

Реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

- В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

- Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративнoго ноутбука , смартфона или интернет-киоскa.

- Extranet VPN

Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

- Internet VPN

Используется для предоставления доступа к интернету провайдерами .

- Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика, используется его шифрование.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство VPN решений поддерживает именно его.

По уровню сетевого протокола

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

Примеры VPN

Многие крупные провайдеры предлагают свои услуги по организации VPN-сетей для бизнес-клиентов.

Литература

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. - М.: КУДИЦ-ОБРАЗ, 2001. - 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Питер, 2000. - 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. - СПб.: Питер, 2001. - 672 с.

- Романец Ю. В.. Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. - М: Радио и связь, 2002. −328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. - М.: «Вильямс» , 2002. - С. 432. - ISBN 0-13-016093-8

- Продукты для виртуальных частных сетей [Электронный документ] - http://www.citforum.ru/nets/articles/vpn_tab.shtml

- Анита Карве Реальные виртуальные возможности // LAN. - 1999.- № 7-8 http://www.osp.ru/lan/1999/07-08/107.htm

- Linux’s answer to MS-PPTP [Электронный документ] / Peter Gutmann. - http://www.cs.auckland.ac.nz/~pgut001/pubs/linux_vpn.txt

- Джоул Снайдер VPN: поделенный рынок // Сети. - 1999.- № 11 http://www.citforum.ru/nets/articles/vpn.shtml

- VPN Primer [Электронный документ] - www.xserves.com/downloads/anexgate/VPNPrimer.pdf

- PKI или PGP? [Электронный документ] / Наталья Сергеева. - http://www.citforum.ru/security/cryptography/pki_pgp/

- IPSec - протокол защиты сетевого трафика на IP-уровне [Электронный документ] / Станислав Коротыгин. - http://www.ixbt.com/comm/ipsecure.shtml

- OpenVPN FAQ [Электронный документ] - http://openvpn.net/faq.html

- Назначение и структура алгоритмов шифрования [Электронный документ] / Панасенко Сергей. - http://www.ixbt.com/soft/alg-encryption.shtml

- О современной криптографии [Электронный документ] / В. М. Сидельников. - http://www.citforum.ru/security/cryptography/crypto/

- Введение в криптографию / Под ред. В. В. Ященко. - М.: МЦНМО, 2000. - 288 с http://www.citforum.ru/security/cryptography/yaschenko/

- Подводные камни безопасности в криптографии [Электронный документ] / Bruce Schneier. - http://www.citforum.ru/security/cryptography/pitfalls.shtml

- IPSec: панацея или вынужденная мера? [Электронный документ] / Евгений Патий. - http://citforum.ru/security/articles/ipsec_standard/

- VPN и IPSec на пальцах [Электронный документ] / Dru Lavigne. - http://www.nestor.minsk.by/sr/2005/03/050315.html

- A Framework for IP Based Virtual Private Networks [Электронный документ] / B. Gleeson, A. Lin, J. Heinanen. - http://www.ietf.org/rfc/rfc2764.txt

- OpenVPN and the SSL VPN Revolution [Электронный документ] / Charlie Hosner. - http://www.sans.org/rr/whitepapers/vpns/1459.php

- Маркус Файльнер Виртуальные частные сети нового поколения // LAN.- 2005.- № 11

- Что такое SSL [Электронный документ] / Максим Дрогайцев. - http://www.ods.com.ua/win/rus/security/ssl.html

- Cryptanalysis of Microsoft’s PPTP Authentication Extensions (MS-CHAPv2) [Электронный документ] / Bruce Schneier. - http://www.schneier.com/paper-pptpv2.html

- Point to Point Tunneling Protocol (PPTP) Technical Specifications [Электронный документ] / Kory Hamzeh, Gurdeep Singh Pall, William Verthein, Jeff Taarud, W. Andrew Little. - http://infodeli.3com.com/infodeli/tools/remote/general/pptp/pptp.htm

- Райан Норманн Выбираем протокол VPN // Windows IT Pro. - 2001. - № 7 http://www.osp.ru/win2000/2001/07/010.htm

- MPLS: новый порядок в сетях IP? [Электронный документ] / Том Нолле. - http://www.emanual.ru/get/3651/

- Layer Two Tunneling Protocol «L2TP» [Электронный документ] / W. Townsley, A. Valencia, A. Rubens. - http://www.ietf.org/rfc/rfc2661.txt

- Алексей Лукацкий Неизвестная VPN // Компьютер Пресс.- 2001.- № 10 http://abn.ru/inf/compress/network4.shtml

- Первый кирпич в стене VPN Обзор устройств VPN начального уровня [Электронный документ] / Валерий Лукин. - http://www.ixbt.com/comm/vpn1.shtml

- Обзор оборудования VPN [Электронный документ] - http://www.networkaccess.ru/articles/security/vpn_hardware/

- Pure hardware VPNs rule high-availability tests [Электронный документ] / Joel Snyder, Chris Elliott. - http://www.networkworld.com/reviews/2000/1211rev.html

- VPN: Type of VPN [Электронный документ] - http://www.vpn-guide.com/type_of_vpn.htm

- KAME FAQ [Электронный документ] - http://orange.kame.net/dev/cvsweb2.cgi/kame/FAQ?rev=HEAD&content-type=text/x-cvsweb-markup

- Особенности российского рынка VPN [Электронный документ] - http://www.cnews.ru/reviews/free/security2006/articles/vpnmarket/

- Отечественные средства построения виртуальных частных сетей [?] / И. Гвоздев, В. Зайчиков, Н. Мошак, М. Пеленицын, С. Селезнев, Д. Шепелявый

- Сергей Петренко Защищенная виртуальная частная сеть: современный взгляд на защиту конфиденциальных данных // Мир Internet. - 2001. - № 2

Kроме своего основного назначения - повышения пропускной способности соединений в сети - коммутатор позволяет локализовать потоки информации, а также контролировать эти потоки и управлять ими с помощью механизма пользовательских фильтров. Однако пользовательский фильтр способен воспрепятствовать передаче кадров лишь по конкретным адресам, тогда как широковещательный трафик он передает всем сегментам сети. Таков принцип действия реализованного в коммутаторе алгоритма работы моста, поэтому сети, созданные на основе мостов и коммутаторов, иногда называют плоскими - из-за отсутствия барьеров на пути широковещательного трафика.

Появившаяся несколько лет тому назад, технология виртуальных локальных сетей (Virtual LAN, VLAN) позволяет преодолеть указанное ограничение. Виртуальной сетью называется группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов (см. Рисунок 1). Это означает, что непосредственная передача кадров между разными виртуальными сетями невозможна, независимо от типа адреса - уникального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются в соответствии с технологией коммутации, т. е. только на тот порт, к которому приписан адрес назначения кадра.

Виртуальные сети могут пересекаться, если один или несколько компьютеров включено в состав более чем одной виртуальной сети. На Рисунке 1 сервер электронной почты входит в состав виртуальных сетей 3 и 4, и поэтому его кадры передаются коммутаторами всем компьютерам, входящим в эти сети. Если же какой-то компьютер отнесен только к виртуальной сети 3, то его кадры до сети 4 доходить не будут, но он может взаимодействовать с компьютерами сети 4 через общий почтовый сервер. Данная схема не полностью изолирует виртуальные сети друг от друга - так, инициированный сервером электронной почты широковещательный шторм захлестнет и сеть 3, и сеть 4.

Говорят, что виртуальная сеть образует широковещательный домен трафика (broadcast domain), по аналогии с доменом коллизий, который образуется повторителями сетей Ethernet.

НАЗНАЧЕНИЕ VLAN

Технология VLAN облегчает процесс создания изолированных сетей, связь между которыми осуществляется с помощью маршрутизаторов с поддержкой протокола сетевого уровня, например IP. Такое решение создает гораздо более мощные барьеры на пути ошибочного трафика из одной сети в другую. Сегодня считается, что любая крупная сеть должна включать маршрутизаторы, иначе потоки ошибочных кадров, в частности широковещательных, через прозрачные для них коммутаторы будут периодически «затапливать» ее целиком, приводя в неработоспособное состояние.

Технология виртуальных сетей предоставляет гибкую основу для построения крупной сети, соединенной маршрутизаторами, так как коммутаторы позволяют создавать полностью изолированные сегменты программным путем, не прибегая к физической коммутации.

До появления технологии VLAN для развертывания отдельной сети использовались либо физически изолированные отрезки коаксиального кабеля, либо не связанные между собой сегменты на базе повторителей и мостов. Затем сети объединялись посредством маршрутизаторов в единую составную сеть (см. Рисунок 2).

Изменение состава сегментов (переход пользователя в другую сеть, дробление крупных участков) при таком подходе подразумевало физическую перекоммутацию разъемов на передних панелях повторителей или в кроссовых панелях, что не очень удобно в крупных сетях - это очень трудоемкая работа, а вероятность ошибки весьма высока. Поэтому для устранения необходимости физической перекоммутации узлов стали применять многосегментные концентраторы, дабы состав разделяемого сегмента можно было перепрограммировать без физической перекоммутации.

Однако изменение состава сегментов с помощью концентраторов накладывает большие ограничения на структуру сети - количество сегментов такого повторителя обычно невелико, и выделить каждому узлу собственный, как это можно сделать с помощью коммутатора, нереально. Кроме того, при подобном подходе вся работа по передаче данных между сегментами ложится на маршрутизаторы, а коммутаторы со своей высокой производительностью остаются «не у дел». Таким образом сети на базе повторителей с конфигурационной коммутацией по-прежнему предполагают совместное использование среды передачи данных большим количеством узлов и, следовательно, обладают гораздо меньшей производительностью по сравнению с сетями на базе коммутаторов.

При использовании в коммутаторах технологии виртуальных сетей одновременно решаются две задачи:

- повышение производительности в каждой из виртуальных сетей, так как коммутатор передает кадры только узлу назначения;

- изоляция сетей друг от друга для управления правами доступа пользователей и создания защитных барьеров на пути широковещательных штормов.

Объединение виртуальных сетей в общую сеть выполняется на сетевом уровне, переход на который возможен с помощью отдельного маршрутизатора или программного обеспечения коммутатора. Последний в этом случае становится комбинированным устройством - так называемым коммутатором третьего уровня.

Технология формирования и функционирования виртуальных сетей с помощью коммутаторов долгое время не стандартизировалась, хотя и была реализована в очень широком спектре моделей коммутаторов разных производителей. Ситуация изменилась после принятия в 1998 г. стандарта IEEE 802.1Q, где определяются базовые правила построения виртуальных локальных сетей независимо от того, какой протокол канального уровня поддерживается коммутатором.

Ввиду долгого отсутствия стандарта на VLAN каждая крупная компания, выпускающая коммутаторы, разработала свою технологию виртуальных сетей, причем, как правило, несовместимую с технологиями других производителей. Поэтому, несмотря на появление стандарта, не так уж редко встречается ситуация, когда виртуальные сети, созданные на базе коммутаторов одного вендора, не распознаются и, соответственно, не поддерживаются коммутаторами другого.

СОЗДАНИЕ VLAN НА ОСНОВЕ ОДНОГО КОММУТАТОРА

При создании виртуальных сетей на основе одного коммутатора обычно используется механизм группирования в сети портов коммутатора (см. Рисунок 3). При этом каждый из них приписывается той или иной виртуальной сети. Кадр, поступивший от порта, принадлежащего, например, виртуальной сети 1, никогда не будет передан порту, который не входит в ее состав. Порт можно приписать нескольким виртуальным сетям, хотя на практике так поступают редко - пропадает эффект полной изоляции сетей.

Группирование портов одного коммутатора - наиболее логичный способ образования VLAN, так как в данном случае виртуальных сетей не может быть больше, чем портов. Если к какому-то порту подключен повторитель, то узлы соответствующего сегмента не имеет смысла включать в разные виртуальные сети - все равно их трафик будет общим.

Такой подход не требует от администратора большого объема ручной работы - достаточно каждый порт приписать к одной из нескольких заранее поименованных виртуальных сетей. Обычно эта операция выполняется с помощью специальной программы, прилагаемой к коммутатору. Администратор создает виртуальные сети путем перетаскивания мышью графических символов портов на графические символы сетей.

Другой способ образования виртуальных сетей основан на группировании MAC-адресов. Каждый известный коммутатору MAC-адрес приписывается той или иной виртуальной сети. Если в сети имеется множество узлов, администратору придется выполнять немало операций вручную. Однако при построении виртуальных сетей на основе нескольких коммутаторов подобный способ более гибок, нежели группирование портов.

СОЗДАНИЕ VLAN НА ОСНОВЕ НЕСКОЛЬКИХ КОММУТАТОРОВ

На Рисунке 4 проиллюстрирована ситуация, возникающая при создании виртуальных сетей на основе нескольких коммутаторов посредством группирования портов. Если узлы какой-либо виртуальной сети подключены к разным коммутаторам, то для соединения коммутаторов каждой такой сети должна быть выделена отдельная пара портов. В противном случае информация о принадлежности кадра той или иной виртуальной сети при передаче из коммутатора в коммутатор будет утеряна. Таким образом, при методе группирования портов для соединения коммутаторов требуется столько портов, сколько виртуальных сетей они поддерживают, - в результате порты и кабели используются очень расточительно. Кроме того, для организации взаимодействия виртуальных сетей через маршрутизатор каждой сети необходим отдельный кабель и отдельный порт маршрутизатора, что также ведет к большим накладным расходам.

Группирование MAC-адресов в виртуальную сеть на каждом коммутаторе избавляет от необходимости их соединения через несколько портов, поскольку в этом случае меткой виртуальной сети является MAC-адрес. Однако такой способ требует выполнения большого количества ручных операций по маркировке MAC-адресов вручную на каждом коммутаторе сети.

Два описанные подхода основаны только на добавлении информации к адресным таблицам моста и не предусматривают включение в передаваемый кадр информации о принадлежности кадра к виртуальной сети. Остальные подходы используют имеющиеся или дополнительные поля кадра для записи информации о принадлежности кадра при его перемещениях между коммутаторами сети. Кроме того, нет необходимости запоминать на каждом коммутаторе, каким виртуальным сетям принадлежат MAC-адреса объединенной сети.

Дополнительное поле с пометкой о номере виртуальной сети используется только тогда, когда кадр передается от коммутатора к коммутатору, а при передаче кадра конечному узлу оно обычно удаляется. При этом протокол взаимодействия «коммутатор-коммутатор» модифицируется, тогда как программное и аппаратное обеспечение конечных узлов остается неизменным. Примеров подобных фирменных протоколов много, но общий недостаток у них один - они не поддерживаются другими производителями. Компания Cisco предложила в качестве стандартной добавки к кадрам любых протоколов локальных сетей заголовок протокола 802.10, назначение которого - поддержка функций безопасности вычислительных сетей. Сама компания обращается к такому методу в тех случаях, когда коммутаторы объединяются между собой по протоколу FDDI. Однако эта инициатива не была поддержана другими ведущими производителями коммутаторов.

Для хранения номера виртуальной сети в стандарте IEEE 802.1Q предусмотрен дополнительный заголовок в два байта, который используется совместно с протоколом 802.1p. Помимо трех бит для хранения значения приоритета кадра, как это описывается стандартом 802.1p, в этом заголовке 12 бит служат для хранения номера виртуальной сети, которой принадлежит кадр. Эта дополнительная информация называется тегом виртуальной сети (VLAN TAG) и позволяет коммутаторам разных производителей создавать до 4096 общих виртуальных сетей. Такой кадр называют «отмеченный» (tagged). Длина отмеченного кадра Ethernet увеличивается на 4 байт, так как помимо двух байтов собственно тега добавляются еще два байта. Структура отмеченного кадра Ethernet показана на Рисунке 5. При добавлении заголовка 802.1p/Q поле данных уменьшается на два байта.

|

| Рисунок 5. Структура отмеченного кадра Ethernet. |

Появление стандарта 802.1Q позволило преодолеть различия в фирменных реализациях VLAN и добиться совместимости при построении виртуальных локальных сетей. Технику VLAN поддерживают производители как коммутаторов, так и сетевых адаптеров. В последнем случае сетевой адаптер может генерировать и принимать отмеченные кадры Ethernet, содержащие поле VLAN TAG. Если сетевой адаптер генерирует отмеченные кадры, то тем самым он определяет их принадлежность к той или иной виртуальной локальной сети, поэтому коммутатор должен обрабатывать их соответствующим образом, т. е. передавать или не передавать на выходной порт в зависимости от принадлежности порта. Драйвер сетевого адаптера получает номер своей (или своих) виртуальной локальной сети от администратора сети (путем конфигурирования вручную) либо от некоторого приложения, работающего на данном узле. Такое приложение способно функционировать централизованно на одном из серверов сети и управлять структурой всей сети.

При поддержке VLAN сетевыми адаптерами можно обойтись без статического конфигурирования путем приписывания порта определенной виртуальной сети. Тем не менее метод статического конфигурирования VLAN остается популярным, так как позволяет создать структурированную сеть без привлечения программного обеспечения конечных узлов.

Наталья Олифер - обозреватель «Журнала сетевых решений/LAN». С ней можно связаться по адресу:

В последнее время в мире телекоммуникаций наблюдается повышенный интерес к так называемым Виртуальным Частным Сетям (Virtual Private Network - VPN). Это обусловлено необходимостью снижения расходов на содержание корпоративных сетей за счет более дешевого подключения удаленных офисов и удаленных пользователей через сеть Internet (см. рис. 1). Действительно, при сравнении стоимости услуг по соединению нескольких сетей через Internet, например, с сетями Frame Relay можно заметить существенную разницу в стоимости. Однако, необходимо отметить, что при объединении сетей через Internet, сразу же возникает вопрос о безопасности передачи данных, поэтому возникла необходимость создания механизмов позволяющих обеспечить конфиденциальность и целостность передаваемой информации. Сети, построенные на базе таких механизмов, и получили название VPN.

Рисунок 1. Виртуальная Частная сеть.

В свое реферате я попробую объяснить, что такое VPN, какими плюсами и минусами обладает данная технология и какие варианты реализации VPN существуют.

Что такое VPN

Что же такое VPN? Существует множество определений, однако главной отличительной чертой данной технологии является использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначены для решения задач подключения конечного пользователя к удаленной сети и соединения нескольких локальных сетей. Структура VPN включает в себя каналы глобальной сети, защищенные протоколы и маршрутизаторы.

Как же работает Виртуальная Частная Сеть? Для объединения удаленных локальных сетей в виртуальную сеть корпорации используются так называемые виртуальные выделенные каналы. Для создания подобных соединений используется механизм туннелирования. Инициатор туннеля инкапсулирует пакеты локальной сети (в том числе, пакеты немаршрутизируемых протоколов) в новые IP-пакеты, содержащие в своем заголовке адрес этого инициатора туннеля и адрес терминатора туннеля. На противоположном конце терминатором туннеля производится обратный процесс извлечения исходного пакета.

Как уже отмечалось выше, при осуществлении подобной передачи требуется учитывать вопросы конфиденциальности и целостности данных, которые невозможно обеспечить простым туннелированием. Для достижения конфиденциальности передаваемой корпоративной информации необходимо использовать некоторый алгоритм шифрования, причем одинаковый на обоих концах туннеля.

Для того чтобы была возможность создания VPN на базе оборудования и программного обеспечения от различных производителей необходим некоторый стандартный механизм. Таким механизмом построения VPN является протокол Internet Protocol Security (IPSec). IPSec описывает все стандартные методы VPN. Этот протокол определяет методы идентификации при инициализации туннеля, методы шифрования, используемые конечными точками туннеля и механизмы обмена и управления ключами шифрования между этими точками. Из недостатков этого протокола можно отметить то, что он ориентирован на IP.

Другими протоколами построения VPN являются протоколы PPTP (Point-to-Point Tunneling Protocol), разработанный компаниями Ascend Communications и 3Com, L2F (Layer-2 Forwarding) - компании Cisco Systems и L2TP (Layer-2 Tunneling Protocol), объединивший оба вышеназванных протокола. Однако эти протоколы, в отличие от IPSec, не являются полнофункциональными (например, PPTP не определяет метод шифрования), поэтому мы, в основном, будем ориентироваться на IPSec.

Говоря об IPSec, нельзя забывать о протоколе IKE (Internet Key Exchange), позволяющем обеспечить передачу информации по туннелю, исключая вмешательство извне. Этот протокол решает задачи безопасного управления и обмена криптографическими ключами между удаленными устройствами, в то время, как IPSec кодирует и подписывает пакеты. IKE автоматизирует процесс передачи ключей, используя механизм шифрования открытым ключом, для установления безопасного соединения. Помимо этого, IKE позволяет производить изменение ключа для уже установленного соединения, что значительно повышает конфиденциальность передаваемой информации.

Как построить VPN

Существуют различные варианты построения VPN. При выборе решения требуется учитывать факторы производительности средств построения VPN. Например, если маршрутизатор и так работает на пределе мощности своего процессора, то добавление туннелей VPN и применение шифрования/дешифрования информации могут остановить работу всей сети из-за того, что этот маршрутизатор не будет справляться с простым трафиком, не говоря уже о VPN.

Опыт показывает, что для построения VPN лучше всего использовать специализированное оборудование, однако если имеется ограничение в средствах, то можно обратить внимание на чисто программное решение.

Рассмотрим некоторые варианты построения VPN:

· VPN на базе брандмауэров

Брандмауэры большинства производителей поддерживают туннелирование и шифрование данных. Все подобные продукты основаны на том, что если уж трафик проходит через брандмауэр, то почему бы его заодно не зашифровать. К программному обеспечению собственно брандмауэра добавляется модуль шифрования. Недостатком данного метода можно назвать зависимость производительности от аппаратного обеспечения, на котором работает брандмауэр. При использовании брандмауэров на базе ПК надо помнить, что подобное решение можно применять только для небольших сетей с небольшим объемом передаваемой информации.

Рисунок 2. VPN на базе брандмауэра

В качестве примера решения на базе брандмауэров можно назвать FireWall-1 компании Check Point Software Technologies. FairWall-1 использует для построения VPN стандартный подход на базе IPSec. Трафик, приходящий в брандмауэр, дешифруется, после чего к нему применяются стандартные правила управления доступом. FireWall-1 работает под управлением операционных систем Solaris и Windows NT 4.0.

· VPN на базе маршрутизаторов

Другим способом построения VPN является применение для создания защищенных каналов маршрутизаторов. Так как вся информация, исходящая из локальной сети, проходит через маршрутизатор, то целесообразно возложить на этот маршрутизатор и задачи шифрования.

Ярким примером оборудования для построения VPN на маршрутизаторах является оборудование компании Cisco Systems. Начиная с версии программного обеспечения IOS 11.3(3)T маршрутизаторы Cisco поддерживают протоколы L2TP и IPSec. Помимо простого шифрования проходящей информации Cisco поддерживает и другие функции VPN, такие как идентификация при установлении туннельного соединения и обмен ключами.

Рисунок 3. VPN на базе маршрутизаторов

Для построения VPN Cisco использует туннелирование с шифрованием любого IP-потока. При этом туннель может быть установлен, основываясь на адресах источника и приемника, номера порта TCP(UDP) и указанного качества сервиса (QoS).

Для повышения производительности маршрутизатора может быть использован дополнительный модуль шифрования ESA (Encryption Service Adapter).

Кроме того, компания Cisco System выпустила специализированное устройство для VPN, которое так и называется Cisco 1720 VPN Access Router (Маршрутизатор Доступа к VPN), предназначенное для установки в компаниях малого и среднего размера, а также в в отделениях крупных организаций.

· VPN на базе программного обеспечения

Следующим подходом к построению VPN являются чисто программные решения. При реализации такого решения используется специализированное программное обеспечение, которое работает на выделенном компьютере и в большинстве случаев выполняет роль proxy-сервера. Компьютер с таким программным обеспечением может быть расположен за брандмауэром.

Рисунок 4. VPN на базе программного обеспечения

В качестве примера такого решения можно выступает программное обеспечение AltaVista Tunnel 97 компании Digital. При использовании данного ПО клиент подключается к серверу Tunnel 97, аутентифицируется на нем и обменивается ключами. Шифрация производится на базе 56 или 128 битных ключей Rivest-Cipher 4, полученных в процессе установления соединения. Далее, зашифрованные пакеты инкапсулируются в другие IP-пакеты, которые в свою очередь отправляются на сервер. В ходе работы Tunnel 97 осуществляет проверку целостности данных по алгоритму MD5. Кроме того, данное ПО каждые 30 минут генерирует новые ключи, что значительно повышает защищенность соединения.

Положительными качествами AltaVista Tunnel 97 являются простота установки и удобство управления. Минусами данной системы можно считать нестандартную архитектуру (собственный алгоритм обмена ключами) и низкую производительность.

· VPN на базе сетевой ОС

Решения на базе сетевой ОС мы рассмотрим на примере системы Windows NT компании Microsoft. Для создания VPN Microsoft использует протокол PPTP, который интегрирован в систему Windows NT. Данное решение очень привлекательно для организаций использующих Windows в качестве корпоративной операционной системы. Необходимо отметить, что стоимость такого решения значительно ниже стоимости прочих решений. В работе VPN на базе Windows NT используется база пользователей NT, хранящаяся на Primary Domain Controller (PDC). При подключении к PPTP-серверу пользователь аутентифицируется по протоколам PAP, CHAP или MS-CHAP. Передаваемые пакеты инкапсулируются в пакеты GRE/PPTP. Для шифрования пакетов используется нестандартный протокол от Microsoft Point-to-Point Encryption c 40 или 128 битным ключом, получаемым в момент установки соединения. Недостатками данной системы являются отсутствие проверки целостности данных и невозможность смены ключей во время соединения. Положительными моментами являются легкость интеграции с Windows и низкая стоимость.